「フォーティネットの第7回年次オペレーショナルテクノロジー(OT)サイバーセキュリティレポートは、組織がOTセキュリティをより真剣に受け止めていることを示しています。これは、OTリスクの責任を経営幹部に委ねるケースが大幅に増加したこと、そしてOTセキュリティの改善と成長に関する自己報告の増加に反映されています」と、フォーティネットの製品およびソリューション担当シニアバイスプレジデントであるニラヴ・シャーは述べています。

ビジネス リーダーシップ チーム間の OT サイバーセキュリティ責任の積極的な移行: レポートでは、CISO やその他の幹部の下でサイバーセキュリティを統合することを計画している企業の世界的な傾向が大幅に増加していることが指摘されています。

直接的な責任が経営幹部レベルに移行するにつれ、OTセキュリティは役員レベルの懸念事項へと昇格します。OTサイバーセキュリティに関する意思決定に影響を与える社内のトップリーダーは、CISO/CSOとなる可能性が高くなります。

組織の半数以上(52%)が、CISO/CSOがOTの責任を負っていると回答しており、これは2022年の16%から増加しています。上級管理職全体では、この割合は95%に跳ね上がります。さらに、今後12ヶ月以内にOTサイバーセキュリティをCISOの管轄下に移管する予定の組織は、60%から2025年までに80%に増加します。

OTサイバーセキュリティの成熟度が侵害の影響に影響を与えています。組織は今年、OTセキュリティの成熟度レベルを自己申告しました。基本レベル1では、26%の組織が可視性とセグメンテーションを確立していると回答し、昨年の20%から増加しました。

セキュリティ成熟度を報告した組織の中で最も多かったのは、アクセスとプロファイリングのレベル2でした。フォーティネットの調査では、成熟度と攻撃の間に相関関係があることも明らかになりました。より高い成熟度(レベル0~4)を報告した組織は、攻撃を受ける回数が少なく、フィッシングなどのそれほど高度ではない戦術への対処能力が高いと回答しています。

高度な持続的脅威(APT)やOTマルウェアといった一部の戦術は検知が困難であり、セキュリティ対策の成熟度が低い組織では、それらの存在を特定するためのセキュリティソリューションを備えていない可能性があることに留意することが重要です。全体として、組織の約半数が影響を受けている一方で、侵入による組織への影響は減少しており、最も顕著な減少は収益に影響を与えるシステム停止が52%から42%に減少したことです。

サイバーセキュリティのベストプラクティス/対策の導入はプラスの効果をもたらしています。侵害の影響に影響を及ぼす成熟度に加えて、基本的なネットワークの「クリーニング」や監査の実施、トレーニングや意識向上などのベストプラクティスの導入が実際の効果をもたらし、ビジネスメールの侵害が大幅に減少しているようです。

その他のベストプラクティスや、脅威インテリジェンスの組み込みなどのベストプラクティスを採用している組織数も、2024年以降急増(49%)しました。さらに、レポートでは、OTデバイスベンダー数が大幅に減少していることも明らかになりました。これは、OTの成熟度と運用効率の表れです。現在、1~4社のOTベンダーのみを利用する組織(78%)が増加しており、これらの組織の多くがベストプラクティス導入戦略の一環としてベンダー統合を進めていることが示唆されます。

サイバーセキュリティベンダーの統合は、組織のサイバーセキュリティの成熟度を示す指標であり、多くの場合、フォーティネットのOTセキュリティプラットフォームに対する顧客の信頼の証でもあります。リモートOTサイトのネットワークとセキュリティを統合することで、可視性が向上し、ネットワークリスクが軽減され、フラットネットワークと比較してネットワークインシデントが93%減少しました。フォーティネットの簡素化されたソリューションは、トリアージとセットアップの手間を削減することで、パフォーマンスを7倍向上させます。

フォーティネットの2025年版「運用技術(OT)におけるサイバーセキュリティの現状」レポートは、組織のセキュリティ体制強化に役立つ実用的な洞察を提供します。組織はベストプラクティスを導入することで、OTセキュリティの課題に対処できます。

組織はOTネットワークのあらゆる要素を把握する必要があります。可視性が確立されたら、次に重要かつ脆弱なデバイスを保護する必要があり、そのためには機密性の高いOTデバイスに合わせた保護対策が必要です。プロトコル対応のネットワークポリシー、システムインタラクション分析、エンドポイント監視などの機能は、脆弱な資産への侵害を検知し、防止することができます。

セグメンテーションの実装:侵入防御には、すべてのアクセスポイントで強力なネットワークポリシー制御を備えた堅牢なOT環境が必要です。このような防御可能なOTアーキテクチャは、ネットワークゾーンまたはセグメントの作成から始まります。ISA/IEC 62443などの規格では、OTネットワークとITネットワーク間、およびOTシステム間の制御を強化するために、セグメンテーションが明確に要求されています。ITチームは、ソリューション管理の全体的な複雑さを評価し、集中管理機能を備えた統合型またはプラットフォームベースのアプローチのメリットを検討する必要があります。

セキュリティ アーキテクチャ全体に対するプラットフォーム アプローチを検討してください。急速に進化する OT の脅威と拡大し続ける攻撃対象領域に対処するために、多くの組織ではさまざまなベンダーのセキュリティ ソリューションを組み合わせて使用しています。その結果、セキュリティ アーキテクチャが過度に複雑になり、可視性が妨げられ、セキュリティ チームの限られたリソースにさらなる負担がかかります...

出典: https://doanhnghiepvn.vn/chuyen-doi-so/an-ninh-mang/cac-to-chuc-ngay-cang-coi-trong-bao-mat-cong-nghe-van-hanh/20250710014645839

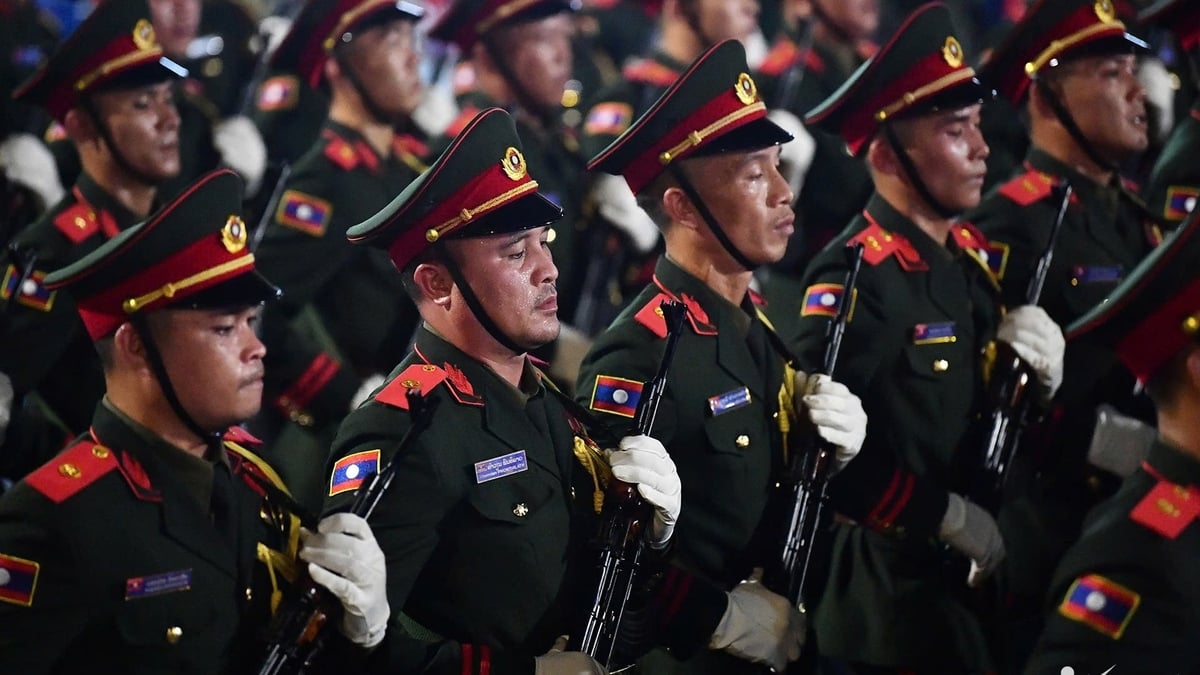

![[写真] 予備リハーサル中にハンカイ=トランティエンを通過するパレードのブロック](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/27/456962fff72d40269327ac1d01426969)

![[写真] バーディン広場での国家レベルの軍事パレードの予備リハーサルの様子](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/27/807e4479c81f408ca16b916ba381b667)

コメント (0)