BleepingComputerによると、識別子 CVE-2023-30799 が割り当てられた MikroTik ルーターの脆弱性により、既存の管理者アカウントを持つリモート攻撃者が、デバイスの Winbox または HTTP インターフェースを介して権限をスーパー管理者に昇格できる可能性があるとのことです。

セキュリティ企業VulnCheckの以前のレポートでは、この脆弱性を悪用するには管理者アカウントが必要であるものの、脆弱性を悪用するための入力はデフォルトパスワードが変更されていないという事実から得られると説明されていました。研究者らは、これらのルーターにはパスワード推測に対する基本的な保護機能が欠けていると述べています。

VulnCheckは、悪意のあるハッカーのチュートリアルとなることを懸念し、脆弱性の悪用に関する証拠を公開しませんでした。研究者によると、MikroTikデバイスの最大60%が依然としてデフォルトの管理者アカウントを使用しているとのことです。

MikroTik はベトナム市場に存在するルーター ブランドです。

MikroTikは、MikroTik RouterOSオペレーティングシステムを搭載したネットワークデバイスを専門とするラトビアのブランドです。ユーザーは、WebインターフェースまたはWinboxアプリケーションの両方から管理ページにアクセスし、LANまたはWANネットワークの設定と管理を行うことができます。

通常、ほとんどの製品では、メーカーによって初期ログインアカウントが「admin」に設定され、デフォルトのパスワードが設定されています。これは、デバイスを攻撃に対して脆弱な状態にするリスクとなります。

脆弱性 CVE-2023-30799 は、2022 年 6 月に識別子なしで初めて公開され、MikroTik は 2022 年 10 月に RouterOS 安定版 v6.49.7 で、また 2023 年 7 月 19 日には RouterOS 長期版 (v6.49.8) でこの問題を修正しました。

研究者らは、リモートからウェブベースの管理ページにアクセスできる脆弱性を持つデバイス474,000台を発見しました。VulnCheckによると、長期バージョンは、チームがメーカーに連絡を取り、MikroTikハードウェアへの攻撃方法を共有できた時点で初めてパッチが適用されました。

この脆弱性は Winbox アプリでも悪用される可能性があるため、研究者らは約 926,000 台のデバイスの管理ポートが公開されており、影響はさらに広範囲に及ぶと述べている。

WhiteHatの専門家によると、この脆弱性の主な原因は、ユーザーとメーカーの2つの要因に起因しています。デバイスを購入したユーザーは、メーカーのセキュリティ推奨事項を無視し、デバイスのデフォルトパスワードの変更を「忘れる」ことがよくあります。しかし、パスワードを変更した後でも、メーカーによる他のリスクが依然として存在します。MikroTikは、MikroTik RouterOSオペレーティングシステムに、パスワード推測(ブルートフォース攻撃)に対するセキュリティソリューションを実装していません。そのため、ハッカーはツールを使ってアクセス名とパスワードを推測することができ、阻止されることなく攻撃を受ける可能性があります。

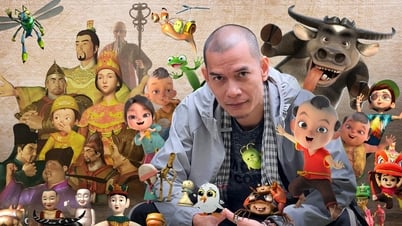

VulnCheckはMikroTikルーターのセキュリティ上の欠陥を悪用するデモを実施

さらに、MikroTik は空の管理者パスワードの設定も許可しており、この問題は 2021 年 10 月に RouterOS 6.49 をリリースして対処するまで放置されていました。

リスクを最小限に抑えるために、WhiteHat の専門家は、ユーザーが RouterOS の最新のパッチをすぐに更新することを推奨しています。また、リモート アクセスを防ぐために管理インターフェイスでインターネットを切断したり、管理ページを公開する必要がある場合は強力なパスワードを設定したりといった追加のソリューションを実装することもできます。

[広告2]

ソースリンク

コメント (0)