The Hacker Newsによると、クラウド セキュリティのスタートアップである Wiz Research が最近、Microsoft AI の GitHub リポジトリでデータ漏洩を発見したとのこと。これは、一連のオープンソースのトレーニング データを公開した際に誤って公開されたものだと言われている。

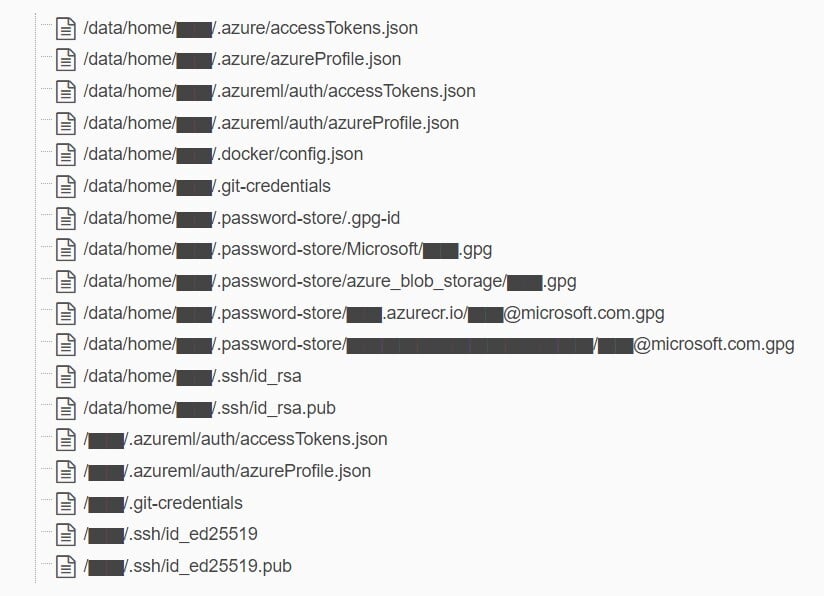

漏洩したデータには、秘密鍵、パスワード、および 30,000 件を超える社内 Teams アプリ メッセージを含む、元 Microsoft 社員 2 名のワークステーションのバックアップが含まれています。

「robust-models-transfer」と呼ばれるこのリポジトリは現在アクセス不能となっている。削除される前は、2020年の研究論文に関連するソースコードと機械学習モデルが掲載されていた。

Wiz氏によると、データ侵害は、Azureの機能であるSASトークンの脆弱性が高かったために発生したという。SASトークンは、ユーザーが追跡や取り消しが困難なデータを共有できるようにするものだ。このインシデントは2023年6月22日にMicrosoftに報告された。

したがって、リポジトリの README.md ファイルでは、開発者に Azure Storage URL からモデルをダウンロードするように指示しており、意図せずストレージ アカウント全体へのアクセスが提供され、追加のプライベート データが公開されていました。

過剰なアクセスに加えて、SAS トークンも誤って構成されており、読み取りだけでなく完全な制御が許可されていたため、これが悪用されると、攻撃者はストレージ アカウント内のすべてのファイルを表示するだけでなく、削除したり上書きしたりできると Wiz の研究者は述べています。

マイクロソフトは、この報告に対し、調査の結果、顧客データが漏洩した証拠は見つからず、また、今回のインシデントによって他の社内サービスが危険にさらされた事実もないと述べた。同社は、顧客が何らかの措置を取る必要はないと強調し、SASトークンを失効させ、ストレージアカウントへの外部アクセスをすべてブロックしたと述べた。

同様のリスクを軽減するため、マイクロソフトはシークレットスキャンサービスを拡張し、権限が制限されているか過剰な権限を持つ可能性のあるSASトークンを検出できるようにしました。また、リポジトリ内のSAS URLを誤検知としてフラグ付けするスキャンシステムのバグも特定しました。

研究者らは、SASアカウントトークンのセキュリティとガバナンスが不十分であるため、外部共有には使用しないよう注意する必要があると述べています。トークン生成エラーは簡単に回避され、機密データが漏洩する可能性があります。

以前、2022年7月にJUMPSEC Labsは、これらのアカウントを悪用して企業にアクセスする可能性のある脅威を公開しました。

Wiz Researchのバックアップで機密ファイルが発見される

これはマイクロソフトの最新のセキュリティ侵害です。同社は2週間前にも、中国を拠点とするハッカーが高セキュリティキーに侵入し、盗み出したことを明らかにしています。ハッカーは同社のエンジニアのアカウントを乗っ取り、ユーザーのデジタル署名リポジトリにアクセスしました。

WizのCTOであるアミ・ルトワック氏は、今回の事件は大規模システムへのAI導入に伴う潜在的なリスクを示していると述べ、AIはテクノロジー企業にとって大きな可能性を秘めていると述べています。しかし、データサイエンティストやエンジニアが新しいAIソリューションの導入を競う中で、彼らが処理する膨大なデータ量には、追加のセキュリティチェックと安全対策が必要です。

多くの開発チームが膨大な量のデータを扱い、そのデータを同僚と共有したり、公開オープンソース プロジェクトで共同作業を行ったりする必要があるため、Microsoft のようなケースを追跡して回避することがますます困難になっています。

[広告2]

ソースリンク

![[写真] ゲアン省:洪水により省道543Dが深刻な浸食を受ける](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/5/5759d3837c26428799f6d929fa274493)

コメント (0)