Doctor Webによると、ハッカーはAndroid.Vo1dマルウェアを利用してテレビボックスにバックドアをインストールし、デバイスを完全に制御し、その後他の悪意のあるアプリケーションをダウンロードしてインストールすることができたという。これらのテレビボックスは、古いAndroidオペレーティングシステムを実行している。

重要なのは、Vo1dはAndroid TV搭載デバイスではなく、Androidオープンソースプロジェクトに基づく旧バージョンのAndroidを搭載したセットトップボックスを対象としていることです。Android TVは、ライセンスを取得したデバイスメーカーのみが利用できます。

Doctor Webの専門家は、ハッカーがどのようにしてTVボックスにバックドアを設置したのかをまだ特定できていません。彼らは、悪意のある仲介者を利用したか、OSの脆弱性を悪用して権限を取得したか、最高レベルのアクセス権(ルート権限)を持つ非公式ファームウェアを使用したのではないかと推測しています。

もう一つの理由として、デバイスが古いオペレーティングシステムを実行していることが挙げられます。このオペレーティングシステムは、リモートから悪用される可能性のある脆弱性を抱えています。例えば、バージョン7.1、10.1、12.1は、それぞれ2016年、2019年、2022年にリリースされています。低価格帯のメーカーが、顧客獲得のためにテレビボックスに古いオペレーティングシステムを搭載しながら、最新モデルのように見せかけることは珍しくありません。

さらに、どのメーカーでもオープンソース バージョンを改変できるため、デバイスがソース サプライ チェーンでマルウェアに感染し、顧客に届く前に侵害される可能性があります。

Googleの担当者は、バックドアが発見されたデバイスはPlay Protectの認定を受けていないことを確認しました。そのため、Googleはセキュリティプロファイルと互換性のあるテスト結果を持っていません。

Play Protect 認定の Android デバイスは、品質とユーザーの安全性を確保するために、広範囲にわたるテストを受けています。

Doctor Web によれば、Vo1d にはさまざまなコードを使い、さまざまなストレージ領域にマルウェアを埋め込む亜種が 12 種類あるが、いずれも結果は同じで、デバイスをハッカーの C&C サーバーに接続し、命令に応じて後で追加のマルウェアをインストールするためのコンポーネントをインストールするという。

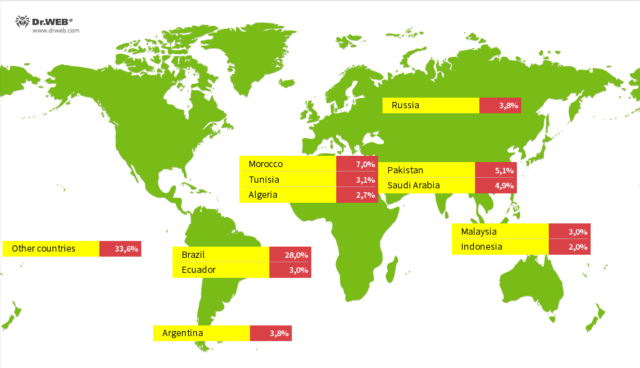

症例は世界中に広がっていますが、最も集中しているのはブラジル、モロッコ、パキスタン、サウジアラビア、ロシア、アルゼンチン、エクアドル、チュニジア、マレーシア、アルジェリア、インドネシアです。

(フォーブス誌によると)

[広告2]

出典: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[写真] ト・ラム事務総長がオーストラリア駐ベトナム大使ジリアン・バード氏を接見](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/26/ce86495a92b4465181604bfb79f257de)

![[写真] 文学新設科目で初の卒業試験を受ける受験生たち](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/26/dfded9e317554c25a3e26defe672ebb7)

コメント (0)