Les applications malveillantes constituent une menace constante pour les appareils mobiles, notamment sur Android, où les utilisateurs peuvent facilement installer des logiciels depuis n'importe quel emplacement. Selon Bleeping Computer , une nouvelle version du malware XLoader (également connu sous le nom de MoqHao) attaque les appareils fonctionnant sous le système d'exploitation de Google.

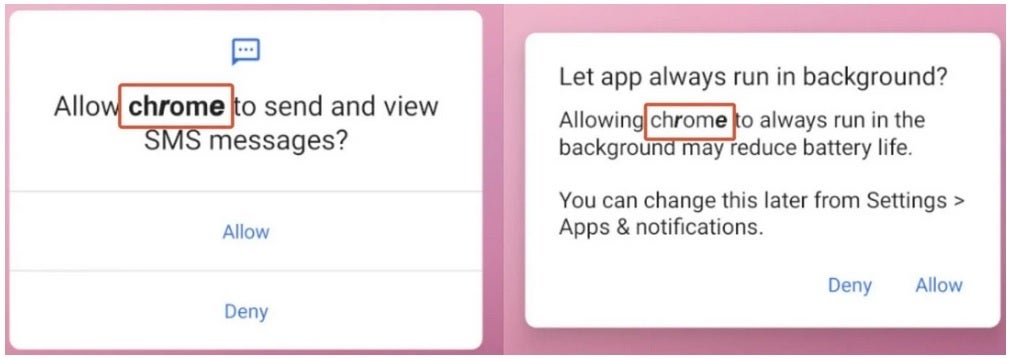

Le malware s'exécutera après s'être fait passer pour Google Chrome pour demander à l'utilisateur l'autorisation d'accès.

MoqHao a été détecté aux États-Unis, au Royaume-Uni, en Allemagne, en France, au Japon, en Corée du Sud et à Taïwan. Ce malware se propage via des SMS contenant un lien raccourci vers une autre adresse. Lorsque l'utilisateur clique dessus et installe le programme, XLoader est immédiatement activé. Ce malware est capable de s'exécuter en arrière-plan et de voler de nombreuses données utilisateur sans être détecté par le système ni par la victime.

Selon McAfee, l'installation de l'application malveillante sur l'appareil déclenche automatiquement des activités suspectes. L'entreprise de sécurité a signalé à Google les méthodes de propagation et d'attaque du programme, coordonnant ainsi ses efforts pour prévenir et réduire les dommages causés par ce type de malware auto-exécutable sur les futures versions d'Android.

Pour « tromper » les utilisateurs, le programme enverra une notification demandant la permission d'usurper l'identité du navigateur Google Chrome pour être autorisé à envoyer et à afficher des messages SMS ainsi que le droit de s'exécuter en arrière-plan.

La demande d'autorisation est envoyée à partir d'un faux Chrome avec des caractères mal orthographiés pour éviter les systèmes de sécurité d'analyse des droits d'auteur.

Il demande même l'autorisation de définir « Chrome » comme application de messagerie SMS par défaut sur l'appareil. Une fois l'utilisateur autorisé, XLoader vole et envoie des photos, des messages, des contacts… et de nombreuses informations sur le matériel de l'appareil à un serveur de contrôle distant.

Les experts en sécurité estiment que quelques interactions minimes suffisent à la victime pour autoriser l'exécution de l'opération, ce qui rend le nouveau XLoader bien plus dangereux que ses prédécesseurs. L'éditeur Android a collaboré avec l'entreprise de sécurité pour gérer cette vulnérabilité, protégeant ainsi les appareils équipés de Google Play Protect. Par conséquent, il recommande aux utilisateurs de ne pas cliquer sur des liens suspects envoyés sur leur téléphone et de ne surtout pas installer d'applications provenant d'adresses inconnues.

Lien source

Comment (0)