El ransomware ha afectado a las organizaciones sanitarias , causando graves consecuencias

Según el sitio de noticias de seguridad y tecnología BleepingComputer, las víctimas del ataque de ransomware fueron Radix Systems, un socio externo que brinda servicios a muchas agencias federales.

Según un comunicado oficial del gobierno suizo, hackers han publicado 1,3 TB de datos robados en la Dark Web, incluyendo documentos escaneados, registros financieros, contratos y comunicaciones. El Centro Nacional de Ciberseguridad de Suiza (NCSC) está analizando activamente los datos para evaluar el alcance de los datos robados y cifrados, así como a qué organismos afecta.

Radix es una organización sin fines de lucro con sede en Zúrich dedicada a promover la salud. Opera ocho centros que ejecutan proyectos y servicios encargados por el gobierno federal suizo, los gobiernos provinciales y municipales, y otras organizaciones públicas y privadas.

El anuncio oficial de Radix indica que los sistemas fueron atacados por un ransomware llamado Sarcoma en junio. Según Bleeping Computer, Sarcoma es una organización de ciberdelincuencia que ha incrementado sus actividades desde octubre de 2024. Han atacado 36 objetivos importantes en tan solo un mes. Sarcoma penetra en los sistemas mediante phishing, explotando vulnerabilidades del sistema o atacando la cadena de suministro.

Anteriormente, en marzo de 2024, se filtraron datos del gobierno suizo tras un ataque similar contra otro contratista, Xplain. El incidente de ciberseguridad filtró 65.000 documentos relacionados con el Gobierno Federal, muchos de los cuales contenían información personal confidencial.

Según el último anuncio, publicado en junio, tras una investigación sobre el ataque de ransomware Qilin, que interrumpió el sistema de servicio de Synnovis, afectó al proveedor de sangre del NHS en el Reino Unido y causó la muerte de un paciente. De hecho, las bandas de cibercriminales llevan años atacando hospitales y organizaciones sanitarias, lo que los convierte en objetivos lucrativos de ransomware debido a la urgencia de restaurar sistemas y datos confidenciales.

Anteriormente, en 2020, el ransomware DoppelPaymer afectó a un hospital de Düsseldorf, interrumpiendo los servicios. Una mujer de 78 años falleció a causa de un aneurisma aórtico, lo que retrasó su atención de emergencia tras verse obligada a desplazarse a un hospital más lejano. El hospital más cercano, el Hospital Universitario de Düsseldorf, también fue atacado por el ransomware.

Ransomware como Qilin continúa atacando a todo tipo de organizaciones, incluidas las del sector sanitario. En marzo, Qilin lanzó ataques contra una clínica oncológica en Japón y un centro de salud femenina en Estados Unidos.

Según el Sr. Ngo Tran Vu, director de NTS Security Company: «La mayoría de los hospitales y organizaciones médicas son agencias importantes, pero el sistema aún no está debidamente protegido. La realidad demuestra que muchos ordenadores se conectan libremente a internet, al sistema de gestión del hospital e incluso utilizan software pirata, lo que facilita la penetración del ransomware en la red interna».

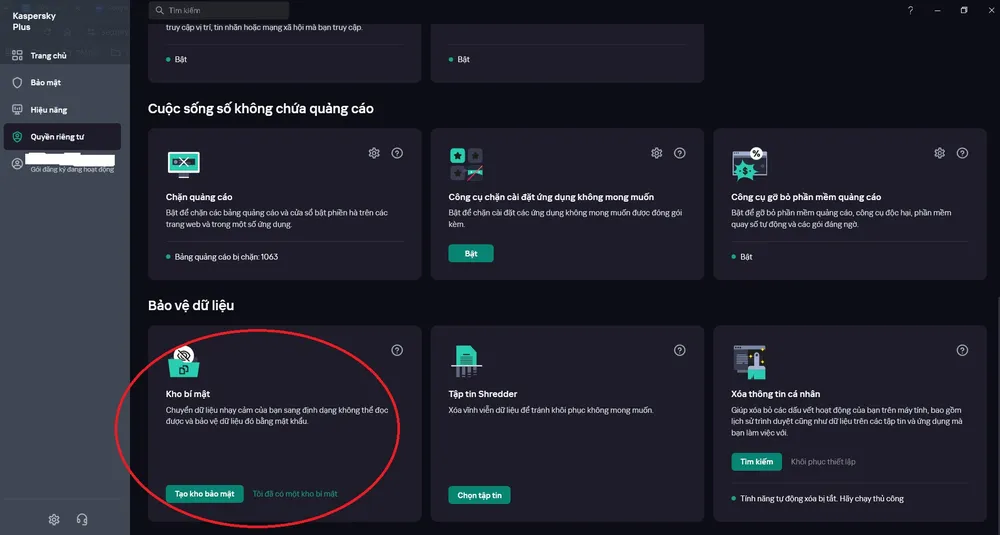

Por lo tanto, usar soluciones de seguridad integradas, como la sincronización flexible de Kaspersky según el tamaño del dispositivo, es la mejor manera de simplificar. Además de múltiples capas de protección efectiva, Kaspersky Plus permite a los usuarios crear un archivo protegido de datos importantes para restaurarlos en caso de un ataque de ransomware.

A través de los casos, se demuestra que la mentalidad subjetiva de los administradores, que consideran que los hospitales están relacionados con vidas humanas, los ciberdelincuentes... los dejan en paz. De hecho, los datos médicos sensibles o los sistemas de emergencia hospitalarios los convierten en objetivos prioritarios para la extorsión. Los hospitales u organizaciones médicas deben evaluar adecuadamente el nivel de peligro del ransomware para implementar políticas de inversión adecuadas. Eviten "cerrar la puerta del establo después de que el caballo se haya escapado".

BINH LAM

Fuente: https://www.sggp.org.vn/du-lieu-co-quan-chinh-phu-va-benh-vien-cung-la-muc-tieu-cua-ma-doc-tong-tien-post803116.html

![[Foto] La primera reunión del Comité de Cooperación entre la Asamblea Nacional de Vietnam y el Congreso Nacional Popular de China](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/31/f5ed4def2e8f48e1a69b31464d355e12)

![[Foto] El Secretario General To Lam recibe al Presidente de la Asamblea Popular Nacional de China, Zhao Leji](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/31/5af9b8d4ba2143348afe1c7ce6b7fa04)

![[Foto] Marchando juntos en los corazones del pueblo](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/31/8b778f9202e54a60919734e6f1d938c3)

![[Foto] El presidente de la Asamblea Nacional, Tran Thanh Man, da la bienvenida y mantiene conversaciones con el presidente de la Asamblea Popular Nacional de China, Zhao Leji.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/31/9fa5b4d3f67d450682c03d35cabba711)

Kommentar (0)