Об этом сообщило издание The Hacker News со ссылкой на заявление исследовательской группы по безопасности Cisco Talos, входящей в состав корпорации Cisco (США).

«Мы обнаружили вредоносное ПО, предназначенное для сбора финансовых данных в Индии, Китае, Южной Корее, Бангладеш, Пакистане, Индонезии и Вьетнаме с мая 2023 года», — сообщила группа безопасности Cisco Talos.

Атакующая кампания хакерской группы CoralRaider «была сосредоточена на учетных данных жертв, финансовых данных и аккаунтах социальных сетей, включая корпоративные и рекламные аккаунты».

Cisco Talos описывает, что злоумышленники использовали RotBot, модифицированный вариант Quasar RAT и XClient, для осуществления атак. Они также применяли различные инструменты, включая трояны удалённого доступа и другие вредоносные программы, такие как AsyncRAT, NetSupport RAT и Rhadamanthys. Кроме того, злоумышленники применяли специализированное ПО для кражи данных, такое как Ducktail, NodeStealer и VietCredCare.

Похищенная информация собиралась через Telegram, а затем хакеры продавали ее на подпольном рынке с целью получения незаконной прибыли.

«Судя по сообщениям в чатах Telegram, языковым настройкам и названию бота, строка отладчика (PDB) содержит жёстко запрограммированные ключевые слова на вьетнамском языке. Возможно, хакеры, эксплуатирующие CoralRaider, из Вьетнама», — прокомментировали в Cisco Talos.

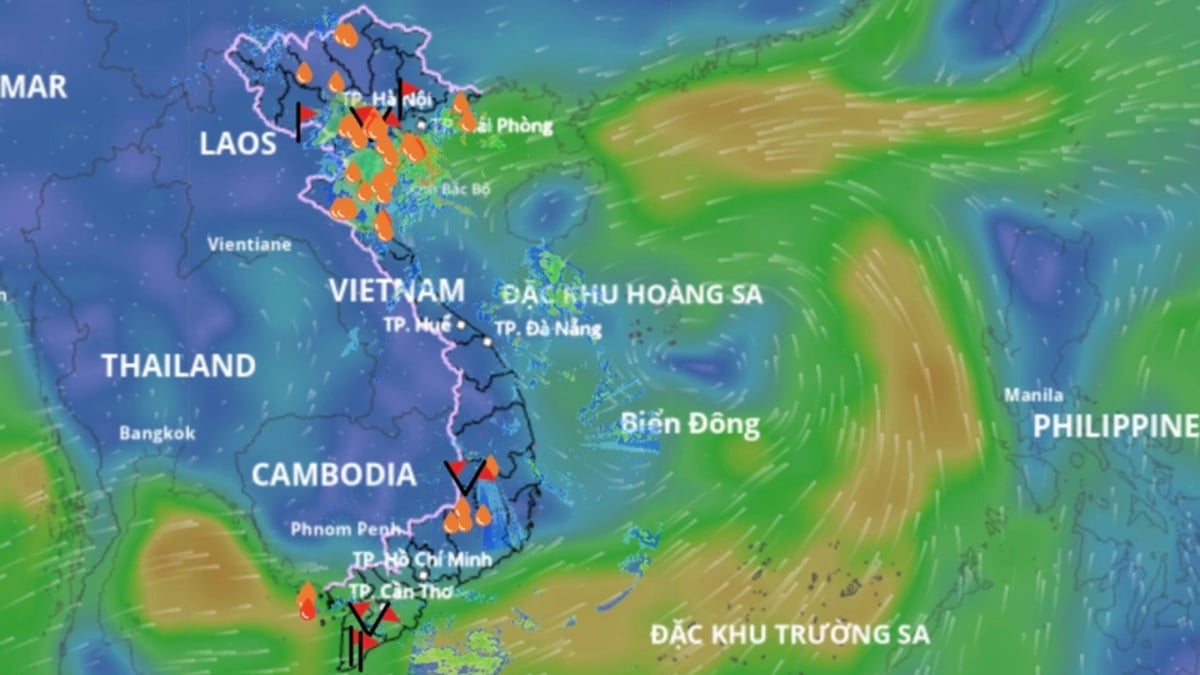

Хакеры из Вьетнама подозреваются в краже финансовых данных в Азии. Иллюстрация: The Hacker News

Атака обычно начинается с захвата аккаунта Facebook. Затем хакеры меняют имя и интерфейс, чтобы выдавать себя за известных чат-ботов на базе искусственного интеллекта от Google, OpenAI или Midjourney.

Хакеры даже запускают рекламу, чтобы привлечь жертв, заманивая пользователей на поддельные сайты. У одного фейкового аккаунта Midjourney было 1,2 миллиона подписчиков, прежде чем он был удалён в середине 2023 года.

После кражи данных RotBot настраивается на связь с Telegram-ботом и запуск вредоносного ПО XClient в памяти. Собираются данные безопасности и аутентификации в таких веб-браузерах, как Brave, Coc Coc, Google Chrome, Microsoft Edge, Mozilla Firefox и Opera.

XClient также предназначен для извлечения данных из аккаунтов жертв в Facebook, Instagram, TikTok и YouTube. Вредоносное ПО также собирает информацию о способах оплаты и разрешениях, связанных с их рекламными и корпоративными аккаунтами в Facebook.

«Вредоносные рекламные кампании имели огромный охват благодаря рекламной системе Meta. Оттуда хакеры активно взаимодействовали с жертвами по всей Европе, включая Германию, Польшу, Италию, Францию, Бельгию, Испанию, Нидерланды, Румынию, Швецию и другие страны, а также страны Азии», — подчеркнул источник.

Источник: https://nld.com.vn/tin-tac-viet-bi-nghi-chu-muu-gay-chuyen-o-chau-a-196240407103409743.htm

![[Фото] «Вперёд вместе с Вьетнамом» по самой романтической дороге Вьетнама](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/16/0ee500bc59fd4468863261ee26f47fe7)

![[Фото] Генеральный секретарь присутствует на церемонии открытия штаб-квартиры Министерства общественной безопасности](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/16/3ceec3a24ef945c18ae2b523563b749d)

![[Фото] Председатель Национальной ассамблеи Чан Тхань Ман присутствует на церемонии открытия мемориального дома президента Тон Дык Тханга](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/16/23555950872d428a8708a1e2f94cbf59)

![[Фото] Священная церемония поднятия флага «Я люблю свою Отчизну» прошла одновременно по всей стране.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/16/bc88d86d5270494c98dc9a6e722206e9)

![[Фото] Председатель Национальной ассамблеи Чан Тхань Ман посещает программу «Возвращение к истокам – Навстречу будущему»](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/16/d081d9c162ee4ed9919e723aa322a53a)

Комментарий (0)