Vor drei Jahren führte Apple eine Datenschutzfunktion ein, die die WLAN-Adresse von iPhones und iPads im Internet verbarg. Arstechnica berichtete jedoch, dass Apple-Geräte weiterhin ihre echte Adresse für alle verbundenen Geräte im Netzwerk anzeigten.

MAC ist eine WLAN-Adresse (Media Access Control Address), mit der Geräte von Netzwerk zu Netzwerk verfolgt werden können – ähnlich wie Nummernschilder Personen und Fahrzeuge in einer Stadt verfolgen. 2013 stellte ein Forscher einen Prototyp vor, der die MAC-Adressen aller Geräte aufzeichnen konnte, mit denen er in Kontakt kam.

Zehn Jahre später ist HTTPS-Verschlüsselung Standard, sodass es Nutzern im selben Netzwerk grundsätzlich nicht möglich ist, den Datenverkehr anderer zu überwachen. MAC-Adressen bieten jedoch weiterhin zahlreiche Tracking-Möglichkeiten.

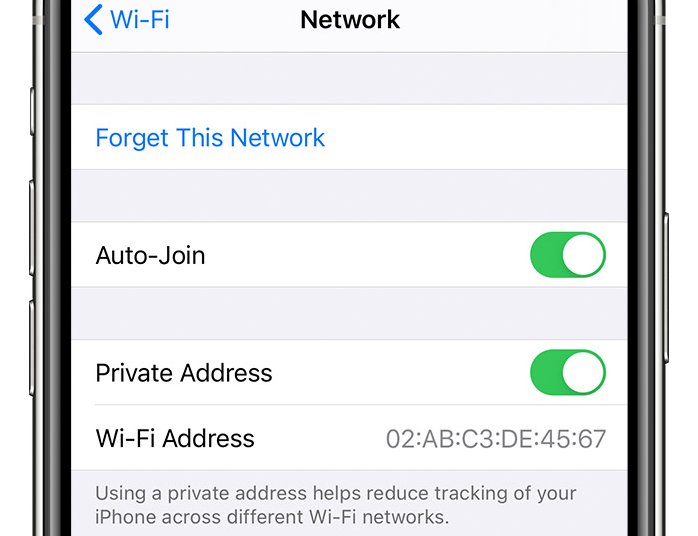

Im Jahr 2020 veröffentlichte Apple iOS 14 mit einer Funktion, die die MAC-Adresse standardmäßig verbirgt, wenn sich das iPhone mit einem Netzwerk verbindet. Stattdessen zeigt das Gerät eine von Apple beschriebene „private WLAN-Adresse“ an, die für jede SSID anders aussieht.

Apple hat kürzlich iOS 17.1 veröffentlicht, das einen Patch für die Sicherheitslücke CVE-2023-42846 enthält, die diese Sicherheitsfunktion verhindert. Einer der beiden Sicherheitsforscher, die diese Sicherheitslücke entdeckt und gemeldet haben, gab an, alle aktuellen iPhone-Betriebssysteme getestet und festgestellt zu haben, dass diese Sicherheitslücke seit iOS 14, das im September 2020 veröffentlicht wurde, besteht.

Wenn ein iPhone oder ein anderes Gerät einem Netzwerk beitritt, löst es eine Multicast-Nachricht aus, die mit den Informationen zur ausgehenden MAC-Adresse an alle anderen Geräte im Netzwerk gesendet wird. Ab iOS 14 ist dieser Wert standardmäßig für jede SSID unterschiedlich.

Obwohl sie vor 3 Jahren eingeführt wurde, ist die neue Funktion „Private Adresse“ unter iOS 17.1 wirklich nützlich

Der Forscher veröffentlichte ein kurzes Video , das einen Mac zeigt, der Wireshark nutzt, um den Datenverkehr im lokalen Netzwerk zu überwachen, mit dem er verbunden ist. Auf einem iPhone mit iOS vor Version 17.1 teilt der Mac seine echte MAC-Adresse über Port 5353.

Diese Funktion ist jedoch nicht nutzlos, da sie den Einsatz von Netzwerk-Sniffing-Programmen verhindert. Wenn die echte MAC-Adresse von Port 5353/UDP jedoch nicht entfernt wird, kann jeder, der sich mit dem Netzwerk verbindet, die eindeutige Kennung problemlos abrufen.

Für die meisten iPhone- und iPad-Nutzer hat die Sicherheitslücke nur minimale Auswirkungen. Für diejenigen, denen Datenschutz sehr wichtig ist, stellt die Tatsache, dass die MAC-Adresse eines Geräts drei Jahre lang nicht verborgen werden kann, jedoch ein Problem dar. Dies gilt insbesondere, da Apple ausdrücklich verspricht, dass die Nutzung dieser Funktion es den Nutzern erschweren wird, ihr iPhone über verschiedene WLAN-Netzwerke hinweg zu verfolgen.

[Anzeige_2]

Quellenlink

Kommentar (0)