Три года назад Apple представила функцию повышения конфиденциальности, которая скрывала Wi-Fi-адреса iPhone и iPad, когда они были подключены к сети. Однако, по данным Arstechnica , устройства Apple по-прежнему отображали свои настоящие адреса всем подключенным устройствам в сети.

MAC — это адрес управления доступом к среде Wi-Fi, который можно использовать для отслеживания устройств между сетями, подобно тому, как номерные знаки используются для отслеживания людей и транспортных средств, перемещающихся по городу. В 2013 году исследователь анонсировал прототип устройства, способного регистрировать MAC-адреса всех устройств, с которыми он контактировал.

Десять лет спустя шифрование HTTPS стало нормой, поэтому пользователи одной сети, как правило, не могут отслеживать трафик друг друга. Однако MAC-адреса по-прежнему предоставляют множество возможностей для отслеживания.

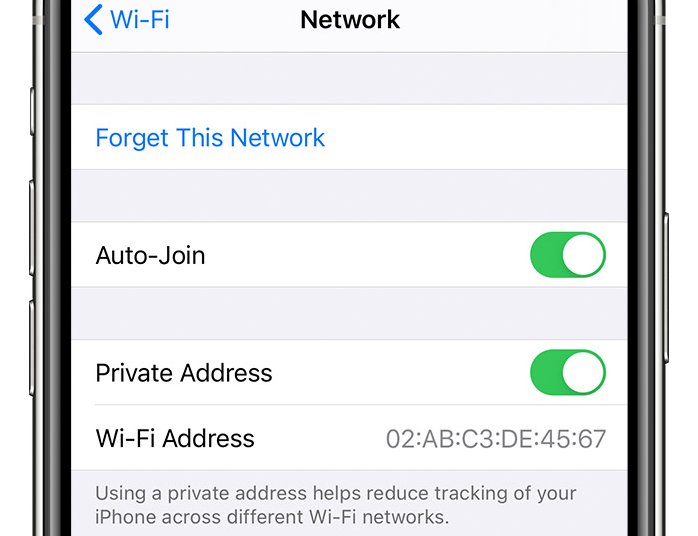

В 2020 году Apple выпустила iOS 14 с функцией, которая по умолчанию скрывает MAC-адрес при подключении iPhone к сети. Вместо этого устройство отображает «частный адрес Wi-Fi», как описывает Apple, который будет выглядеть по-разному для каждого SSID.

Apple недавно выпустила iOS 17.1, включающую исправление уязвимости CVE-2023-42846, которая препятствует работе этой функции безопасности. Один из двух исследователей безопасности, обнаруживших и сообщивших об этой уязвимости, сообщил, что они протестировали все последние операционные системы iPhone и обнаружили эту уязвимость, начиная с iOS 14, выпущенной в сентябре 2020 года.

Когда iPhone или любое другое устройство подключается к сети, оно запускает многоадресное сообщение, которое отправляется всем остальным устройствам в сети с информацией об исходящем MAC-адресе. Начиная с iOS 14, это значение по умолчанию различается для каждого SSID.

Несмотря на то, что новая функция «Частный адрес» была запущена 3 года назад, она действительно полезна в iOS 17.1.

Исследователь опубликовал короткое видео , на котором показано, как Mac использует Wireshark для мониторинга трафика в локальной сети, к которой он подключен. На iPhone с iOS до версии 17.1 он передаёт свой реальный MAC-адрес через порт 5353.

Однако эта функция не бесполезна, поскольку предотвращает использование программ для отслеживания сетевых пакетов. Однако отсутствие необходимости извлекать реальный MAC-адрес из порта 5353/UDP означает, что любой, кто подключается к сети, может без труда получить уникальный идентификатор.

Уязвимость системы безопасности минимально затрагивает большинство пользователей iPhone и iPad, но для тех, кто особенно заботится о конфиденциальности, тот факт, что устройства не могут скрывать свои MAC-адреса в течение трех лет, является проблемой, особенно с учетом того, что Apple прямо обещает, что использование этой функции затруднит для пользователей отслеживание их iPhone в разных сетях Wi-Fi.

Ссылка на источник

![[Морские новости] Более 80% мировых контейнерных перевозок находится в руках MSC и крупных судоходных альянсов.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

Комментарий (0)