យោងតាម សារព័ត៌មាន The Hacker News QakBot គឺជាមេរោគ Windows malware ដ៏ល្បីមួយដែលត្រូវបានគេប៉ាន់ប្រមាណថាបានបំផ្លាញកុំព្យូទ័រជាង 700,000 គ្រឿងនៅទូទាំងពិភពលោក និងសម្របសម្រួលការក្លែងបន្លំផ្នែកហិរញ្ញវត្ថុ ក៏ដូចជា ransomware ។

ក្រសួងយុត្តិធម៌ អាមេរិក (DoJ) បាននិយាយថា មេរោគនេះកំពុងត្រូវបានដកចេញពីកុំព្យូទ័ររបស់ជនរងគ្រោះ ដោយការពារវាពីការបង្កគ្រោះថ្នាក់បន្ថែមទៀត ហើយអាជ្ញាធរបានរឹបអូសបានជាង 8.6 លានដុល្លារជារូបិយប័ណ្ណអេឡិចត្រូនិកខុសច្បាប់។

ប្រតិបត្តិការឆ្លងព្រំដែន ដែលពាក់ព័ន្ធនឹងប្រទេសបារាំង អាល្លឺម៉ង់ ឡាតវី រូម៉ានី ហូឡង់ ចក្រភពអង់គ្លេស និងសហរដ្ឋអាមេរិក ដោយមានការគាំទ្រផ្នែកបច្ចេកទេសពីក្រុមហ៊ុនសន្តិសុខអ៊ីនធឺណិត Zscaler គឺជាការបង្ក្រាបដ៏ធំបំផុតដែលដឹកនាំដោយសហរដ្ឋអាមេរិកលើហេដ្ឋារចនាសម្ព័ន្ធ botnet ដែលប្រើដោយឧក្រិដ្ឋជនតាមអ៊ីនធឺណិត ទោះបីជាគ្មានការចាប់ខ្លួនត្រូវបានប្រកាសក៏ដោយ។

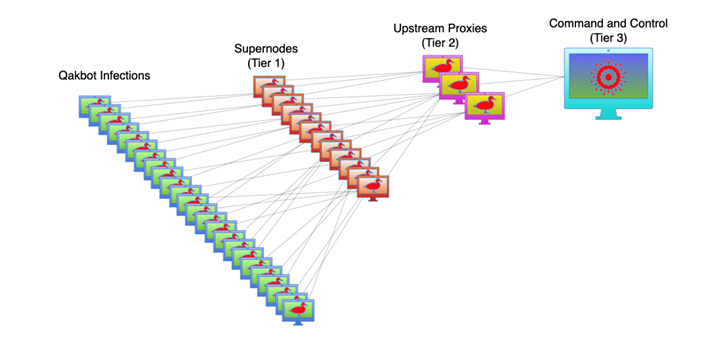

គំរូគ្រប់គ្រង botnet របស់ QakBot

QakBot ដែលត្រូវបានគេស្គាល់ផងដែរថាជា QBot និង Pinkslipbot បានចាប់ផ្តើមដំណើរការជាធនាគារ Trojan ក្នុងឆ្នាំ 2007 មុនពេលប្តូរទៅបម្រើជាមជ្ឈមណ្ឌលចែកចាយសម្រាប់មេរោគនៅលើម៉ាស៊ីនដែលមានមេរោគ រួមទាំង ransomware ផងដែរ។ ransomware មួយចំនួនពី QakBot រួមមាន Conti, ProLock, Egregor, REvil, MegaCortex និង Black Basta។ ប្រតិបត្តិកររបស់ QakBot ត្រូវបានគេជឿថាបានទទួលប្រាក់លោះប្រហែល 58 លានដុល្លារពីជនរងគ្រោះនៅចន្លោះខែតុលា ឆ្នាំ 2021 ដល់ខែមេសា ឆ្នាំ 2023 ។

ជារឿយៗត្រូវបានចែកចាយតាមរយៈអ៊ីមែលបន្លំ មេរោគម៉ូឌុលត្រូវបានបំពាក់ដោយសមត្ថភាពបញ្ជា និងប្រមូលព័ត៌មាន។ QakBot ត្រូវបានធ្វើបច្ចុប្បន្នភាពជាបន្តបន្ទាប់នៅទូទាំងអត្ថិភាពរបស់វា។ DoJ បាននិយាយថាកុំព្យូទ័រដែលឆ្លងមេរោគគឺជាផ្នែកមួយនៃ botnet មានន័យថាជនល្មើសអាចគ្រប់គ្រងកុំព្យូទ័រដែលមានមេរោគទាំងអស់ពីចម្ងាយក្នុងលក្ខណៈសម្របសម្រួលមួយ។

យោងតាមឯកសាររបស់តុលាការ ប្រតិបត្តិការនេះបានចូលប្រើហេដ្ឋារចនាសម្ព័ន្ធ QakBot ដែលអនុញ្ញាតឱ្យវាប្តូរទិសចរាចរ botnet តាមរយៈម៉ាស៊ីនមេដែលគ្រប់គ្រងដោយ FBI ជាមួយនឹងគោលដៅចុងក្រោយនៃការបិទបណ្តាញផ្គត់ផ្គង់របស់ឧក្រិដ្ឋជន។ ម៉ាស៊ីនមេបានណែនាំកុំព្យូទ័រដែលត្រូវបានសម្របសម្រួលឱ្យទាញយកកម្មវិធីលុបកម្មវិធីដែលត្រូវបានរចនាឡើងដើម្បីយកម៉ាស៊ីនចេញពី QakBot botnet ដោយមានប្រសិទ្ធភាពការពារការចែកចាយសមាសធាតុមេរោគបន្ថែម។

QakBot បានបង្ហាញនូវភាពទំនើបកាន់តែច្រើនឡើងៗតាមពេលវេលា ដោយផ្លាស់ប្តូរយុទ្ធសាស្ត្រយ៉ាងឆាប់រហ័ស ដើម្បីសម្រួលដល់វិធានការសន្តិសុខថ្មី។ បន្ទាប់ពី Microsoft បានបិទម៉ាក្រូតាមលំនាំដើមនៅក្នុងកម្មវិធី Office ទាំងអស់ មេរោគបានចាប់ផ្តើមប្រើប្រាស់ឯកសារ OneNote ជាវ៉ិចទ័រឆ្លងមេរោគកាលពីដើមឆ្នាំនេះ។

ភាពស្មុគ្រស្មាញ និងការសម្របខ្លួនក៏ស្ថិតនៅក្នុងការបំប្លែងទម្រង់ឯកសារជាច្រើនដូចជា PDF, HTML និង ZIP នៅក្នុងសង្វាក់វាយប្រហាររបស់ QakBot ផងដែរ។ ម៉ាស៊ីនមេបញ្ជា និងគ្រប់គ្រងមេរោគភាគច្រើនមានទីតាំងនៅសហរដ្ឋអាមេរិក ចក្រភពអង់គ្លេស ឥណ្ឌា កាណាដា និងបារាំង ខណៈដែលហេដ្ឋារចនាសម្ព័ន្ធផ្នែកខាងក្រោយត្រូវបានគេជឿថាមានទីតាំងនៅប្រទេសរុស្ស៊ី។

QakBot ដូចជា Emotet និង IcedID ប្រើប្រព័ន្ធម៉ាស៊ីនមេបីជាន់ ដើម្បីគ្រប់គ្រង និងទំនាក់ទំនងជាមួយមេរោគដែលបានដំឡើងនៅលើកុំព្យូទ័រដែលមានមេរោគ។ គោលបំណងចម្បងរបស់ម៉ាស៊ីនមេចម្បង និងទីពីរគឺបញ្ជូនទំនាក់ទំនងដែលបានអ៊ិនគ្រីបរវាងកុំព្យូទ័រដែលមានមេរោគ និងម៉ាស៊ីនមេលំដាប់ទីបីដែលគ្រប់គ្រង botnet ។

គិតត្រឹមពាក់កណ្តាលខែមិថុនា ឆ្នាំ 2023 ម៉ាស៊ីនមេលំដាប់ទី 1 ចំនួន 853 ត្រូវបានគេកំណត់អត្តសញ្ញាណនៅក្នុងប្រទេសចំនួន 63 ជាមួយនឹងម៉ាស៊ីនមេលំដាប់ថ្នាក់ 2 ដើរតួជាប្រូកស៊ីដើម្បីបិទបាំងម៉ាស៊ីនមេគ្រប់គ្រងមេ។ ទិន្នន័យដែលប្រមូលបានដោយ Abuse.ch បង្ហាញថាម៉ាស៊ីនមេ QakBot ទាំងអស់ឥឡូវនេះគ្មានអ៊ីនធឺណិត។

យោងតាមក្រុមហ៊ុន HP Wolf Security QakBot ក៏ជាក្រុមគ្រួសារមេរោគសកម្មបំផុតមួយនៅក្នុងត្រីមាសទី 2 ឆ្នាំ 2023 ជាមួយនឹងសង្វាក់វាយប្រហារចំនួន 18 និងយុទ្ធនាការចំនួន 56 ។ នេះបង្ហាញពីនិន្នាការនៃក្រុមឧក្រិដ្ឋជនដែលព្យាយាមទាញយកភាពងាយរងគ្រោះយ៉ាងឆាប់រហ័សនៅក្នុងការការពារបណ្តាញសម្រាប់ប្រាក់ចំណេញខុសច្បាប់។

ប្រភពតំណ

![[រូបថត] Nghe An: ផ្លូវខេត្ត 543D បានបាក់យ៉ាងធ្ងន់ធ្ងរដោយសារទឹកជំនន់](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/5/5759d3837c26428799f6d929fa274493)

Kommentar (0)