Le 26 juin, les experts de Kaspersky ont annoncé avoir découvert un nouveau logiciel espion appelé SparkKitty, conçu pour attaquer les smartphones utilisant les systèmes d'exploitation iOS et Android, puis envoyer des images et des informations sur les appareils des téléphones infectés au serveur de l'attaquant.

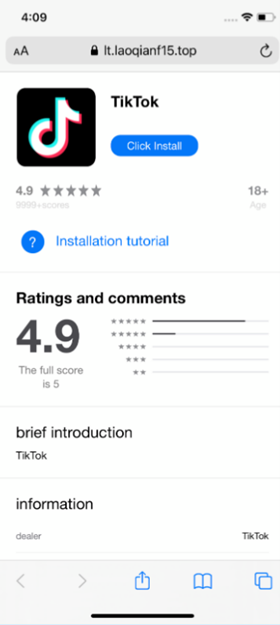

SparkKitty était intégré à des applications au contenu lié aux cryptomonnaies et aux jeux d'argent, ainsi qu'à une fausse version de l'application TikTok. Ces applications étaient distribuées non seulement via l'App Store et Google Play, mais aussi sur des sites web frauduleux.

Selon les analyses des experts, l'objectif de cette campagne pourrait être de voler des cryptomonnaies auprès d'utilisateurs d'Asie du Sud-Est et de Chine. Les utilisateurs vietnamiens risquent également d'être confrontés à des menaces similaires.

Kaspersky a demandé à Google et Apple de prendre des mesures contre les applications malveillantes. Certains détails techniques suggèrent que la nouvelle campagne est liée à SparkCat, un cheval de Troie précédemment découvert. SparkCat est le premier malware sur la plateforme iOS à intégrer un module de reconnaissance optique de caractères (OCR) capable d'analyser la photothèque de l'utilisateur et de voler des captures d'écran contenant des mots de passe ou des phrases de récupération de portefeuilles de cryptomonnaies.

Après SparkCat, c'est la deuxième fois cette année que les chercheurs de Kaspersky découvrent un voleur de chevaux de Troie sur l'App Store.

Sur l'App Store, ce cheval de Troie malveillant se fait passer pour une application de cryptomonnaie appelée 币coin. De plus, sur des sites web frauduleux conçus pour imiter l'interface de l'App Store de l'iPhone, les cybercriminels diffusent également ce malware sous le couvert de l'application TikTok et de certains jeux de paris.

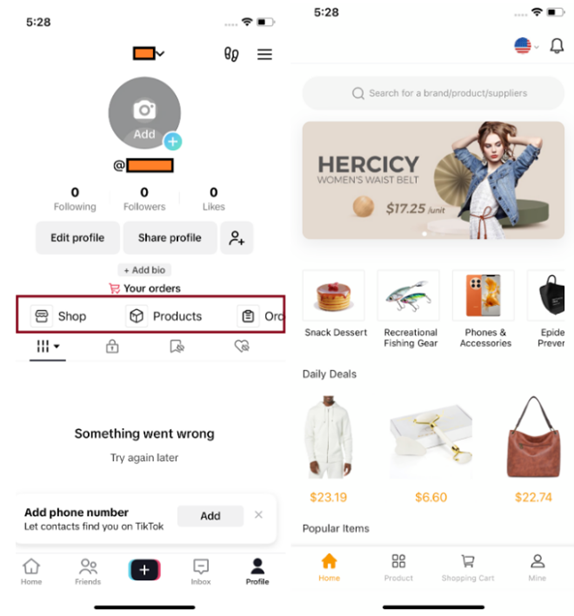

« Les faux sites web sont l'un des canaux de diffusion les plus populaires de chevaux de Troie. Les pirates informatiques tentent d'inciter les utilisateurs à visiter et à installer des logiciels malveillants sur leurs iPhones. Sur iOS, il existe encore des moyens légitimes d'installer des applications externes à l'App Store. Lors de cette campagne d'attaque, les pirates ont exploité un outil de développement conçu pour installer des applications internes aux entreprises. Dans la version infectée de TikTok, dès que l'utilisateur se connecte, le logiciel malveillant vole des photos dans la galerie du téléphone et insère secrètement un lien étrange dans le profil de la victime. Ce qui est inquiétant, c'est que ce lien mène à une boutique qui n'accepte que les paiements en cryptomonnaies, ce qui nous rend encore plus inquiets », a déclaré Sergey Puzan, analyste malware chez Kaspersky.

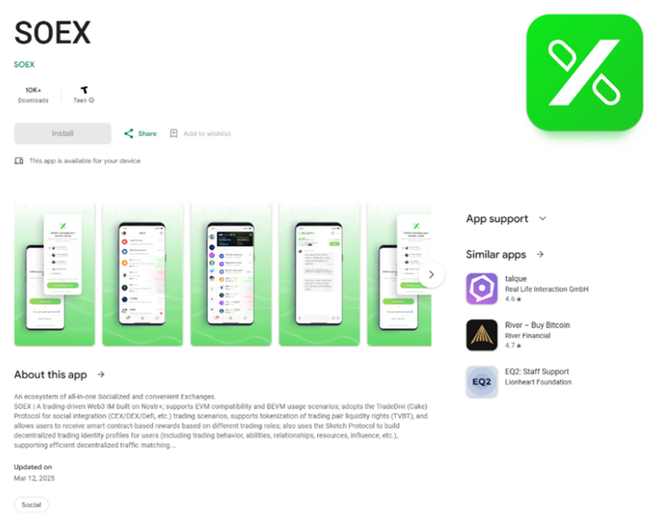

Sur Android, les attaquants ont ciblé les utilisateurs de Google Play et de sites web tiers, déguisant le malware en services liés aux cryptomonnaies. SOEX, une application de messagerie intégrant une fonctionnalité de trading de cryptomonnaies, a été infectée et a été téléchargée plus de 10 000 fois depuis sa boutique officielle.

En outre, les experts ont également découvert des fichiers APK (fichiers d'installation d'applications Android, qui peuvent être installés directement sans passer par Google Play) de ces applications infectées par des logiciels malveillants sur des sites Web tiers, qui seraient liés à la campagne d'attaque ci-dessus.

Ces applications sont promues sous couvert de projets d'investissement en cryptomonnaies. Il est à noter que les sites web qui les distribuent bénéficient également d'une large promotion sur les réseaux sociaux, notamment YouTube.

« Une fois installées, les applications fonctionnent comme décrit », a déclaré Dmitry Kalinin, analyste en logiciels malveillants chez Kaspersky. « Cependant, lors de l'installation, elles s'infiltrent discrètement dans l'appareil et envoient automatiquement des images de la galerie de la victime à l'attaquant. Ces images peuvent contenir des informations sensibles recherchées par les attaquants, comme des scripts de récupération de portefeuilles de cryptomonnaies, leur permettant de voler les actifs numériques de la victime. Des signes indirects suggèrent que les attaquants visent les actifs numériques des utilisateurs : de nombreuses applications infectées sont liées aux cryptomonnaies, et la version infectée de TikTok inclut également une boutique qui n'accepte que les paiements en cryptomonnaies. »

Pour éviter d'être victime de ce malware, Kaspersky recommande aux utilisateurs de prendre les mesures de sécurité suivantes :

- Si vous avez accidentellement installé l'une des applications infectées, supprimez rapidement l'application de votre appareil et ne l'utilisez plus jusqu'à ce qu'une mise à jour officielle soit disponible pour supprimer complètement la fonctionnalité malveillante.

- Évitez de stocker des captures d'écran contenant des informations sensibles dans votre photothèque, en particulier des images contenant des codes de récupération de portefeuille de cryptomonnaies. Les utilisateurs peuvent plutôt stocker leurs informations de connexion dans des applications dédiées à la gestion des mots de passe.

- Installez un logiciel de sécurité fiable pour prévenir les risques d'infection par des logiciels malveillants. Pour les systèmes d'exploitation iOS dotés d'une architecture de sécurité spécifique, la solution Kaspersky vous avertira si l'appareil transmet des données au serveur de contrôle du pirate et bloquera ce processus.

- Lorsqu'une application demande l'accès à la photothèque, les utilisateurs doivent soigneusement examiner si cette autorisation est vraiment nécessaire pour la fonction principale de l'application./.

Source : https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

Comment (0)