Podle serveru The Hacker News je QakBot nechvalně známým kmenem malwaru pro Windows, který podle odhadů napadl více než 700 000 počítačů po celém světě a usnadňuje finanční podvody i ransomware.

Americké ministerstvo spravedlnosti (DoJ) uvedlo, že malware je z počítačů obětí odstraňován, čímž se zabrání jeho dalšímu poškození, a úřady zabavily nelegální kryptoměny v hodnotě více než 8,6 milionu dolarů.

Přeshraniční operace, do které se zapojily Francie, Německo, Lotyšsko, Rumunsko, Nizozemsko, Spojené království a USA s technickou podporou firmy Zscaler zabývající se kybernetickou bezpečností, byla největším zásahem vedeným USA proti botnetové infrastruktuře používané kyberzločinci, ačkoli nebyla oznámena žádná zatčení.

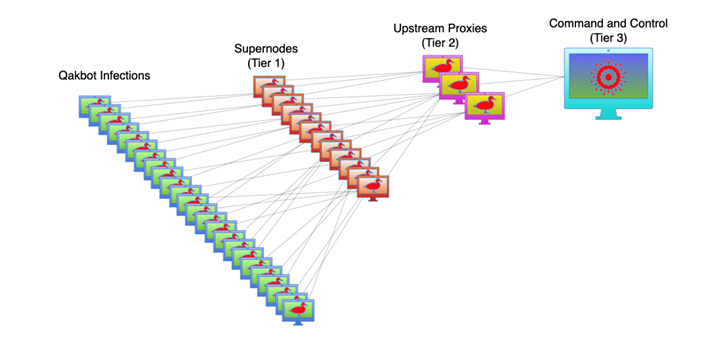

Model kontroly botnetu QakBot

QakBot, známý také jako QBot a Pinkslipbot, začal v roce 2007 fungovat jako bankovní trojský kůň, než se stal distribučním centrem pro malware na infikovaných počítačích, včetně ransomwaru. Mezi ransomware od QakBotu patří Conti, ProLock, Egregor, REvil, MegaCortex a Black Basta. Provozovatelé QakBotu údajně obdrželi od obětí mezi říjnem 2021 a dubnem 2023 výkupné ve výši přibližně 58 milionů dolarů.

Tento modulární malware, často distribuovaný prostřednictvím phishingových e-mailů, je vybaven funkcemi pro provádění příkazů a shromažďování informací. QakBot byl po celou dobu své existence průběžně aktualizován. Ministerstvo spravedlnosti USA uvedlo, že počítače infikované malwarem byly součástí botnetu, což znamená, že pachatelé mohli koordinovaně ovládat všechny infikované počítače na dálku.

Podle soudních dokumentů se operace dostala k infrastruktuře QakBot, což jí umožnilo přesměrovat provoz botnetu přes servery kontrolované FBI s konečným cílem deaktivovat dodavatelský řetězec zločinců. Servery instruovaly napadené počítače ke stažení odinstalačního programu, který byl navržen tak, aby odstranil počítače z botnetu QakBot, a účinně zabránil šíření dalších malwarových komponent.

QakBot v průběhu času prokázal stále větší sofistikovanost a rychle měnil taktiku, aby se přizpůsobil novým bezpečnostním opatřením. Poté, co Microsoft ve výchozím nastavení zakázal makra ve všech aplikacích Office, začal malware začátkem tohoto roku jako vektor infekce používat soubory OneNote.

Sofistikovanost a přizpůsobivost spočívá také v využití různých formátů souborů, jako jsou PDF, HTML a ZIP, v útočném řetězci QakBotu. Většina velitelských a řídicích serverů malwaru se nachází v USA, Velké Británii, Indii, Kanadě a Francii, zatímco backendová infrastruktura se pravděpodobně nachází v Rusku.

QakBot, stejně jako Emotet a IcedID, používá třívrstvý serverový systém k řízení a komunikaci s malwarem nainstalovaným na infikovaných počítačích. Hlavním účelem primárního a sekundárního serveru je předávat šifrovanou komunikaci mezi infikovanými počítači a serverem třetí úrovně, který řídí botnet.

K polovině června 2023 bylo v 63 zemích identifikováno 853 serverů první úrovně, přičemž servery druhé úrovně fungují jako proxy servery maskující hlavní řídicí server. Data shromážděná serverem Abuse.ch ukazují, že všechny servery QakBot jsou nyní offline.

Podle společnosti HP Wolf Security byl QakBot také jednou z nejaktivnějších malwarových rodin ve 2. čtvrtletí roku 2023 s 18 útočnými řetězci a 56 kampaněmi. To ukazuje trend, kdy se zločinecké skupiny snaží rychle zneužívat zranitelnosti v síťové obraně k nelegálnímu zisku.

Zdrojový odkaz

![[Fotografie] Slavnostní zahájení specializované elektronické informační stránky Komunistické strany Vietnamu - 14. sjezd](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/12/4c1b894be2ea4e3daccfd8c038b6fb46)

![[Fotografie] Jezero Thac Ba: Směrem k mezinárodnímu turistickému, letovisku a kulturnímu centru do roku 2040](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/13/0b11d0413f6543bca27a358281f62e5e)

![[Fotografie] Generální tajemník To Lam se zúčastnil slavnostního spuštění webových stránek Komunistické strany Vietnamu - 14. národní kongres](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/12/0d4fce7dbce2409cb3c03c21fdf3c3b5)

Komentář (0)