เช่นเดียวกับการโจมตีแบบฟิชชิ่งอื่นๆ Darcula แสร้งทำเป็นหน่วยงานที่ได้รับการยอมรับเพื่อรวบรวมข้อมูลจากผู้ใช้ อย่างไรก็ตาม วิธีการโจมตีของ Darcula ค่อนข้างซับซ้อน ในขณะที่การโจมตีส่วนใหญ่ก่อนหน้านี้แพร่กระจายผ่าน SMS แต่ Darcula ใช้มาตรฐานการสื่อสาร RCS

Darcula กำลังถูกแพร่กระจายโดยผู้โจมตีแบบฟิชชิ่งในกว่า 100 ประเทศ

นี่เป็นช่องทางการโจมตีที่ไม่ค่อยพบเห็นบ่อยนัก และเป็นเรื่องยากที่ Google และ Apple จะรับมือได้ เนื่องจากทั้ง Google Messages และ iMessage มีระบบเข้ารหัสข้อความแบบ end-to-end ซึ่งหมายความว่าทั้งสองบริษัทไม่สามารถบล็อกภัยคุกคามจากเนื้อหาข้อความได้

Darcula ถูกค้นพบครั้งแรกเมื่อฤดูร้อนปีที่แล้วโดย Oshri Kalfon นักวิจัยด้านความปลอดภัย อย่างไรก็ตาม องค์กร Netcraft รายงานว่าภัยคุกคามจากการโจมตีแบบฟิชชิ่งนี้แพร่หลายมากขึ้นในช่วงหลัง และถูกนำมาใช้ในกรณีสำคัญๆ

วิธีการที่ Darcula ใช้มีความซับซ้อนมากกว่าปกติ เนื่องจากใช้เทคโนโลยีสมัยใหม่ เช่น JavaScript, React, Docker และ Harbor Darcula มีคลังเทมเพลตเว็บไซต์มากกว่า 200 แบบที่เลียนแบบแบรนด์หรือองค์กรในกว่า 100 ประเทศ เทมเพลตเว็บไซต์เลียนแบบเหล่านี้มีคุณภาพสูงและดูคล้ายกับเว็บไซต์ทางการมาก

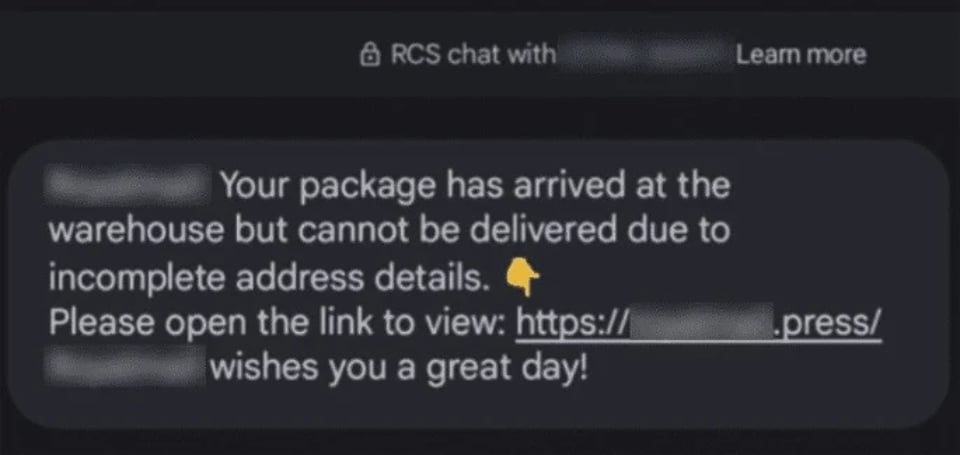

เนื้อหาข้อความที่สร้างโดยผู้โจมตีแบบฟิชชิ่ง

วิธีดำเนินการของ Darcula คือการส่งข้อความที่มีเนื้อหาไม่ครบถ้วนไปยังเหยื่อ และขอให้ผู้รับเข้าไปที่เว็บไซต์เพื่อดูรายละเอียดเพิ่มเติม เนื่องจากเว็บไซต์ที่แอบอ้างมีความแม่นยำสูง ผู้ใช้ที่มีประสบการณ์น้อยจึงสามารถให้ข้อมูลแก่เหยื่อได้ ซึ่งข้อมูลดังกล่าวจะถูกนำไปใช้ในวัตถุประสงค์ที่ไม่ทราบแน่ชัด

Netcraft อ้างว่าตรวจพบโดเมน Darcula กว่า 20,000 โดเมนที่ถูกโอนไปยังที่อยู่ IP กว่า 11,000 ที่อยู่ รายงานยังระบุด้วยว่ามีโดเมนใหม่เพิ่มขึ้น 120 โดเมนทุกวัน ทำให้การระบุโดเมนทำได้ยากยิ่งขึ้น

เมื่อพิจารณาจากสิ่งที่เกิดขึ้น ผู้ใช้ควรระมัดระวังมากขึ้นเมื่อป้อนข้อมูลส่วนบุคคลของตนกับแหล่งที่มาที่ให้ไว้ผ่านข้อความ การโทรโดยตรง และผู้ส่งที่ไม่รู้จัก

ลิงค์ที่มา

![[ภาพ] ประธานรัฐสภาเข้าร่วมสัมมนา “การสร้างและดำเนินงานศูนย์การเงินระหว่างประเทศและข้อเสนอแนะสำหรับเวียดนาม”](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/7/28/76393436936e457db31ec84433289f72)

การแสดงความคิดเห็น (0)