セキュリティ企業Zimperiumのレポートによると、このキャンペーンは2022年2月から検出され、監視されています。現在までに、少なくとも107,000件の関連マルウェアサンプルが確認されています。

このマルウェアは主に Android デバイスを標的とし、ログインやオンライン取引の際の二要素認証でよく使用されるワンタイムパスワードの一種である OTP コードを盗むことを目的としています。

このキャンペーンでは、13のコマンド&コントロール(C&C)サーバーによって制御された2,600以上のTelegramボットがマルウェアの拡散に利用されました。このキャンペーンの被害者は113か国に及びましたが、インド、ロシア、ブラジル、メキシコ、米国に最も集中していました。

AndroidユーザーはOTPコードを盗まれるリスクに直面している

このマルウェアは主に2つの方法で拡散されます。被害者はGoogle Playを装った偽のウェブサイトに誘導されるか、Telegramボットを介して海賊版APKアプリをダウンロードさせられます。アプリをダウンロードするには、ユーザーは電話番号を入力する必要がありますが、マルウェアはそれを利用して新しいAPKファイルを生成し、攻撃者が追跡したり、さらなる攻撃を開始したりできるようになります。

ユーザーが意図せず悪意のあるアプリにSMSへのアクセスを許可すると、マルウェアはSMSメッセージ(携帯電話に送信されたOTPコードを含む)を読み取ることができるようになります。これにより、攻撃者は機密情報を盗むだけでなく、アカウントの不正使用や金融詐欺の被害に遭うリスクも高まります。

OTPコードが盗まれると、攻撃者は被害者の銀行口座、電子ウォレット、その他のオンラインサービスに簡単にアクセスでき、深刻な経済的被害をもたらす可能性があります。さらに、被害者の中には、知らないうちに違法行為に巻き込まれてしまう人もいます。

Zimperiumはまた、このマルウェアが盗んだSMSメッセージを、海外の仮想電話番号へのアクセスを販売するウェブサイト「fastsms.su」のAPIエンドポイントに送信していることも発見しました。これらの電話番号はオンライン取引を匿名化し、追跡を困難にするために使用できます。

攻撃のリスクから身を守るために、Android ユーザーは次のことを推奨されます。

Google Play 以外のソースから APK ファイルをダウンロードしないでください。これらのファイルには、情報を簡単に盗む可能性のある悪意のあるコードが含まれている可能性があります。

不明なアプリに SMS アクセスを許可しないでください。これにより、マルウェアが OTP コードを含むメッセージを読み取るリスクが制限されます。

Play Protect を有効にする: これは、デバイス上の悪意のあるアプリをスキャンして検出する Google Play のセキュリティ機能です。

[広告2]

出典: https://www.congluan.vn/nguoi-dung-co-nguy-co-bi-danh-cap-ma-otp-tren-dien-thoai-android-post306111.html

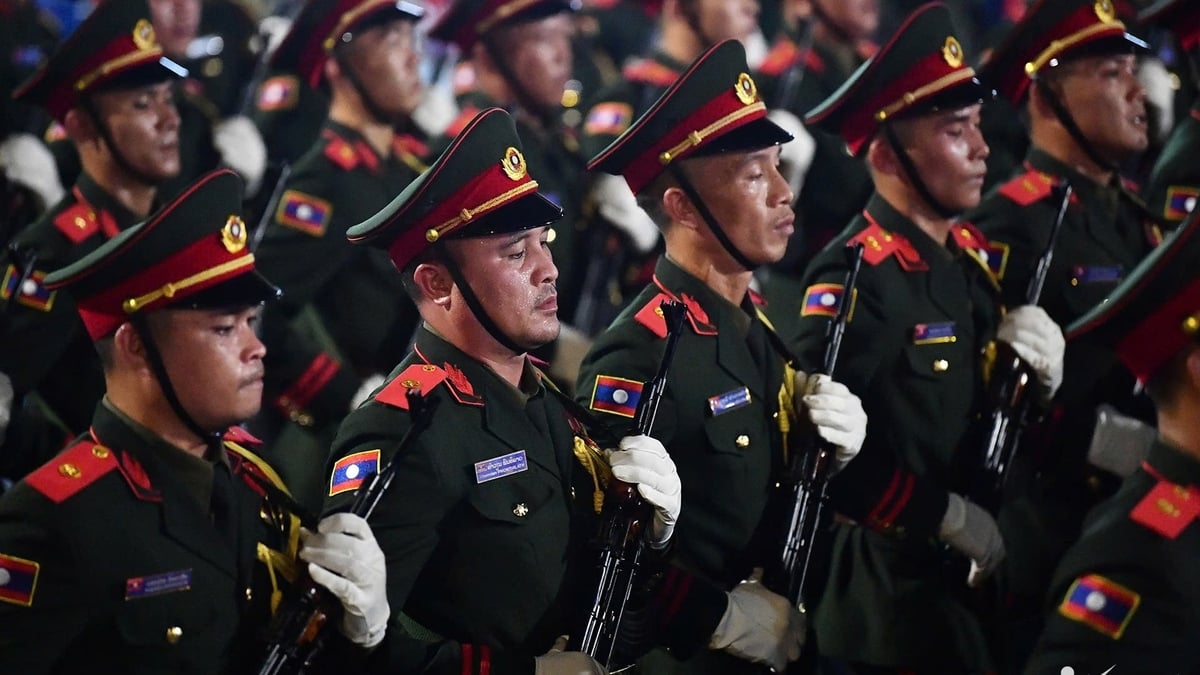

![[写真] バーディン広場での国家レベルの軍事パレードの予備リハーサルの様子](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/27/807e4479c81f408ca16b916ba381b667)

![[写真] 予備リハーサル中にハンカイ=トランティエンを通過するパレードのブロック](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/27/456962fff72d40269327ac1d01426969)

コメント (0)