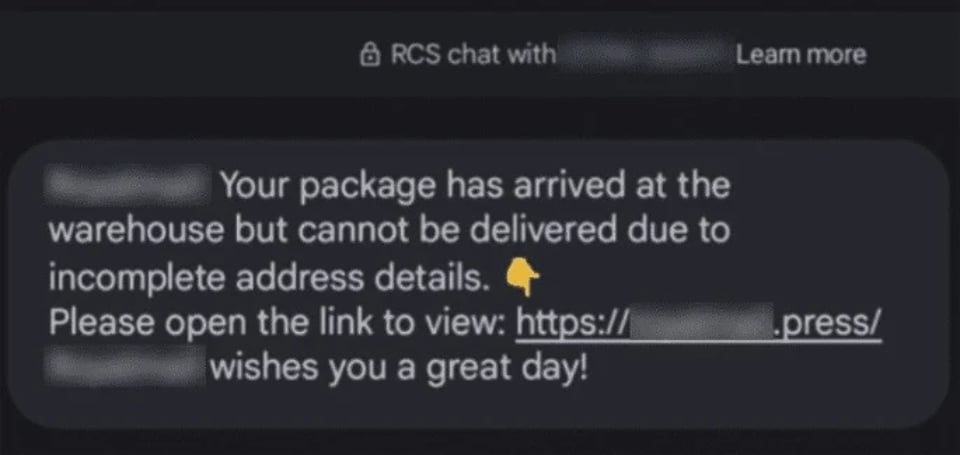

他のフィッシング攻撃と同様に、Darculaは認知された組織を装ってユーザーから情報を収集します。しかし、その攻撃手法は非常に複雑です。これまでの攻撃のほとんどがSMS経由で拡散したのに対し、DarculaはRCS通信規格を利用しています。

Darculaは100か国以上でフィッシング攻撃者によって拡散されている

これはあまり見られない攻撃ベクトルであり、GoogleとAppleにとって対処が困難でした。これは、GoogleメッセージとiMessageがどちらもメッセージのエンドツーエンド暗号化を提供しているため、両社はメッセージのテキスト内容に基づいて脅威をブロックできないためです。

Darculaは昨年夏、セキュリティ研究者のOshri Kalfon氏によって初めて発見されました。しかし、Netcraft社によると、このフィッシング攻撃の脅威は近年さらに拡大しており、注目を集める事件にも利用されているとのことです。

Darculaの手法は、JavaScript、React、Docker、Harborといった最新技術を駆使しており、通常よりも洗練されています。Darculaは、100か国以上のブランドや組織を偽装した200種類以上のウェブサイトテンプレートを保有しています。これらの偽装ウェブサイトテンプレートは高品質で、公式サイトと非常によく似ています。

フィッシング攻撃者が作成したメッセージの内容

Darculaの手口は、被害者に不完全なメッセージ内容のリンクを送信し、より詳しい情報を得るためにサイトを訪問するよう求めるというものです。なりすましサイトの精度が高いため、経験の浅いユーザーでもDarculaにデータを提供し、それが未知の目的で使用される可能性があります。

Netcraftは、2万件のDarculaドメインが1万1000以上のIPアドレスに転送されていることを検知したと主張している。また、毎日120件の新しいドメインが追加されており、識別がさらに困難になっていると報告されている。

現状を踏まえ、ユーザーは、メッセージ、直接の通話、不明な送信者を通じて提供される情報源に個人データを入力する際には、より慎重になるようアドバイスされます。

[広告2]

ソースリンク

コメント (0)