Laut ITNews warnte Quarkslab, dass diese Sicherheitslücken von nicht authentifizierten Angreifern im selben lokalen Netzwerk und in manchen Fällen sogar aus der Ferne ausgenutzt werden könnten. Die Forscher erklärten, dass diese Schwachstellen unter anderem DDoS-Angriffe, Informationslecks, Remote-Codeausführung, DNS-Cache-Poisoning und die Entführung von Netzwerksitzungen zur Folge haben könnten.

UEFI ist das am häufigsten verwendete BIOS-System.

Das CERT Cybersecurity Coordination Center der Carnegie Mellon University (USA) teilte mit, dass dieser Fehler im Implementierungsprozess von UEFI-Anbietern, darunter American Megatrends, Insyde Software, Intel und Phoenix Technologies, festgestellt wurde, während Toshiba nicht betroffen war.

Insyde Software, AMI und Phoenix Technologies haben Quarkslab bestätigt, dass sie Fixes bereitstellen. Der Fehler wird derzeit noch von 18 weiteren Anbietern untersucht, darunter große Namen wie Google, HP, Microsoft, ARM, ASUSTek, Cisco, Dell, Lenovo und VAIO.

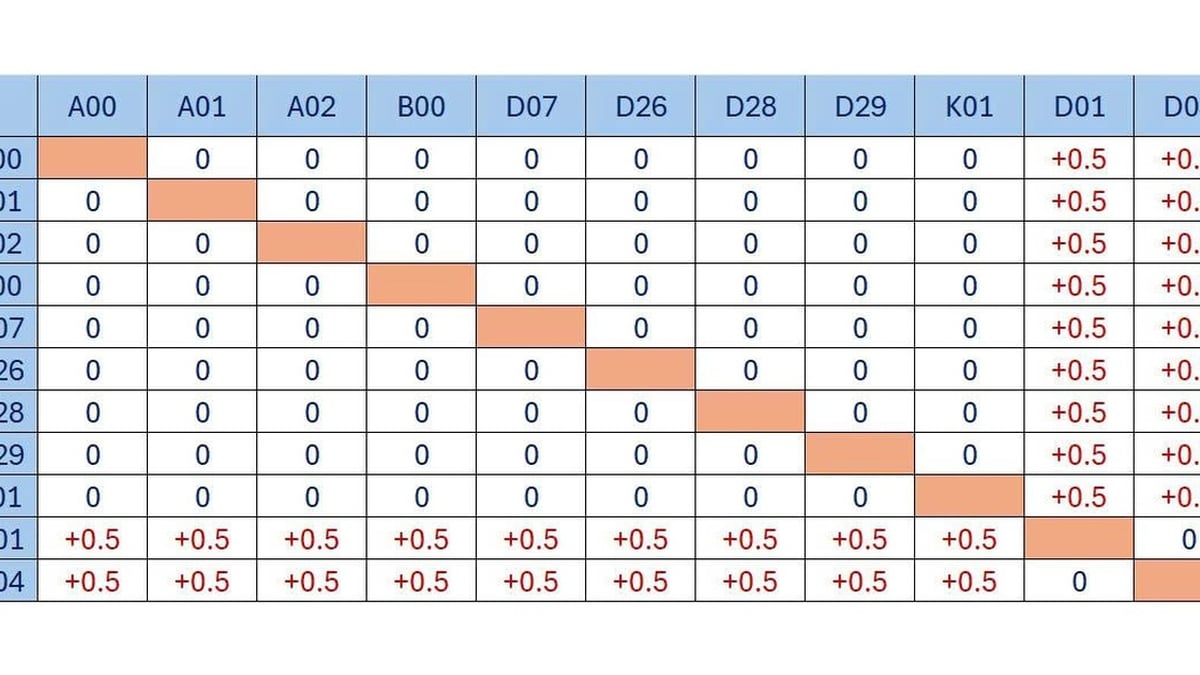

Die Schwachstellen liegen im EDK II TCP/IP-Stack NetworkPkg, der für den Netzwerkstart verwendet wird und insbesondere in Rechenzentren und HPC-Umgebungen für die Automatisierung früher Startphasen wichtig ist. Die drei schwerwiegendsten Schwachstellen, alle mit einem CVSS-Wert von 8,3, stehen im Zusammenhang mit Pufferüberläufen im DCHPv6-Handler, darunter CVE-2023-45230, CVE-2023-45234 und CVE-2023-45235. Die übrigen Schwachstellen weisen CVSS-Werte zwischen 5,3 und 7,5 auf.

[Anzeige_2]

Quellenlink

![[Infografik] Im Jahr 2025 werden 47 Produkte das nationale OCOP erreichen](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/5d672398b0744db3ab920e05db8e5b7d)

Kommentar (0)