Selon un rapport de la société de sécurité Zimperium, cette campagne est détectée et surveillée depuis février 2022. À ce jour, au moins 107 000 échantillons de logiciels malveillants associés ont été identifiés.

Le malware cible principalement les appareils Android, dans le but de voler les codes OTP, un type de mot de passe à usage unique, couramment utilisé pour l'authentification à deux facteurs lors des connexions ou des transactions en ligne.

La campagne a utilisé plus de 2 600 bots Telegram pour diffuser le malware, contrôlés par 13 serveurs de commande et de contrôle (C&C). Les victimes de cette campagne étaient réparties dans 113 pays, mais étaient principalement concentrées en Inde, en Russie, au Brésil, au Mexique et aux États-Unis.

Les utilisateurs d'Android risquent de se faire voler leurs codes OTP

Le malware se propage principalement de deux manières. Les victimes peuvent être amenées à visiter de faux sites web ressemblant à Google Play. Elles peuvent également être amenées à télécharger des applications APK piratées via des robots Telegram. Pour télécharger l'application, les utilisateurs doivent fournir leur numéro de téléphone, que le malware utilise ensuite pour générer un nouveau fichier APK, permettant ainsi aux attaquants de les suivre ou de lancer de nouvelles attaques.

Lorsqu'un utilisateur accorde involontairement l'accès SMS à une application malveillante, le logiciel malveillant peut lire les SMS, y compris les codes OTP envoyés sur le téléphone. Cela permet non seulement aux attaquants de voler des informations sensibles, mais aussi d'exposer la victime à un risque d'abus de compte, voire de fraude financière.

Une fois le code OTP volé, l'attaquant peut facilement accéder aux comptes bancaires, portefeuilles électroniques ou autres services en ligne de la victime, entraînant de graves conséquences financières. De plus, certaines victimes peuvent être impliquées dans des activités illégales sans même le savoir.

Zimperium a également découvert que le logiciel malveillant transmettait les SMS volés à un point de terminaison API de « fastsms.su », un site web qui vend l'accès à des numéros de téléphone virtuels à l'étranger. Ces numéros peuvent être utilisés pour anonymiser les transactions en ligne, les rendant ainsi plus difficiles à retracer.

Pour se protéger du risque d’attaque, il est conseillé aux utilisateurs d’Android de :

Ne téléchargez pas de fichiers APK à partir de sources extérieures à Google Play : ces fichiers peuvent contenir du code malveillant qui peut facilement voler vos informations.

N'accordez pas l'accès SMS à des applications inconnues : cela limitera le risque que des logiciels malveillants puissent lire des messages contenant votre code OTP.

Activer Play Protect : il s'agit d'une fonctionnalité de sécurité de Google Play qui analyse et détecte les applications malveillantes sur votre appareil.

Source : https://www.congluan.vn/nguoi-dung-co-nguy-co-bi-danh-cap-ma-otp-tren-dien-thoai-android-post306111.html

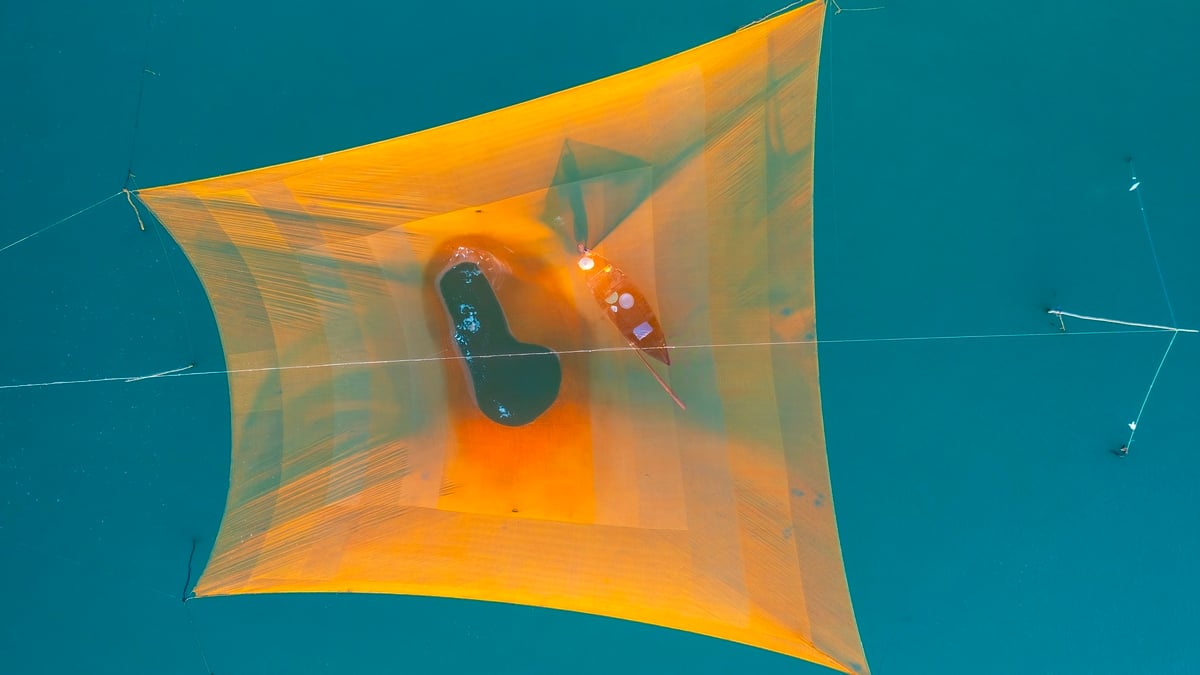

![[Photo] Découvrez la « merveille » sous la mer de Gia Lai](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/6/befd4a58bb1245419e86ebe353525f97)

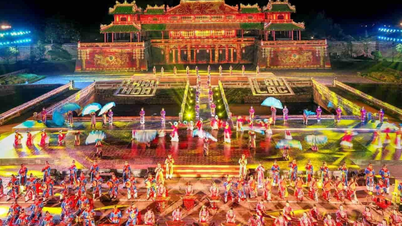

![[Photo] Nghe An : La route provinciale 543D gravement érodée en raison des inondations](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/5/5759d3837c26428799f6d929fa274493)

Comment (0)