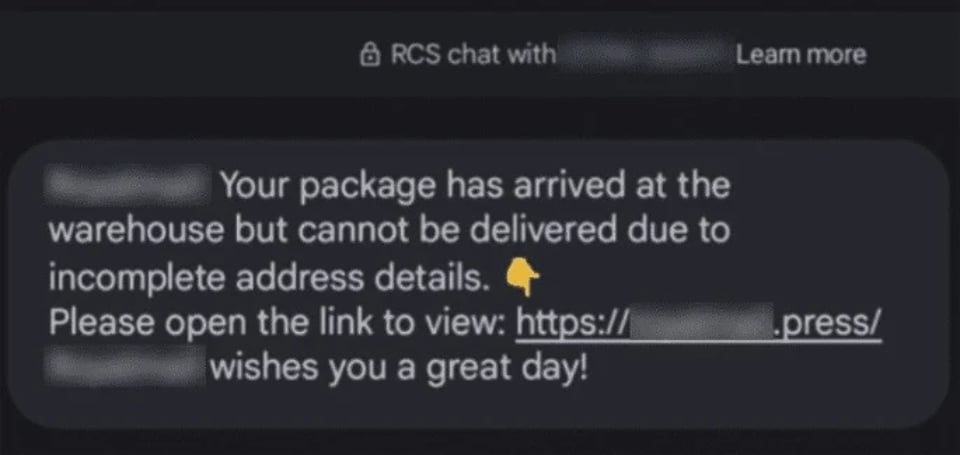

Comme toute attaque de phishing, Darcula se fait passer pour une entité reconnue afin de collecter des informations auprès des utilisateurs. Cependant, sa méthode d'attaque est assez complexe. Alors que la plupart des attaques précédentes se propageaient par SMS, Darcula utilise la norme de communication RCS.

Darcula est propagé par des attaquants de phishing dans plus de 100 pays

Il s'agit d'un vecteur d'attaque peu fréquent et difficile à contrer pour Google et Apple. En effet, Google Messages et iMessage proposent tous deux un chiffrement de bout en bout des messages, ce qui les empêche de bloquer une menace en fonction du contenu textuel du message.

Darcula a été découvert l'été dernier par le chercheur en sécurité Oshri Kalfon. Cependant, l'organisation Netcraft rapporte que cette menace d'attaque par hameçonnage s'est récemment répandue et a été utilisée dans des affaires très médiatisées.

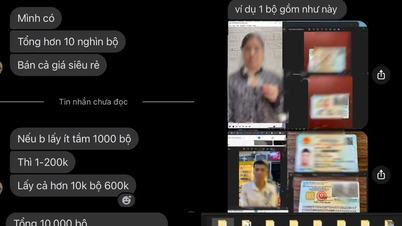

Les méthodes utilisées par Darcula sont plus sophistiquées que d'habitude, car elles utilisent des technologies modernes telles que JavaScript, React, Docker et Harbor. L'entreprise dispose d'une bibliothèque de plus de 200 modèles de sites web imitant des marques ou des organisations dans plus de 100 pays. Ces modèles de sites web imitant des marques sont de haute qualité et ressemblent beaucoup aux sites web officiels.

Un contenu de message créé par des attaquants de phishing

Le mode opératoire de Darcula consiste à envoyer à la victime un lien contenant un message incomplet et à l'inviter à consulter son site pour obtenir des informations plus complètes. Grâce à la grande fidélité des sites usurpateurs d'identité, des utilisateurs moins expérimentés peuvent leur fournir des données, qui sont ensuite utilisées à des fins inconnues.

Netcraft affirme avoir détecté 20 000 domaines Darcula transférés vers plus de 11 000 adresses IP. Le rapport indique également que 120 nouveaux domaines sont ajoutés chaque jour, ce qui rend leur identification encore plus difficile.

Compte tenu de ce qui se passe, il est conseillé aux utilisateurs d’être plus prudents lorsqu’ils saisissent leurs données personnelles à des sources fournies par des messages, des appels directs et des expéditeurs inconnus.

Lien source

![[Photo] Le secrétaire général To Lam rencontre le groupe des jeunes députés de l'Assemblée nationale](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/24/618b5c3b8c92431686f2217f61dbf4f6)

![[Infographie] Circulaire réglementant la décentralisation et la division des compétences des collectivités locales à deux niveaux dans le domaine de la culture, des sports et du tourisme](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/6/25/b35f975208474e129486cdc9841c240c)

![[Infographie] Délimitation des compétences des collectivités locales à deux niveaux dans les domaines de la culture, des sports et du tourisme](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/6/25/594a47cf796643efbd52c77da8b6fee6)

Comment (0)