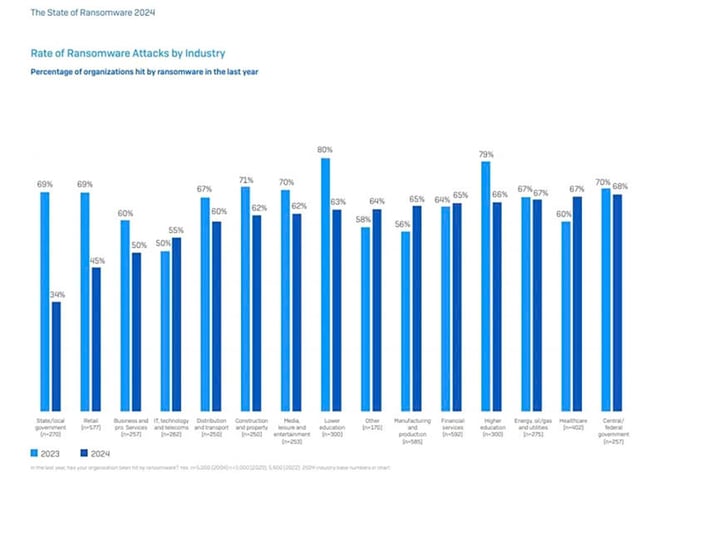

จากการวิจัยของ Sophos พบว่าธุรกิจมากกว่า 56% ถูกโจมตีด้วยมัลแวร์ชนิดนี้ และ 70% มีข้อมูลที่ถูกเข้ารหัส โดยเรียกร้องค่าไถ่ที่เพิ่มขึ้น 5 เท่าเมื่อเทียบกับปี 2023

Ransomware มุ่งเป้าไปที่ธุรกิจ

รายงานพิเศษ State of Ransomware 2024 เกี่ยวกับสถานะปัจจุบันของมัลแวร์เข้ารหัสข้อมูลและเรียกค่าไถ่ (Ransomware) จาก Sophos แสดงให้เห็นว่าปี 2024 ยังคงเป็นปี "หายนะ" สำหรับธุรกิจต่างๆ ที่ต้องเผชิญกับการโจมตี Ransomware อย่างไม่ลดละ

Sophos ระบุว่าการโจมตีทางไซเบอร์ที่มุ่งเป้าไปที่องค์กรและวิสาหกิจขนาดกลางและขนาดย่อม (SMEs) ยังคงเพิ่มขึ้นอย่างต่อเนื่อง โดยเฉพาะอย่างยิ่ง Ransomware ถือเป็นภัยคุกคามร้ายแรงต่อธุรกิจทุกขนาด Ransomware ยังคงเกิดขึ้นอย่างเงียบๆ และรุนแรงมากขึ้นเรื่อยๆ โดยมีมูลค่าค่าไถ่สูงถึงหลายสิบล้านดอลลาร์สหรัฐ หรือเทียบเท่ากับความเสียหายที่เกิดจากการหยุดชะงักของการดำเนินงาน นอกจากนี้ การโจมตีแบบเจาะจงเป้าหมาย (APT - Advanced Persistent Threat) ยังคงเป็นภัยคุกคามหลักสำหรับทุกองค์กรและธุรกิจ

Ransomware เป็นคำที่ใช้เพื่ออธิบายมัลแวร์ประเภทหนึ่งที่เข้ารหัสข้อมูลของเหยื่อ ยึดข้อมูลไว้เป็นตัวประกัน แล้วเรียกร้องค่าไถ่จากเหยื่อ ซึ่งเป็นธุรกิจที่ใช้สกุลเงินดิจิทัล เช่น Bitcoin เพื่อ "กอบกู้" ข้อมูล

จากข้อมูลของ Sophos ธุรกิจขนาดกลางและขนาดใหญ่จาก 14 ประเทศมากกว่าครึ่งหนึ่งเปิดเผยว่าตนเองถูกโจมตีโดย Ransomware ในปี 2024 โดยช่องโหว่ที่ Ransomware ใช้ประโยชน์อย่างร้ายแรงที่สุด ได้แก่ ช่องโหว่ด้านความปลอดภัยของซอฟต์แวร์หรือระบบ (32%) การโจมตีจุดอ่อน (29%) อีเมลที่เป็นอันตราย (23%) และการฉ้อโกงแบบเจาะจงเป้าหมาย (11%)... โดยเฉลี่ยแล้ว ธุรกิจ 35% ใช้เวลาหนึ่งสัปดาห์ในการกู้คืนการดำเนินงานที่ถูกระงับหลังจากการโจมตี Ransomware และ 34% ใช้เวลาหนึ่งเดือน

แผนภูมิเปรียบเทียบอัตราการโจมตีด้วยแรนซัมแวร์ในภาคอุตสาหกรรม ภาคธุรกิจ องค์กรบริหาร และหน่วยงานรัฐบาล อัตราการโจมตีองค์กร ทางการแพทย์ และโรงพยาบาลยังคงสูงที่สุด คิดเป็น 68%

ขาดการแก้ปัญหาที่เป็นหนึ่งเดียว

ตามที่ Sophos ระบุ เหตุผลที่ระบบขององค์กรถูกเจาะเข้าไปนั้น เนื่องมาจากการทับซ้อนกันของซอฟต์แวร์ โดยเฉพาะอย่างยิ่งในยุคที่ AI (ปัญญาประดิษฐ์) กำลังเฟื่องฟู

การพัฒนาเทคโนโลยีใหม่ๆ ที่นำมาใช้กับการดำเนินงานขององค์กรและธุรกิจต่างๆ ส่งผลให้พื้นที่การโจมตีทางไซเบอร์มีมากขึ้น มีการเปิดเผยช่องโหว่ด้านความปลอดภัยจากแอปพลิเคชันและระบบปฏิบัติการอยู่เป็นประจำ ขณะเดียวกัน บุคลากรฝ่ายบริหารไอทีก็ไม่สามารถติดตามสถานการณ์ได้ทัน ทำให้เกิดเงื่อนไขให้อาชญากรไซเบอร์สามารถโจมตีได้

ช่องโหว่ด้านความปลอดภัยจำนวนมากเกิดจากแอปพลิเคชันและระบบปฏิบัติการ

ตัวแทนของ Sophos กล่าวว่า เนื่องจากความซับซ้อนของระบบเทคโนโลยีสารสนเทศ องค์กรและธุรกิจส่วนใหญ่จึงประสบปัญหามากมายเกี่ยวกับความมั่นคงปลอดภัยของข้อมูล ปัญหาหลัก 3 ประการ ได้แก่ มี “จุดบอด” มากมายเมื่อปรับใช้โซลูชันด้านความปลอดภัย ขาดเครื่องมือตรวจสอบที่จะช่วยให้ผู้ดูแลระบบเชื่อมโยงระบบทั้งหมดเข้าด้วยกัน และขาดบุคลากรที่มีความเชี่ยวชาญสูงในการดำเนินงานและจัดการเหตุการณ์ด้านความปลอดภัยของข้อมูล

Sophos เชื่อว่าธุรกิจขนาดเล็กและขนาดกลางที่ไม่มีทีมงานมืออาชีพสามารถใช้โซลูชันระดับมืออาชีพเพื่อเอาชนะจุดอ่อนเหล่านี้ได้

Sophos นำเสนอโซลูชัน Sophos EDR และ XDR (Rapid Detection and Response) ที่มีข้อดีหลักๆ ได้แก่ การตรวจจับการโจมตีที่ "ซ่อนเร้น" และไม่ถูกตรวจพบได้ตั้งแต่เนิ่นๆ รายงานสถานการณ์ด้านความปลอดภัยที่เชื่อถือได้ทุกเมื่อ การตอบสนองที่รวดเร็วและการจัดการเหตุการณ์ได้อย่างมีประสิทธิภาพ ผู้ปฏิบัติงานมีความเข้าใจที่ดีขึ้นเกี่ยวกับเหตุการณ์ที่เกิดขึ้นและวิธีป้องกัน ส่งผลให้ธุรกิจต่างๆ มีผู้เชี่ยวชาญด้านความปลอดภัยเพิ่มเติมคอยให้การสนับสนุนตลอด 24 ชั่วโมงทุกวัน

ผู้เชี่ยวชาญจาก Sophos ระบุว่า โซลูชันการป้องกันเวิร์กสเตชันที่แข็งแกร่งอย่าง EPP (Endpoint Protection Platform) ยังไม่เพียงพอที่จะป้องกันการโจมตีของมัลแวร์ที่ซับซ้อนมากขึ้นได้ ดังนั้นจึงมีการนำเทคโนโลยีขั้นสูงมาใช้เพื่อช่วยให้ EPP ตรวจจับและตอบสนองต่อเหตุการณ์ดังกล่าวได้อย่างมีประสิทธิภาพ ซึ่งก็คือ EDR (Endpoint Detection & Response) โดย XDR เป็นส่วนขยายของ EDR

Sophos XDR ช่วยตรวจจับและตอบสนองต่อเหตุการณ์ใดๆ จากเวิร์กสเตชัน เซิร์ฟเวอร์ ไฟร์วอลล์ อุปกรณ์เคลื่อนที่ คลาวด์…

สามคุณสมบัติที่ทำให้ Sophos EDR และ XDR โดดเด่น ได้แก่:

Live Discovery: ช่วยให้ผู้ดูแลระบบสามารถค้นหาและสอบถามข้อมูลทั้งหมดเกี่ยวกับสถานะ มัลแวร์ การโจมตี และอื่นๆ ของระบบทั้งหมด พร้อมข้อมูลประวัติที่เก็บไว้ใน Data Lake สนับสนุนฝ่ายไอทีในการตรวจหามัลแวร์เชิงรุก (Threat Hunting) โดยพิจารณาจากสัญญาณการโจมตี (IoA - ตัวบ่งชี้การโจมตี) และสัญญาณการบุกรุก (IoC - ตัวบ่งชี้การบุกรุก)

การตอบสนองแบบสด: แนะนำผู้ดูแลระบบในการตอบสนองต่อเหตุการณ์อย่างมีประสิทธิภาพ รวมถึงการดำเนินการต่างๆ เช่น การแยก การกักกัน การสแกน การสุ่มตัวอย่าง หรือการวิเคราะห์วัตถุที่เป็นอันตรายอย่างละเอียด (รับไฟล์ สร้างกรณีคุกคาม) ... ผู้ดูแลระบบจะมีสิทธิ์เข้าถึงเทอร์มินัลจากระยะไกลบนอินเทอร์เฟซการดูแลระบบเพื่อการจัดการอย่างรวดเร็ว

Threat Intelligence: นำเสนอแผนที่การเชื่อมต่อแบบลำดับชั้นของต้นตอของเหตุการณ์และเหตุการณ์ที่เกิดขึ้น (การวิเคราะห์สาเหตุต้นตอ) ผสานรวมเทคโนโลยีขั้นสูง เช่น AI, ML/DL (Machine Learning), Cloud Sandboxing เพื่อวิเคราะห์ไฟล์ที่น่าสงสัยและจัดทำรายงานโดยละเอียดเกี่ยวกับวัตถุเหล่านั้น

แหล่งที่มา

![[ภาพ] ค้นพบ “สิ่งมหัศจรรย์” ใต้ท้องทะเลเจียลาย](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/6/befd4a58bb1245419e86ebe353525f97)

![[ภาพ] จังหวัดเหงะอาน: ถนนหมายเลข 543D ถูกกัดเซาะอย่างรุนแรงจากน้ำท่วม](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/5/5759d3837c26428799f6d929fa274493)

การแสดงความคิดเห็น (0)