| การโจมตีทางไซเบอร์ต่อระบบ VNDIRECT เมื่อวันที่ 24 มีนาคม ถูกระบุว่าเป็นการโจมตีด้วยมัลแวร์เข้ารหัสข้อมูล หรือแรนซัมแวร์ การโจมตีประเภทนี้เป็นข้อกังวลสำคัญสำหรับธุรกิจและองค์กรในยุคดิจิทัล เพื่อช่วยให้ผู้อ่านเรียนรู้เพิ่มเติมเกี่ยวกับการโจมตีด้วยแรนซัมแวร์ ระดับความอันตราย และวิธีการป้องกันและตอบสนอง VietNamNet ได้จัดทำชุดบทความ "อันตรายจากการดำรงอยู่จากการโจมตีด้วยการเข้ารหัสข้อมูล" |

การขยาย "ฝันร้าย" ของมัลแวร์เข้ารหัสข้อมูล

การโจมตีทางไซเบอร์ต่อระบบ VNDIRECT ซึ่งเป็นบริษัท 3 อันดับแรกของตลาดหุ้นเวียดนาม ซึ่งเกิดขึ้นเมื่อเช้าวันที่ 24 มีนาคม ได้รับการแก้ไขโดยพื้นฐานแล้ว ข้อมูลได้รับการถอดรหัสแล้ว และระบบค้นหาบัญชีของฉันกลับมาใช้งานได้อีกครั้ง

VNDIRECT รายงานว่าเหตุการณ์เมื่อวันที่ 24 มีนาคม ดำเนินการโดยกลุ่มโจมตีมืออาชีพ ทำให้ข้อมูลทั้งหมดของบริษัทถูกเข้ารหัส การโจมตีด้วยมัลแวร์เข้ารหัสข้อมูล หรือแรนซัมแวร์ ถือเป็นฝันร้ายสำหรับธุรกิจและองค์กรทั่วโลกมาโดยตลอดในช่วงไม่กี่ปีที่ผ่านมา เนื่องจากผลกระทบร้ายแรงที่อาจเกิดขึ้น ผู้เชี่ยวชาญยังเปรียบเทียบแรนซัมแวร์กับ "ฝันร้าย" และ "โกสต์" ในโลกไซเบอร์

ตามแผนงานที่ VNDIRECT ประกาศให้กับลูกค้าและพันธมิตร หน่วยงานปฏิบัติการจะทยอยเปิดระบบ ผลิตภัณฑ์ และสาธารณูปโภคอื่นๆ อีกครั้ง โดยหน่วยงานนี้วางแผนที่จะตรวจสอบสถานะการดำเนินงานกับตลาดหลักทรัพย์ในวันที่ 28 มีนาคม

อย่างไรก็ตาม จากการวิเคราะห์ของผู้เชี่ยวชาญด้านความปลอดภัยสารสนเทศ พบว่าทีมเทคโนโลยี VNDIRECT และผู้เชี่ยวชาญยังคงต้องใช้เวลาอีกนานในการสแกนหาช่องโหว่และแก้ไขปัญหาอย่างละเอียดถี่ถ้วน แรนซัมแวร์ไม่ใช่การโจมตีทางไซเบอร์รูปแบบใหม่ แต่มีความซับซ้อนมาก ต้องใช้เวลาทำความสะอาดข้อมูล กู้คืนระบบให้สมบูรณ์ และนำระบบกลับมาใช้งานได้ตามปกติ

“เพื่อแก้ไขปัญหาการโจมตีจากแรนซัมแวร์ให้หมดสิ้น บางครั้งหน่วยปฏิบัติการจำเป็นต้องเปลี่ยนสถาปัตยกรรมระบบ โดยเฉพาะอย่างยิ่งระบบสำรองข้อมูล ดังนั้น จากเหตุการณ์ที่ VNDIRECT กำลังเผชิญอยู่ เราคิดว่าอาจต้องใช้เวลานานกว่านั้น หรืออาจถึงหลายเดือนกว่าที่ระบบจะฟื้นตัวได้อย่างสมบูรณ์” วู หง็อก เซิน ผู้อำนวยการฝ่ายเทคนิคของ NCS กล่าว

นายเหงียน มินห์ ไห ผู้อำนวยการฝ่ายเทคนิคของ Fortinet Vietnam กล่าวว่า เวลาที่จำเป็นในการกู้คืนระบบหลังจากการโจมตีด้วยแรนซัมแวร์อาจแตกต่างกันอย่างมาก ตั้งแต่ไม่กี่ชั่วโมงไปจนถึงหลายสัปดาห์จึงจะกู้คืนได้อย่างสมบูรณ์ โดยเฉพาะอย่างยิ่งในกรณีที่จำเป็นต้องกู้คืนข้อมูลจำนวนมาก

“ส่วนหนึ่งของกระบวนการกู้คืนนี้ได้แก่ การทำให้แน่ใจว่ามัลแวร์เข้ารหัสข้อมูลได้ถูกลบออกจากเครือข่ายอย่างสมบูรณ์แล้ว และไม่มีประตูหลังใดๆ เหลืออยู่ ซึ่งอาจทำให้ผู้โจมตีเข้าถึงข้อมูลได้อีกครั้ง” Nguyen Minh Hai กล่าว

ผู้เชี่ยวชาญยังแสดงความคิดเห็นอีกว่า นอกเหนือจากจะเป็น "การเตือนสติ" สำหรับหน่วยงานที่จัดการและปฏิบัติการระบบสารสนเทศที่สำคัญในเวียดนามแล้ว การโจมตีทางไซเบอร์ต่อ VNDIRECT ยังแสดงให้เห็นถึงระดับความอันตรายของแรนซัมแวร์อีกครั้ง

เมื่อกว่า 6 ปีที่แล้ว WannaCry และมัลแวร์เข้ารหัสข้อมูลรูปแบบต่างๆ ทำให้ธุรกิจและองค์กรจำนวนมาก "ประสบปัญหา" เมื่อแพร่กระจายอย่างรวดเร็วไปยังคอมพิวเตอร์มากกว่า 300,000 เครื่องในเกือบ 100 ประเทศและดินแดนทั่ว โลก รวมทั้งเวียดนามด้วย

ในช่วงไม่กี่ปีที่ผ่านมา ธุรกิจต่าง ๆ มักกังวลเกี่ยวกับการโจมตีด้วยแรนซัมแวร์ ปีที่แล้ว ไซเบอร์สเปซของเวียดนามบันทึกการโจมตีด้วยแรนซัมแวร์หลายครั้งซึ่งส่งผลกระทบร้ายแรง มีบางกรณีที่แฮกเกอร์ไม่เพียงแต่เข้ารหัสข้อมูลเพื่อเรียกค่าไถ่เท่านั้น แต่ยังขายข้อมูลให้กับบุคคลที่สามเพื่อเพิ่มจำนวนเงินที่รวบรวมได้ สถิติของ NCS ระบุว่า ในปี 2566 มีคอมพิวเตอร์และเซิร์ฟเวอร์ในเวียดนามมากถึง 83,000 เครื่องที่ถูกโจมตีด้วยแรนซัมแวร์

‘เส้นทาง’ ทั่วไปในการเจาะระบบ

ทีมเทคโนโลยีของ VNDIRECT กำลังทำงานร่วมกับผู้เชี่ยวชาญด้านความปลอดภัยสารสนเทศเพื่อนำโซลูชันมาปรับใช้เพื่อฟื้นฟูระบบให้กลับมาใช้งานได้อย่างสมบูรณ์ พร้อมกับรับประกันความปลอดภัยของระบบ สาเหตุของเหตุการณ์และ "เส้นทาง" ที่แฮกเกอร์ใช้ในการเจาะระบบยังอยู่ระหว่างการสอบสวน

คุณโง ตวน อันห์ ประธานเจ้าหน้าที่บริหารบริษัท SCS Smart Network Security กล่าวว่า ในการโจมตีการเข้ารหัสข้อมูล แฮกเกอร์มักเลือกที่จะเจาะเข้าไปในเซิร์ฟเวอร์ที่มีข้อมูลสำคัญและเข้ารหัสข้อมูล แฮกเกอร์มักใช้วิธีเจาะระบบของหน่วยงาน 2 วิธี คือ เจาะผ่านช่องโหว่และจุดอ่อนของระบบเซิร์ฟเวอร์โดยตรง หรือเลือกที่จะ "วนเวียน" เข้าไปในคอมพิวเตอร์ของผู้ดูแลระบบและเข้าควบคุมระบบจากจุดนั้น

ในการพูดคุยกับ VietnamNet คุณ Vu The Hai หัวหน้าแผนกติดตามความปลอดภัยข้อมูล บริษัท VSEC ยังได้ชี้ให้เห็นถึงความเป็นไปได้ที่แฮกเกอร์จะแทรกซึมและติดตั้งมัลแวร์ในระบบ ได้แก่ การใช้ช่องโหว่ที่มีอยู่ในระบบเพื่อเข้าควบคุม ติดตั้งมัลแวร์ ส่งอีเมลพร้อมไฟล์แนบที่มีมัลแวร์เพื่อหลอกผู้ใช้ในระบบเปิด เปิดใช้งานมัลแวร์ ล็อกอินเข้าสู่ระบบจากรหัสผ่านที่รั่วไหลหรือรหัสผ่านที่อ่อนแอของผู้ใช้ระบบ

ผู้เชี่ยวชาญ Vu Ngoc Son วิเคราะห์ว่าการโจมตีด้วยแรนซัมแวร์นั้น แฮกเกอร์มักจะเข้าสู่ระบบได้หลายวิธี เช่น การตรวจสอบรหัสผ่าน การใช้ประโยชน์จากช่องโหว่ของระบบ โดยส่วนใหญ่แล้วจะเป็นช่องโหว่แบบ zero-day (ช่องโหว่ที่ผู้ผลิตยังไม่ได้แก้ไข - PV)

โดยปกติแล้ว บริษัททางการเงินจะต้องปฏิบัติตามมาตรฐานการกำกับดูแล ดังนั้นความเป็นไปได้ในการค้นพบรหัสผ่านจึงแทบจะเป็นไปไม่ได้ ความเป็นไปได้ที่เป็นไปได้มากที่สุดคือการโจมตีผ่านช่องโหว่แบบ Zero-day ดังนั้น แฮกเกอร์จึงส่งข้อมูลที่ทำให้เกิดข้อผิดพลาดจากระยะไกล ซึ่งทำให้ซอฟต์แวร์ตกอยู่ในสถานะที่ไม่สามารถควบคุมได้เมื่อประมวลผล

จากนั้นแฮกเกอร์จะรันโค้ดจากระยะไกลและเข้าควบคุมเซิร์ฟเวอร์บริการ จากเซิร์ฟเวอร์นี้ แฮกเกอร์จะรวบรวมข้อมูลต่อไป ใช้บัญชีผู้ดูแลระบบที่ได้มาโจมตีเซิร์ฟเวอร์อื่นๆ ในเครือข่าย และสุดท้ายจะรันเครื่องมือเข้ารหัสข้อมูลเพื่อรีดไถ" ผู้เชี่ยวชาญ Vu Ngoc Son วิเคราะห์

| ผลสำรวจใหม่ที่จัดทำโดย Fortinet บริษัทด้านความปลอดภัยในกลุ่มธุรกิจในภูมิภาคเอเชีย แปซิฟิก รวมถึงเวียดนาม แสดงให้เห็นว่า: แรนซัมแวร์ยังคงเป็นข้อกังวลสำคัญ การกรรโชกทรัพย์ผ่านการโจมตีด้วยแรนซัมแวร์เป็นข้อกังวลด้านความปลอดภัยทางไซเบอร์อันดับต้นๆ สำหรับผู้ผลิต โดย 36% ขององค์กรที่เข้าร่วมการสำรวจรายงานว่าประสบปัญหาการโจมตีด้วยแรนซัมแวร์ในปีที่ผ่านมา ซึ่งเพิ่มขึ้น 23% จากผลสำรวจที่คล้ายกันของ Fortinet ในปี 2020 |

บทเรียนที่ 2 - ผู้เชี่ยวชาญแสดงวิธีการตอบสนองต่อการโจมตีด้วยแรนซัมแวร์

แหล่งที่มา

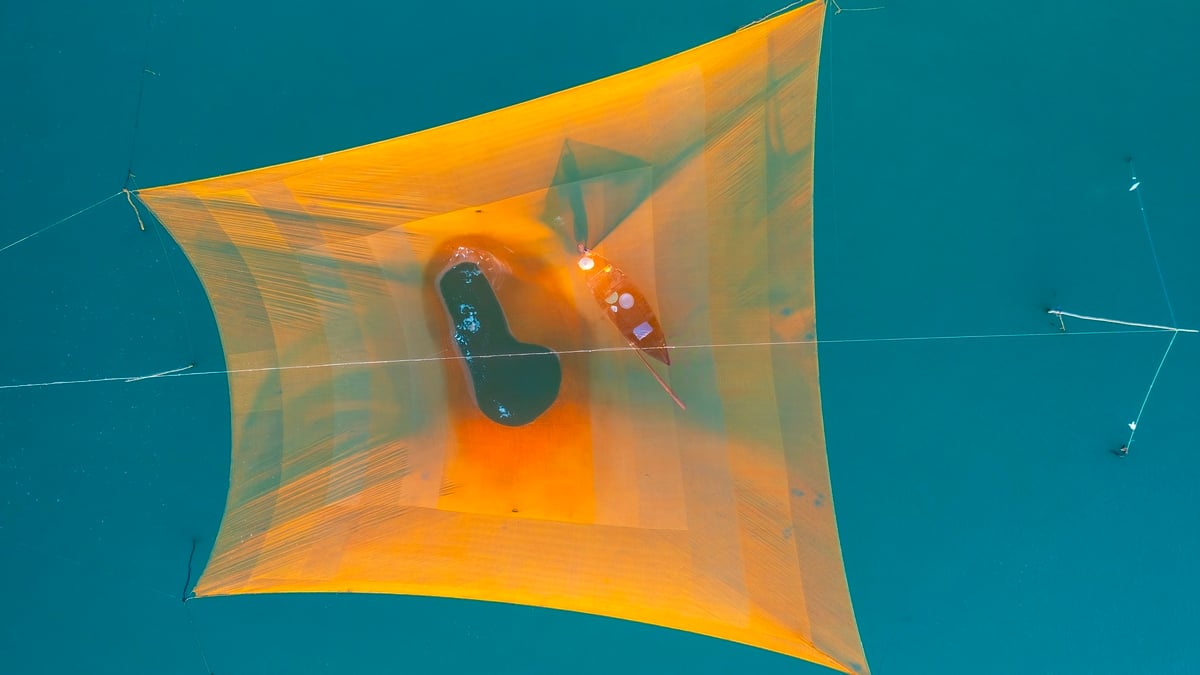

![[ภาพ] ค้นพบ “สิ่งมหัศจรรย์” ใต้ท้องทะเลเจียลาย](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/6/befd4a58bb1245419e86ebe353525f97)

![[ภาพ] จังหวัดเหงะอาน: ถนนหมายเลข 543D ถูกกัดเซาะอย่างรุนแรงจากน้ำท่วม](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/5/5759d3837c26428799f6d929fa274493)

การแสดงความคิดเห็น (0)