Хакеры создают поддельные веб-сайты государственных органов или авторитетных финансовых учреждений, таких как: Государственный банк Вьетнама (SBV), Sacombank (Sacombank Pay), Центральная энергетическая корпорация (EVNCPC), Система записи на техосмотр автомобилей (TTDK)... устанавливают вредоносное ПО под видом приложений, а затем обманным путем заставляют пользователей загружать их на свои телефоны, используя для этого различные сценарии, такие как отправка электронных писем, текстовых сообщений через чат-приложения или показ рекламы в поисковых системах...

Поддельное приложение замаскировано под то же имя, что и настоящее, но с другим расширением (например, SBV.apk) и хранится в облаке Amazon S3, что позволяет хакерам легко обновлять, изменять и скрывать вредоносный контент. После установки поддельное приложение запрашивает у пользователя полный доступ к системе, включая разрешения на специальные возможности и наложение.

Объединив эти два права, хакеры могут отслеживать действия пользователей, читать содержимое SMS-сообщений, получать одноразовые пароли, получать доступ к контактам и даже действовать от имени пользователей, не оставляя никаких очевидных следов.

Декомпилировав исходный код RedHook, эксперты Центра анализа вредоносных программ Bkav обнаружили, что вирус интегрирует до 34 команд удалённого управления, включая создание снимков экрана, отправку и получение сообщений, установку или удаление приложений, блокировку и разблокировку устройств, а также выполнение системных команд. Они используют API MediaProjection для записи всего содержимого, отображаемого на экране устройства, и последующей передачи его на сервер управления.

RedHook имеет механизм аутентификации JSON Web Token (JWT), который помогает злоумышленникам сохранять контроль над устройством в течение длительного времени, даже после его перезагрузки.

В ходе анализа Bkav обнаружил множество сегментов кода и строк интерфейса, использующих китайский язык, а также множество других явных следов происхождения разработки хакерской группы, а также кампанию по распространению RedHook, связанную с мошеннической деятельностью, которая проявилась во Вьетнаме.

Например, использование доменного имени mailisa[.]me, популярного сервиса красоты, ранее уже эксплуатируемого для распространения вредоносного ПО, свидетельствует о том, что RedHook действует не в одиночку, а является результатом серии организованных атак, изощрённых как в техническом, так и в тактическом плане. В этой кампании используются домены управляющих серверов api9.iosgaxx423.xyz и skt9.iosgaxx423.xyz – оба анонимных адреса, расположенных за рубежом и не поддающихся лёгкому отслеживанию.

Bkav рекомендует пользователям категорически не устанавливать приложения, не относящиеся к Google Play, особенно APK-файлы, полученные через SMS, электронную почту или социальные сети. Не предоставляйте права доступа приложениям неизвестного происхождения. Организациям необходимо внедрить меры контроля доступа, DNS-фильтрацию и настроить предупреждения о подключениях к необычным доменам, связанным с инфраструктурой управления вредоносным ПО. При подозрении на заражение немедленно отключитесь от интернета, сделайте резервную копию важных данных, выполните сброс настроек к заводским, смените пароли всех учётных записей и обратитесь в свой банк для проверки состояния вашего счёта.

Источник: https://www.sggp.org.vn/dien-thoai-android-tai-viet-nam-dang-bi-tan-cong-co-chu-dich-post807230.html

![[Фото] Нге Ан: провинциальная дорога 543D серьёзно размыта из-за наводнения](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/5/5759d3837c26428799f6d929fa274493)

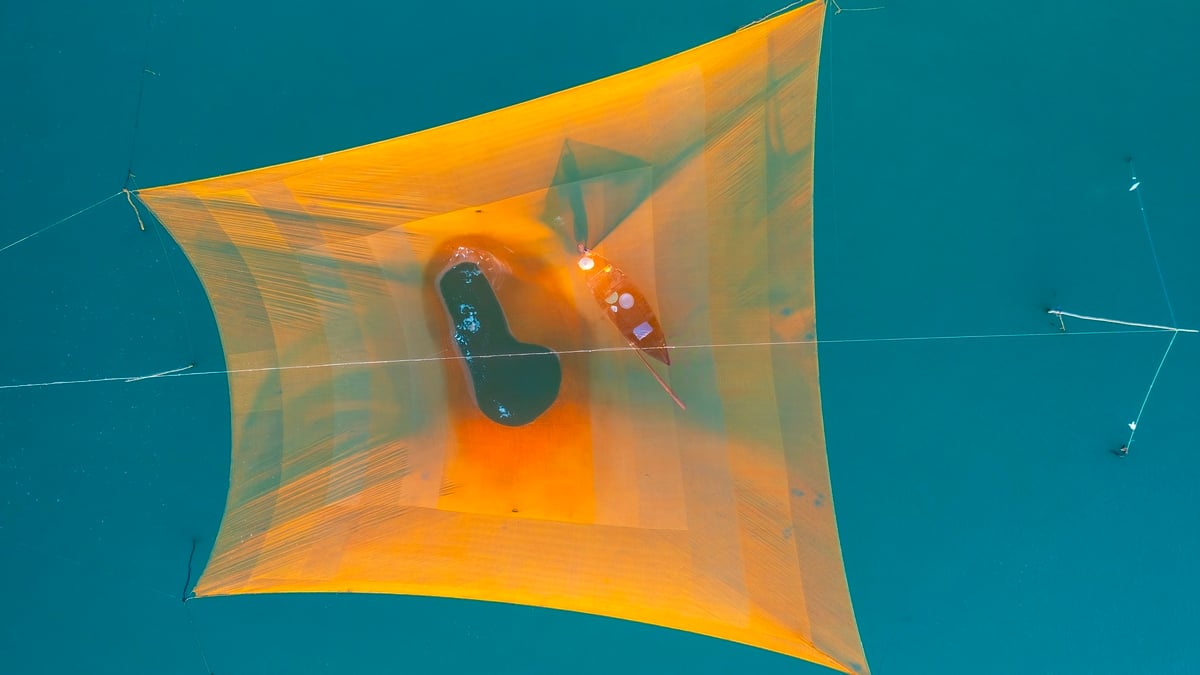

![[Фото] Откройте для себя «чудо» морского дна Джиа Лай](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/6/befd4a58bb1245419e86ebe353525f97)

Комментарий (0)