6월 26일, 카스퍼스키의 전문가들은 SparkKitty라는 새로운 스파이웨어를 발견했다고 발표했습니다. 이 스파이웨어는 iOS와 Android 운영 체제를 사용하는 스마트폰을 공격한 후 감염된 휴대폰에서 이미지와 기기 정보를 공격자의 서버로 전송하도록 설계되었습니다.

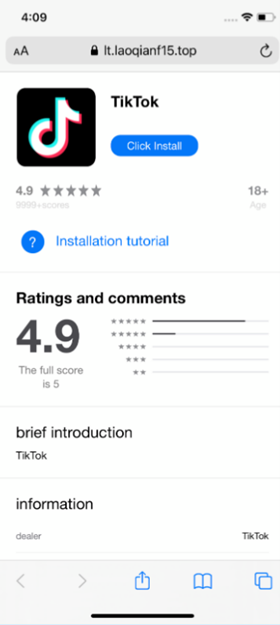

SparkKitty는 암호화폐 및 도박 관련 콘텐츠가 포함된 앱과 TikTok 앱의 가짜 버전에 내장되어 있었습니다. 이러한 앱은 앱 스토어와 구글 플레이뿐만 아니라 사기성 웹사이트를 통해서도 배포되었습니다.

전문가 분석에 따르면, 이 캠페인의 목표는 동남아시아와 중국 사용자들의 암호화폐를 탈취하는 것일 수 있습니다. 베트남 사용자들도 유사한 위협에 직면할 위험이 있습니다.

카스퍼스키는 구글과 애플에 악성 앱에 대한 조치를 취하도록 통보했습니다. 일부 기술적인 세부 정보에 따르면 이 새로운 캠페인은 이전에 발견된 트로이 목마인 SparkCat과 연관되어 있는 것으로 보입니다. SparkCat은 iOS 플랫폼에서 사용자의 사진 라이브러리를 스캔하여 암호화폐 지갑의 비밀번호나 복구 문구가 포함된 스크린샷을 훔치는 광학 문자 인식(OCR) 모듈을 내장한 최초의 악성코드입니다.

카스퍼스키 연구원들이 앱 스토어에서 트로이 목마를 훔치는 악성코드를 발견한 것은 올해 두 번째입니다.

앱스토어에서 이 트로이 목마 악성코드는 币coin이라는 암호화폐 관련 애플리케이션으로 위장하고 있습니다. 또한, 아이폰 앱스토어 인터페이스를 모방하도록 설계된 사기성 웹사이트에서도 사이버 범죄자들은 TikTok 애플리케이션과 일부 베팅 게임을 가장하여 이 악성코드를 유포했습니다.

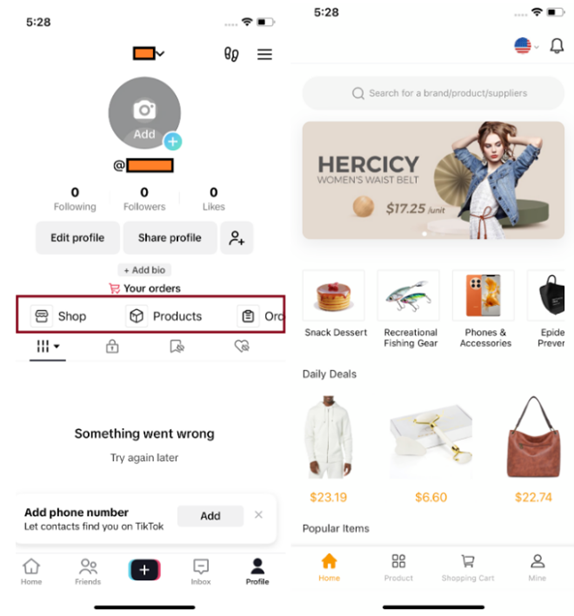

"가짜 웹사이트는 트로이 목마를 유포하는 가장 흔한 경로 중 하나입니다. 해커들은 이를 통해 사용자를 속여 아이폰에 악성코드를 설치하도록 유도합니다. iOS에서는 앱스토어 외부에서 앱을 설치하는 합법적인 방법도 있습니다. 이번 공격 캠페인에서 해커들은 기업 내부 앱을 설치하도록 설계된 개발자 도구를 악용했습니다. 감염된 TikTok 버전에서는 사용자가 로그인하는 순간, 악성코드가 휴대폰 갤러리에서 사진을 훔쳐 피해자 프로필에 이상한 링크를 몰래 삽입합니다. 우려되는 점은 이 링크가 암호화폐 결제만 가능한 스토어로 연결된다는 점인데, 이 때문에 이번 공격에 대한 우려가 더욱 커지고 있습니다."라고 Kaspersky의 악성코드 분석가인 Sergey Puzan은 말했습니다.

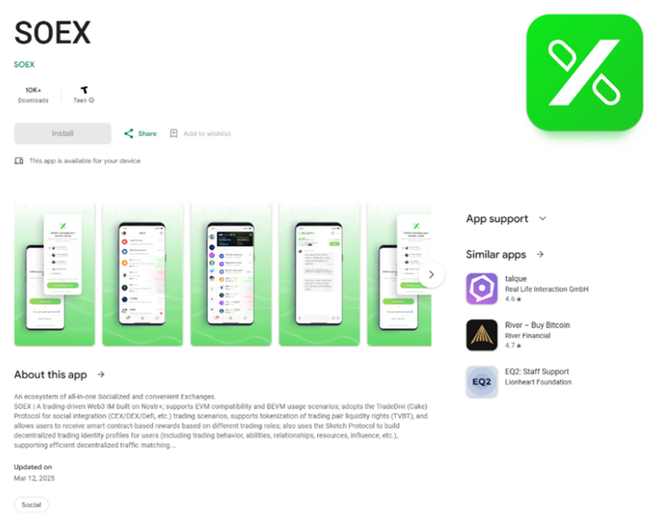

안드로이드에서 공격자들은 구글 플레이와 타사 웹사이트 사용자를 표적으로 삼아 악성코드를 암호화폐 관련 서비스로 위장했습니다. 감염된 앱의 한 예로, 암호화폐 거래 기능이 내장된 메시징 앱인 SOEX가 있으며, 공식 스토어에서 1만 건 이상 다운로드되었습니다.

또한 전문가들은 이러한 악성 소프트웨어에 감염된 애플리케이션의 APK 파일(Google Play를 거치지 않고도 직접 설치할 수 있는 Android 애플리케이션 설치 파일)이 제3자 웹사이트에서 발견되었으며, 이는 상기 공격 캠페인과 관련이 있는 것으로 여겨집니다.

이러한 앱들은 암호화폐 투자 프로젝트라는 명목으로 홍보됩니다. 특히, 이러한 앱을 배포하는 웹사이트들은 유튜브를 비롯한 소셜 미디어를 통해 널리 홍보되고 있습니다.

카스퍼스키의 맬웨어 분석가 드미트리 칼리닌은 "앱이 설치되면 설명된 대로 작동합니다."라고 말했습니다. "하지만 설치 과정에서 기기에 은밀하게 침투하여 피해자의 갤러리에서 이미지를 공격자에게 자동으로 전송합니다. 이 이미지에는 공격자가 노리는 민감한 정보, 예를 들어 암호화폐 지갑 복구 스크립트가 포함되어 있을 수 있으며, 이를 통해 피해자의 디지털 자산을 훔칠 수 있습니다. 공격자가 사용자의 디지털 자산을 노리고 있다는 간접적인 징후도 있습니다. 감염된 앱 중 상당수가 암호화폐와 관련이 있으며, 감염된 버전의 틱톡에는 암호화폐 결제만 허용하는 스토어도 포함되어 있습니다."

이러한 맬웨어의 희생자가 되지 않으려면 Kaspersky에서 사용자에게 다음과 같은 안전 조치를 취할 것을 권장합니다.

- 실수로 감염된 애플리케이션 중 하나를 설치한 경우, 해당 애플리케이션을 기기에서 신속히 제거하고 악성 기능을 완전히 제거하는 공식 업데이트가 나올 때까지 다시 사용하지 마세요.

- 민감한 정보가 포함된 스크린샷, 특히 암호화폐 지갑 복구 코드가 포함된 이미지는 사진 라이브러리에 저장하지 마세요. 대신, 사용자는 전용 비밀번호 관리 애플리케이션에 로그인 정보를 저장할 수 있습니다.

- 악성코드 감염 위험을 방지하기 위해 신뢰할 수 있는 보안 소프트웨어를 설치하세요. 특정 보안 아키텍처를 사용하는 iOS 운영 체제의 경우, 카스퍼스키 솔루션은 기기가 해커의 제어 서버로 데이터를 전송하는 것을 감지하면 경고를 표시하고 해당 데이터 전송 과정을 차단합니다.

- 애플리케이션이 사진 라이브러리에 대한 접근 권한을 요청할 때, 사용자는 이 권한이 애플리케이션의 주요 기능에 실제로 필요한지 신중하게 고려해야 합니다.

출처: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[사진] 팜민친 총리, 삼성전자 CEO 접견](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/26/373f5db99f704e6eb1321c787485c3c2)

![[사진] 팜민친 총리, 국제통합 국가운영위원회 회의 주재](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/26/9d34a506f9fb42ac90a48179fc89abb3)

![[사진] 당의기 95주년 전시회 개막 전 길을 밝히는 눈부신 붉은색](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/27/e19d957d17f649648ca14ce6cc4d8dd4)

![[사진] 람 사무총장, 국회의원 세대들과 회동](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/27/a79fc06e4aa744c9a4b7fa7dfef8a266)

![[사진] 람 사무총장, 국회의원 세대들과 회동](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/8/27/a79fc06e4aa744c9a4b7fa7dfef8a266)

댓글 (0)