យោងតាម The Hacker News ការវាយប្រហារ តាមអ៊ីនធឺណេតដែលផ្តោតលើ Meta Business និងគណនី Facebook បានក្លាយជារឿងធម្មតាជាងកាលពីឆ្នាំមុន ដោយសារមេរោគ Ducktail និង NodeStealer ដែលត្រូវបានប្រើដើម្បីវាយប្រហារអាជីវកម្ម និងបុគ្គលដែលសកម្មនៅលើ Facebook ។ ក្នុងចំណោមវិធីសាស្រ្តដែលប្រើដោយឧក្រិដ្ឋជនតាមអ៊ីនធឺណិត វិស្វកម្មសង្គមដើរតួនាទីយ៉ាងសំខាន់។

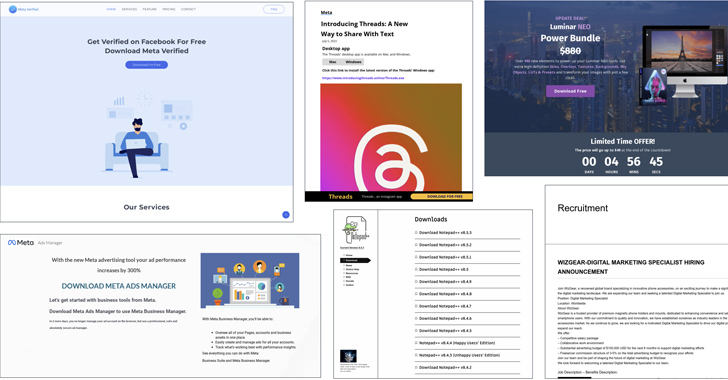

ជនរងគ្រោះត្រូវបានទាក់ទងតាមរយៈវេទិកាផ្សេងៗគ្នា ពី Facebook, LinkedIn ទៅ WhatsApp និងគេហទំព័រការងារឯករាជ្យ។ យន្តការចែកចាយដែលគេស្គាល់មួយទៀតគឺការបំពុលម៉ាស៊ីនស្វែងរកដើម្បីទាក់ទាញអ្នកប្រើប្រាស់ឱ្យទាញយកកំណែក្លែងក្លាយនៃ CapCut, Notepad++, ChatGPT, Google Bard និង Meta Threads ក្នុងចំណោមអ្នកផ្សេងទៀត ដែលជាកំណែដែលបង្កើតឡើងដោយឧក្រិដ្ឋជនតាមអ៊ីនធឺណិតដើម្បីបង្កប់មេរោគនៅលើម៉ាស៊ីនរបស់ជនរងគ្រោះ។

វាជារឿងធម្មតាសម្រាប់ក្រុមឧក្រិដ្ឋជនតាមអ៊ីនធឺណិតក្នុងការប្រើប្រាស់សេវាកម្មខ្លី URL និង Telegram សម្រាប់បញ្ជា និងគ្រប់គ្រង និងសេវាកម្មពពកស្របច្បាប់ដូចជា Trello, Discord, Dropbox, iCloud, OneDrive និង Mediafire ដើម្បីបង្ហោះមេរោគ។

តួអង្គនៅពីក្រោយ Ducktail ទាក់ទាញជនរងគ្រោះជាមួយនឹងគម្រោងទីផ្សារ និងម៉ាកយីហោ ដើម្បីសម្របសម្រួលគណនីរបស់បុគ្គល និងអាជីវកម្មដែលកំពុងប្រតិបត្តិការនៅលើវេទិកាអាជីវកម្មរបស់ Meta ។ គោលដៅដែលអាចកើតមានគឺត្រូវបានតម្រង់ទៅរកការបង្ហោះក្លែងក្លាយនៅលើ Upwork និង Freelancer តាមរយៈ Facebook ឬ LinkedIn InMail ads ដែលមានតំណភ្ជាប់ទៅកាន់ឯកសារព្យាបាទដែលក្លែងធ្វើជាការពិពណ៌នាការងារ។

អ្នកស្រាវជ្រាវនៅ Zscaler ThreatLabz និយាយថា Ducktail លួច cookies ពី browsers ដើម្បីលួចគណនីអាជីវកម្ម Facebook ។ ការខូចខាតនៃប្រតិបត្តិការនេះ (គណនីប្រព័ន្ធផ្សព្វផ្សាយសង្គមដែលត្រូវបានគេលួចចូល) ត្រូវបានលក់ទៅឱ្យ សេដ្ឋកិច្ច ក្រោមដី ដែលពួកគេត្រូវបានគេកំណត់តម្លៃតាមអត្ថប្រយោជន៍របស់ពួកគេ ដែលជាធម្មតាមានចាប់ពី 15 ដុល្លារដល់ 340 ដុល្លារ។

ខ្សែសង្វាក់ឆ្លងមេរោគជាច្រើនដែលបានសង្កេតនៅចន្លោះខែកុម្ភៈ និងខែមីនា ឆ្នាំ 2023 ពាក់ព័ន្ធនឹងការប្រើប្រាស់ផ្លូវកាត់ និងឯកសារ PowerShell ដើម្បីទាញយក និងបើកដំណើរការមេរោគ ដែលបង្ហាញពីការវិវត្តបន្តនៅក្នុងយុទ្ធសាស្ត្ររបស់អ្នកវាយប្រហារ។

សកម្មភាពព្យាបាទទាំងនេះក៏ត្រូវបានធ្វើបច្ចុប្បន្នភាពផងដែរ ដើម្បីប្រមូលព័ត៌មានផ្ទាល់ខ្លួនរបស់អ្នកប្រើប្រាស់ពី X (អតីត Twitter) អាជីវកម្ម TikTok និង Google Ads ក៏ដូចជាការប្រើប្រាស់ខូឃី Facebook ដែលត្រូវបានលួចដើម្បីបង្កើតការផ្សាយពាណិជ្ជកម្មក្លែងបន្លំតាមរបៀបស្វ័យប្រវត្តិ និងបង្កើនសិទ្ធិក្នុងការធ្វើសកម្មភាពព្យាបាទផ្សេងទៀត។

វិធីសាស្រ្តដែលប្រើដើម្បីកាន់កាប់គណនីរបស់ជនរងគ្រោះគឺបញ្ចូលអាសយដ្ឋានអ៊ីមែលរបស់ពួក Hacker ទៅក្នុងគណនីបន្ទាប់មកប្តូរពាក្យសម្ងាត់និងអាសយដ្ឋានអ៊ីមែលរបស់ជនរងគ្រោះដើម្បីចាក់សោពួកគេចេញពីសេវាកម្ម។

ក្រុមហ៊ុនសន្តិសុខ WithSecure បាននិយាយថាមុខងារថ្មីមួយដែលត្រូវបានសង្កេតឃើញនៅក្នុងគំរូ Ducktail ចាប់តាំងពីខែកក្កដាឆ្នាំ 2023 គឺជាការប្រើប្រាស់ RestartManager (RM) ដើម្បីសម្លាប់ដំណើរការដែលចាក់សោមូលដ្ឋានទិន្នន័យកម្មវិធីរុករក។ លក្ខណៈពិសេសនេះត្រូវបានរកឃើញជាញឹកញាប់នៅក្នុង ransomware ពីព្រោះឯកសារដែលប្រើដោយដំណើរការ ឬសេវាកម្មមិនអាចត្រូវបានអ៊ិនគ្រីបបានទេ។

ការផ្សាយពាណិជ្ជកម្មក្លែងក្លាយមួយចំនួនត្រូវបានរចនាឡើងដើម្បីបញ្ឆោតជនរងគ្រោះឱ្យទាញយក និងប្រតិបត្តិមេរោគនៅលើកុំព្យូទ័ររបស់ពួកគេ។

អ្នកស្រាវជ្រាវនៅ Zscaler បាននិយាយថាពួកគេបានរកឃើញការឆ្លងមេរោគពីគណនី LinkedIn ដែលត្រូវបានសម្របសម្រួលដែលជាកម្មសិទ្ធិរបស់អ្នកប្រើប្រាស់ដែលធ្វើការក្នុងទីផ្សារឌីជីថល ដែលខ្លះមានការតភ្ជាប់ច្រើនជាង 500 និងអ្នកតាមដាន 1,000 ដែលជួយសម្រួលដល់ការបោកប្រាស់របស់ឧក្រិដ្ឋជនតាមអ៊ីនធឺណិត។

Ducktail ត្រូវបានគេជឿថាជាមេរោគមួយក្នុងចំណោមមេរោគជាច្រើនដែលឧក្រិដ្ឋជនតាមអ៊ីនធឺណិតវៀតណាមកំពុងកេងប្រវ័ញ្ចដើម្បីអនុវត្តគម្រោងក្លែងបន្លំ។ មានក្លូន Ducktail ដែលហៅថា Duckport ដែលបានលួចព័ត៌មាន និងលួចគណនី Meta Business តាំងពីចុងខែមីនា ឆ្នាំ 2023។

យុទ្ធសាស្ត្ររបស់ក្រុមឧក្រិដ្ឋជនតាមអ៊ីនធឺណិតដែលប្រើប្រាស់ Duckport គឺដើម្បីទាក់ទាញជនរងគ្រោះទៅកាន់គេហទំព័រដែលទាក់ទងនឹងម៉ាកដែលពួកគេក្លែងបន្លំ បន្ទាប់មកប្តូរទិសពួកគេដើម្បីទាញយកឯកសារព្យាបាទពីសេវាកម្មបង្ហោះឯកសារដូចជា Dropbox ជាដើម។ Duckport ក៏មានមុខងារថ្មីផងដែរ ដោយពង្រីកសមត្ថភាពរបស់ខ្លួនក្នុងការលួចព័ត៌មាន និងលួចគណនី ថតអេក្រង់ ឬបំពានសេវាកម្មកត់ចំណាំតាមអ៊ីនធឺណិត ដើម្បីជំនួស Telegram ដើម្បីផ្ញើពាក្យបញ្ជាទៅកាន់ម៉ាស៊ីនរបស់ជនរងគ្រោះ។

អ្នកស្រាវជ្រាវនិយាយថា ការគំរាមកំហែងនៅក្នុងប្រទេសវៀតណាមមានកម្រិតខ្ពស់នៃការត្រួតស៊ីគ្នាលើសមត្ថភាព ហេដ្ឋារចនាសម្ព័ន្ធ និងជនរងគ្រោះ។ នេះបង្ហាញពីទំនាក់ទំនងវិជ្ជមានរវាងក្រុមឧក្រិដ្ឋជន ឧបករណ៍ចែករំលែក និងយុទ្ធសាស្ត្រ បច្ចេកទេស។

ប្រភពតំណ

Kommentar (0)