The Hacker Newsによると、QakBot は悪名高い Windows マルウェアの一種で、世界中で 70 万台以上のコンピューターを侵害したと推定され、金融詐欺やランサムウェアを促進します。

米司法省(DoJ)は、このマルウェアは被害者のコンピューターから削除され、これ以上の被害を防ぐとともに、当局が860万ドル以上の違法仮想通貨を押収したと発表した。

サイバーセキュリティ企業Zscalerの技術支援を受け、フランス、ドイツ、ラトビア、ルーマニア、オランダ、英国、米国が参加したこの国境を越えた作戦は、サイバー犯罪者が使用するボットネットインフラに対する米国主導の取り締まりとしては最大規模となったが、逮捕者は発表されなかった。

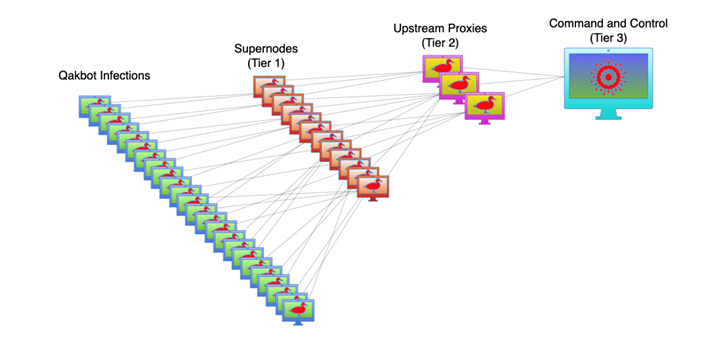

QakBotのボットネット制御モデル

QakBot(別名QBot、Pinkslipbot)は、2007年にバンキング型トロイの木馬として活動を開始し、その後、ランサムウェアを含むマルウェアの感染端末への拡散拠点として機能しました。QakBotが生成したランサムウェアには、Conti、ProLock、Egregor、REvil、MegaCortex、Black Bastaなどがあります。QakBotの運営者は、2021年10月から2023年4月の間に、被害者から約5,800万ドルの身代金を受け取ったとみられています。

フィッシングメールを介して拡散されることが多いこのモジュール型マルウェアは、コマンド実行機能と情報収集機能を備えています。QakBotは、その存在を通じて継続的に更新されてきました。司法省は、このマルウェアに感染したコンピュータはボットネットの一部であり、犯罪者は感染したすべてのコンピュータを協調的に遠隔操作できる可能性があると述べています。

裁判所の文書によると、この作戦はQakBotのインフラにアクセスし、FBIが管理するサーバーを経由してボットネットのトラフィックをリダイレクトすることで、最終的な目標は犯罪者のサプライチェーンを無効化することだった。サーバーは侵入先のコンピューターにアンインストーラーのダウンロードを指示し、QakBotボットネットからコンピューターを削除することで、マルウェアコンポーネントの拡散を効果的に防いだ。

QakBotは時間の経過とともに巧妙さを増し、新たなセキュリティ対策に対応するために戦術を迅速に変化させてきました。MicrosoftがすべてのOfficeアプリケーションでマクロをデフォルトで無効化した後、このマルウェアは今年初めにOneNoteファイルを感染経路として利用し始めました。

QakBotの攻撃チェーンにおいて、PDF、HTML、ZIPといった複数のファイル形式が武器化されていることも、その巧妙さと適応性の高さを物語っています。このマルウェアのコマンド&コントロールサーバーの大部分は米国、英国、インド、カナダ、フランスに設置されており、バックエンドのインフラストラクチャはロシアにあると考えられています。

QakBotは、EmotetやIcedIDと同様に、3層サーバーシステムを使用して、感染したコンピュータにインストールされたマルウェアを制御および通信します。プライマリサーバーとセカンダリサーバーの主な目的は、感染したコンピュータとボットネットを制御する第3層サーバー間の暗号化された通信を中継することです。

2023年6月中旬現在、63か国で853台のTier-1サーバーが確認されており、Tier-2サーバーはメインのコントロールサーバーを隠すためのプロキシとして機能しています。Abuse.chが収集したデータによると、すべてのQakBotサーバーは現在オフラインになっています。

HP Wolf Securityによると、QakBotは2023年第2四半期に18の攻撃チェーンと56のキャンペーンで、最も活発なマルウェアファミリーの一つでした。これは、犯罪グループがネットワーク防御の脆弱性を迅速に悪用して不正な利益を得ようとする傾向を示しています。

[広告2]

ソースリンク

![[写真] 政治局はカオバン省党委員会常務委員会とフエ市党委員会と協力する](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/28/fee8a847b1ff45188749eb0299c512b2)

![[写真] ト・ラム書記長がファン・ディン・トラック同志に党員45年記念バッジを授与](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/28/e2f08c400e504e38ac694bc6142ac331)

![[写真] 9月2日のフランス建国記念日に、黄色い星が描かれた赤い旗がはためく](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/28/f6fc12215220488bb859230b86b9cc12)

コメント (0)