Egy nagyszabású, „SlopAds” névre keresztelt Android-hirdetési csalási műveletet sikerült meghiúsítani, miután 224 rosszindulatú alkalmazást használtak fel a Google Play áruházban, amelyek naponta 2,3 milliárd hirdetési kérést generáltak.

A HUMAN Satori fenyegetésfelderítő csapata felderítette a hirdetési csalásokat célzó kampányt. A csapat jelentése szerint az alkalmazásokat több mint 38 millió alkalommal töltötték le, és obfuszkálási és lopakodó technikákat alkalmaznak, hogy elrejtsék rosszindulatú viselkedésüket a Google és a biztonsági eszközök elől.

Közel 224 rosszindulatú alkalmazást hoztak összefüggésbe a SlopAds hirdetési csalásokkal.

A kampányt globálisan vezették be, az alkalmazástelepítések 228 országból érkeztek, a SlopAds forgalom pedig napi 2,3 milliárd ajánlatkérést jelentett. A hirdetésmegjelenítések legnagyobb koncentrációja az Egyesült Államokból (30%), majd India (10%) és Brazília (7%) következett.

„A kutatók ezt a műveletet »SlopAds«-nek nevezték el, mivel a fenyegetéshez kapcsolódó alkalmazások tömegesen előállított megjelenésűek, egy »MI-szennyre« hasonlítanak, és a fenyegetés elkövetőjének C2-szerverén tárolt MI-témájú alkalmazások és szolgáltatások gyűjteményére utalnak” – magyarázta HUMAN.

Rendkívül kifinomult reklámcsalás

A hirdetési csalások több szintű kijátszási taktikát foglalnak magukban, hogy elkerüljék a Google alkalmazás-ellenőrzési folyamatának és biztonsági szoftvereinek felderítését.

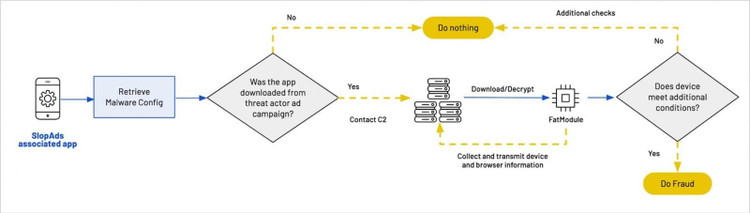

Ha egy felhasználó organikusan telepíti a SlopAd alkalmazást a Play Áruházon keresztül, és nem a kampány egyik hirdetéséből, az alkalmazás egy normál alkalmazásként fog viselkedni, és a hirdetett funkciót a szokásos módon fogja végrehajtani.

Ha azonban megállapítja, hogy az alkalmazást egy felhasználó telepítette, aki a fenyegetés elkövetőjének egyik hirdetési kampányán keresztül rákattintott egy linkre, a szoftver a Firebase Remote Config segítségével letölt egy titkosított konfigurációs fájlt, amely tartalmazza a hirdetési csalást elkövető kártevő modul URL-címét, a kifizetési szervert és a JavaScript hasznos adatát.

Az alkalmazás ezután megállapítja, hogy egy legitim felhasználó eszközére telepítették-e, ahelyett, hogy egy kutató vagy biztonsági szoftver elemezné.

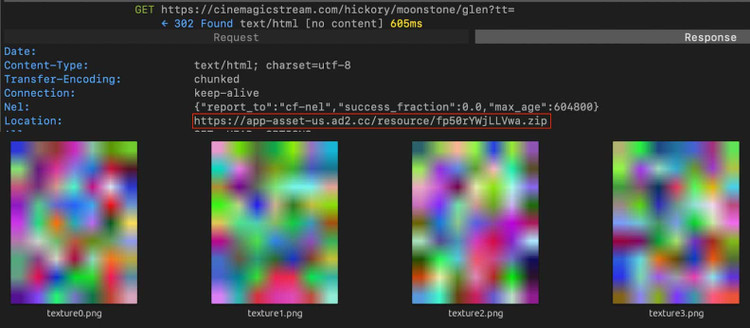

Ha az alkalmazás átmegy ezeken az ellenőrzéseken, négy PNG képet tölt le, amelyek szteganográfiát használnak a rosszindulatú APK egyes részeinek elrejtésére, amelyeket maga a hirdetési csalási kampány végrehajtására használnak.

A letöltés után a kép visszafejtésre kerül és újratelepül az eszközre, így jön létre a teljes „FatModule” rosszindulatú program, amelyet hirdetési csalások elkövetésére használnak.

A FatModule aktiválása után egy rejtett WebView segítségével gyűjti az eszköz- és böngészőinformációkat, majd a támadó által ellenőrzött, hirdetéscsalásra (pénzszerzésre) alkalmas domainekre navigál.

Emiatt az eszköz folyamatosan erőforrásokat fogyaszt, beleértve az adatforgalmat, valamint az akkumulátor élettartamát és a memóriát a csendes hirdetési oldalak eléréséhez.

Ezek a domainek játékokat és új weboldalakat utánoznak, folyamatosan hirdetéseket jelenítenek meg rejtett WebView képernyőkön keresztül, így naponta több mint 2 milliárd csalárd hirdetésmegjelenítést és kattintást generálnak, ezáltal bevételt termelve a támadóknak.

A HUMAN szerint a kampány infrastruktúrája több parancs- és vezérlőszervert és több mint 300 kapcsolódó hirdetési domaint tartalmazott, ami arra utal, hogy a támadók a kezdetben azonosított 224 alkalmazáson túlra is ki akarták terjeszteni hatókörüket.

A Google azóta eltávolította az összes SlopAds alkalmazást a Play Áruházból, és az Android Google Play Protectjét is frissítették, hogy figyelmeztesse a felhasználókat az eszközeiken található alkalmazások eltávolítására.

A HUMAN azonban figyelmeztet, hogy a hirdetési csalásokat célzó kampány kifinomultsága arra utal, hogy a támadó valószínűleg módosítja a tervét, hogy a jövőbeni támadásokban újra megpróbálja.

Ha véletlenül letöltesz egy alkalmazást, nem kell aggódnod amiatt, hogy megtalálod-e. A felhasználóknak azonban figyelniük kell az eszközeiken, a rendszer értesítést jelenít meg, és kéri az eltávolítását.

Ez azért van, mert a Google frissítette beépített Android biztonsági alkalmazását, a Google Play Protectet, hogy figyelmeztesse a felhasználókat az okostelefonjukon vagy táblagépükön esetlegesen lévő kártékony alkalmazások eltávolítására.

Forrás: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[Fotó] Tō Lam főtitkár vezeti a Kormánypárt Bizottságának Állandó Bizottságával tartott munkamegbeszélést](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/17/cf3d855fdc974fa9a45e80d380b0eb7c)

![[Fotó] A Tudományos és Technológiai Szakszervezet példaértékű munkavállalókat és kiváló szakszervezeti tisztviselőket tüntetett ki](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/17/842ff35bce69449290ec23b75727934e)

Hozzászólás (0)