A GReAT csapata a Microsoft Exchange-et használó kormányzati rendszereken végzett incidens-elhárítási erőfeszítések során fedezte fel a rosszindulatú programot. A GhostContainerről úgy vélik, hogy egy kifinomult és tartós, fejlett perzisztens fenyegetés (APT) része, amely az ázsiai régió kulcsfontosságú szervezeteit, köztük a nagy technológiai vállalatokat veszi célba.

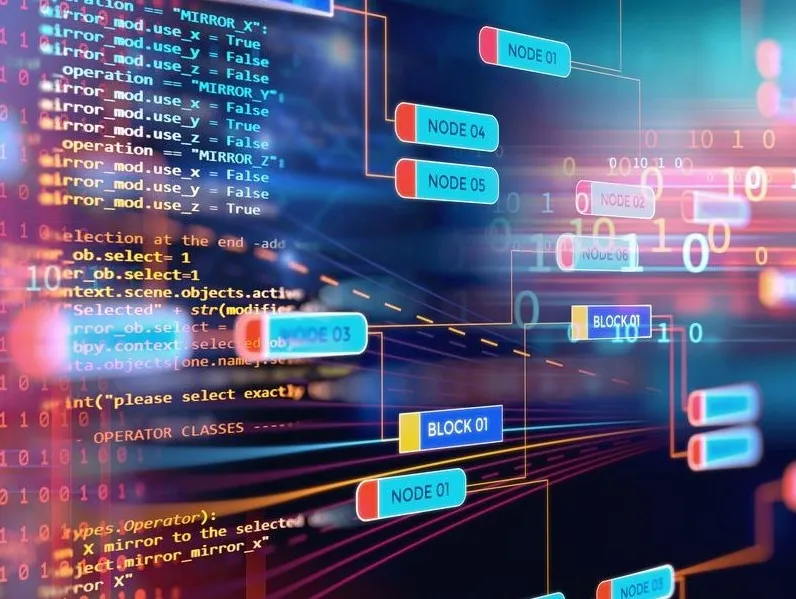

A Kaspersky által felfedezett kártékony fájl, az App_Web_Container_1.dll valójában egy többfunkciós hátsó ajtó, amely további modulok távoli letöltésével bővíthető. A kártevő számos nyílt forráskódú projektet használ ki, és kifinomultan testre van szabva, hogy elkerülje az észlelést.

Miután a GhostContainer sikeresen települt egy rendszerre, a hackerek könnyen átvehetik az Exchange szerver teljes irányítását, ahonnan a felhasználó tudta nélkül veszélyes műveletek sorozatát hajthatják végre. Ez a rosszindulatú program ügyesen álcázza magát érvényes szerverkomponensnek, és számos megfigyelési kijátszási technikát alkalmaz, hogy elkerülje a víruskereső szoftverek általi észlelést és megkerülje a biztonsági felügyeleti rendszereket.

Ezenkívül ez a rosszindulatú program közvetítő szerverként (proxy) vagy titkosított alagútként (tunnel) is működhet, kiskapukat hozva létre a hackerek számára a belső rendszerekbe való behatoláshoz vagy érzékeny információk ellopásához. Ezt a működési módot vizsgálva a szakértők gyanítják, hogy a kampány fő célja valószínűleg a kiberkémkedés.

„Alapos elemzésünk azt mutatja, hogy az elkövetők rendkívül jártasak a Microsoft Exchange szerverek behatolásában. Számos nyílt forráskódú eszközt használnak az IIS és az Exchange környezetekbe való behatoláshoz, és kifinomult kémeszközöket fejlesztettek ki a rendelkezésre álló nyílt forráskód alapján. Továbbra is figyelemmel kísérjük a csoport tevékenységeit, valamint támadásaik mértékét és súlyosságát, hogy jobban megértsük az általános fenyegetési környezetet” – mondta Szergej Lozskin, a Kaspersky ázsiai-csendes-óceáni, közel-keleti és afrikai globális kutatási és elemző csapatának (GReAT) vezetője.

A GhostContainer több nyílt forráskódú projektből származó kódot használ, így rendkívül sebezhetővé válik a kiberbűnözői csoportokkal vagy az APT-kampányokkal szemben a világ bármely pontján. Figyelemre méltó, hogy 2024 végére összesen 14 000 kártevőcsomagot észleltek nyílt forráskódú projektekben, ami 48%-os növekedést jelent 2023 végéhez képest. Ez a szám azt mutatja, hogy a kockázat szintje növekszik ezen a területen.

Forrás: https://www.sggp.org.vn/ghostcontainer-lo-hong-moi-tan-cong-may-chu-microsoft-exchange-thong-qua-ma-doc-backdoor-post805372.html

![[Fotó] Lenyűgöző teljes holdfogyatkozás a világ számos pontján](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/8/7f695f794f1849639ff82b64909a6e3d)

Hozzászólás (0)