Ransomware hat Gesundheitsorganisationen getroffen und schwerwiegende Folgen verursacht

Laut der Sicherheits- und Technologie-Nachrichtenseite BleepingComputer waren die Opfer des Ransomware-Angriffs Radix Systems, ein Drittanbieter, der Dienstleistungen für viele Bundesbehörden erbringt.

Laut einer offiziellen Mitteilung der Schweizer Regierung haben Hacker 1,3 TB gestohlener Daten im Dark Web veröffentlicht, darunter gescannte Dokumente, Finanzunterlagen, Verträge und Kommunikationen. Das Nationale Zentrum für Cybersicherheit (NCSC) analysiert die Daten aktiv, um das Ausmaß der gestohlenen und verschlüsselten Daten sowie die betroffenen Behörden zu ermitteln.

Radix ist eine gemeinnützige Organisation mit Sitz in Zürich, die sich der Gesundheitsförderung widmet. Sie betreibt acht Zentren, die Projekte und Dienstleistungen im Auftrag des Bundes, der Länder und Gemeinden sowie weiterer öffentlicher und privater Organisationen durchführen.

Aus der offiziellen Ankündigung von Radix geht hervor, dass die Systeme im Juni von einer Ransomware namens Sarcoma angegriffen wurden. Laut Bleeping Computer handelt es sich bei Sarcoma um eine Cybercrime-Organisation, die ihre Aktivitäten seit Oktober 2024 ausweitet. In nur einem Monat wurden 36 große Ziele angegriffen. Sarcoma dringt durch Phishing in Systeme ein, nutzt Systemschwachstellen aus oder greift die Lieferkette an.

Zuvor, im März 2024, waren bei einem ähnlichen Angriff auf einen anderen Auftragnehmer, Xplain, ebenfalls Daten der Schweizer Regierung durchgesickert. Bei dem Cybersicherheitsvorfall wurden 65.000 Dokumente der Bundesregierung geleakt, von denen viele sensible persönliche Informationen enthielten.

Der jüngsten Meldung zufolge kam es im Juni zu einer Untersuchung des Qilin-Ransomware-Angriffs, der das Servicesystem von Synnovis lahmlegte, den Blutlieferanten des britischen Gesundheitsdienstes NHS betraf und den Tod eines Patienten verursachte. Tatsächlich haben es Cyberkriminelle seit Jahren auf Krankenhäuser und Gesundheitseinrichtungen abgesehen, was sie aufgrund der Dringlichkeit der Wiederherstellung von Systemen und sensiblen Daten zu lukrativen Ransomware-Zielen macht.

Bereits 2020 hatte die Ransomware DoppelPaymer ein Krankenhaus in Düsseldorf getroffen und dort den Betrieb unterbrochen. Eine 78-jährige Frau starb an einem Aortenaneurysma. Die Notfallbehandlung verzögerte sich, da sie gezwungen war, in ein weiter entferntes Krankenhaus zu fahren. Auch das nächstgelegene Krankenhaus, das Universitätsklinikum Düsseldorf, war von der Ransomware betroffen.

Ransomware wie Qilin greift weiterhin alle Arten von Organisationen an, darunter auch solche im Gesundheitswesen. Im März startete Qilin Angriffe auf eine Krebsklinik in Japan und eine Frauengesundheitseinrichtung in den USA.

Ngo Tran Vu, Direktor der NTS Security Company, erklärt: „Die meisten Krankenhäuser und medizinischen Einrichtungen sind zwar wichtige Einrichtungen, aber ihre Systeme sind dennoch nicht ausreichend geschützt. Die Realität zeigt, dass viele Computer ungehindert auf das Internet zugreifen, sich mit dem Krankenhausverwaltungssystem verbinden und sogar Raubkopien verwenden. Dadurch entstehen für Ransomware viele Einfallstore in das interne Netzwerk.“

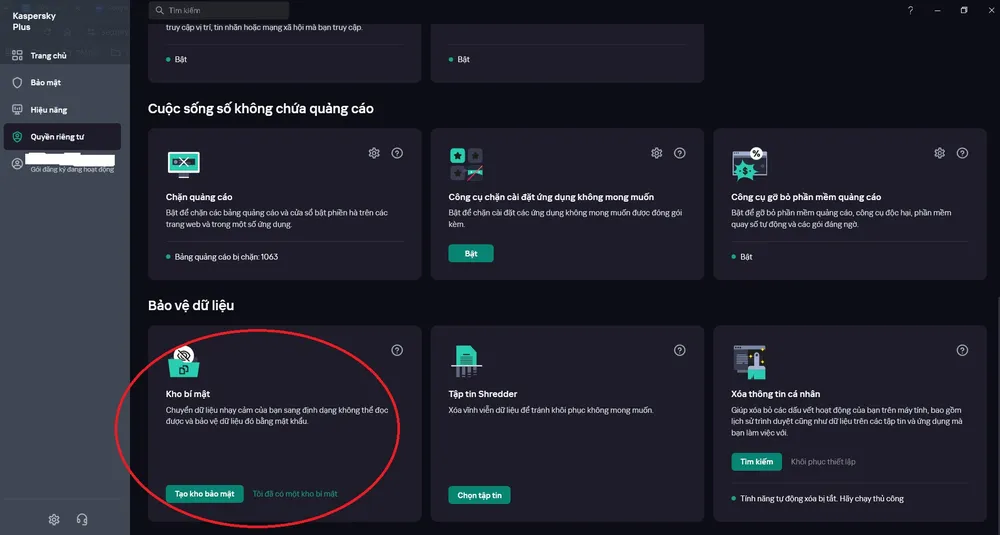

Daher ist die Verwendung integrierter Sicherheitslösungen, wie beispielsweise der flexiblen Synchronisierung von Kaspersky je nach Gerätegröße, der richtige Weg zur Vereinfachung. Zusätzlich zu mehreren Schichten effektiver Schutzmechanismen ermöglicht Kaspersky Plus den Benutzern die Erstellung eines geschützten Archivs wichtiger Daten, das im Falle eines Ransomware-Angriffs wiederhergestellt werden kann.

Die Fälle zeigen, dass die subjektive Mentalität der Manager, die Krankenhäuser für Menschenleben halten, Cyberkriminelle sie in Ruhe lassen. Sensible medizinische Daten oder Notfallsysteme von Krankenhäusern machen sie zu begehrten Zielen für Kriminelle, die Geld erpressen wollen. Krankenhäuser und medizinische Einrichtungen müssen die Gefährlichkeit von Ransomware richtig einschätzen, um eine angemessene Investitionspolitik zu entwickeln. Vermeiden Sie es, „den Stall zu schließen, nachdem das Pferd gestohlen wurde“.

BINH LAM

Quelle: https://www.sggp.org.vn/du-lieu-co-quan-chinh-phu-va-benh-vien-cung-la-muc-tieu-cua-ma-doc-tong-tien-post803116.html

![[Foto] Präsident Luong Cuong empfängt den Vorsitzenden des Repräsentantenhauses (Unterhaus) der Republik Belarus, Igor Sergejenko](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/1/a67d61e41405410999a43db45a0ba29c)

![[Foto] Der Vorsitzende des Nationalen Volkskongresses Chinas, Zhao Leji, besucht das Ho-Chi-Minh-Mausoleum](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/1/45b2a2744fa84d27a59515b2fe53b42a)

![[Foto] Ho-Chi-Minh-Stadt ist am Vorabend des Nationalfeiertags am 2. September voller Flaggen und Blumen](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/1/f493a66401844d4c90919b65741ec639)

![[Foto] Feier zum 65. Jahrestag der Aufnahme diplomatischer Beziehungen zwischen Vietnam und Kuba](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/1/0ed159f3f19344e497ab652956b15cca)

![[INFOGRAFIK] Xiaomi Smart Band 10 Armband „10 Jahre ungeschlagen“](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/1/5bc3904d2354446593a89a0688f18f13)

Kommentar (0)