SGGPO

W ciągu pierwszych 6 miesięcy 2023 r. odnotowano 5100 ataków cybernetycznych na systemy w Wietnamie; zhakowano prawie 400 stron internetowych agencji i organizacji w domenach .gov.vn i .edu.vn, umieszczając na nich kody reklamowe gier hazardowych i zakładów; stale dochodziło do serii oszustw internetowych.

23 czerwca Wietnamska Narodowa Firma Technologii Cyberbezpieczeństwa (NCS) opublikowała raport podsumowujący sytuację cyberbezpieczeństwa Wietnamu w pierwszym półroczu 2023 roku. W związku z tym, w pierwszym półroczu 2023 roku odnotowano falę oszustw internetowych. Pomimo licznych ostrzeżeń, liczba ofiar oszustw stale rośnie i nie widać oznak spadku.

W niektórych przypadkach straty sięgają setek milionów dongów, a formy oszustw są coraz bardziej wyrafinowane i nieprzewidywalne. Najbardziej rozpowszechnione są oszustwa typu „łatwa praca, wysokie zarobki”, które pojawiły się, zwłaszcza gdy oszuści przenieśli swój „obszar” działania z Zalo na Telegram. Dzięki sieci Telegram mogą łatwo tworzyć grupy z dużą liczbą osób, nie ograniczając się do małych grup, i nie podlegając kontroli agencji zarządzających w Wietnamie. Dzięki konstrukcji Telegrama, po wykryciu, osoby podejrzane mogą szybko odzyskać wiadomości, zdjęcia i usunąć grupy, aby uniknąć śledzenia.

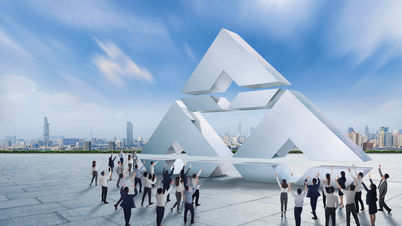

|

W ostatnim czasie w Wietnamie wzrosła liczba oszustw internetowych o różnym charakterze. |

W porównaniu z rokiem 2022 oszustwa telefoniczne realizowane za pośrednictwem komunikatorów Zalo i Facebook Messenger stają się coraz bardziej wyrafinowane. Technologia Deepfake ułatwia ofiarom paść ofiarą oszustwa, ponieważ mogą one widzieć i słyszeć bezpośrednio za pomocą obrazów i dźwięków.

Oszuści podszywają się nie tylko pod krewnych i przyjaciół, ale także pod policjantów, utrudniając ofiarom rozróżnienie, co jest prawdą, a co fałszem. Ataki oszustów wykorzystujących fałszywe stacje BTS do rozpowszechniania wiadomości SMS o markach Brandname wskazują na przenoszenie swojej działalności na przedmieścia dużych miast, aby uniknąć nalotów władz. Chociaż forma i treść oszustwa nie są nowością, wiele osób wciąż daje się nabrać.

Oprócz podnoszenia świadomości ludzie oczekują również silniejszych działań ze strony agencji zarządzających, takich jak blokowanie kart SIM, numerów śmieciowych i kont bankowych, które mają pomóc szybko wyeliminować oszustwa i oczyścić środowisko online.

Według statystyk NCS, w ciągu pierwszych 6 miesięcy roku liczba stron internetowych agencji rządowych z domeną .gov.vn i organizacji edukacyjnych z domeną .edu.vn, które padły ofiarą hakerów, zostały zinfiltrowane i do których wprowadzono kody reklamowe gier hazardowych i zakładów, osiągnęła prawie 400 stron internetowych.

To stosunkowo alarmująca liczba. Hakerzy, kontrolując system, mogą nie tylko umieszczać linki reklamowe, ale także kraść bazy danych, w tym dane osobowe użytkowników, a nawet publikować złośliwe treści lub linki do rozprzestrzeniania złośliwego oprogramowania w przyszłości. Oprócz przeglądu w celu naprawy, nadszedł czas, aby agencje i organizacje zwróciły szczególną uwagę na swoje systemy stron internetowych i portale informacyjne, zlecając wyspecjalizowane siły lub zlecając usługi operacyjne na zewnątrz i zapewniając bezpieczeństwo sieci.

|

Ryzyko, że krytyczne systemy staną się celem ataków ATP, istnieje zawsze. |

Statystyki NCS pokazują, że w ciągu ostatnich 6 miesięcy liczba ataków cybernetycznych na systemy Wietnamu wyniosła 5100, co stanowi spadek o około 12% w porównaniu z rokiem 2022. Jednak liczba ataków APT na kluczowe obiekty wzrosła o około 9% w porównaniu z tym samym okresem w 2022 roku. Dzieje się tak, ponieważ kluczowe obiekty zawsze dysponują dużą ilością ważnych danych i mają duże wpływy, dlatego są ulubionym celem hakerów.

Eksperci NCS stwierdzili, że kampanie ataków APT na systemy sieciowe w Wietnamie w pierwszych 6 miesiącach roku koncentrowały się na 3 głównych formach ataków: atakowanie użytkowników za pośrednictwem poczty e-mail, fałszywej zawartości wiadomości e-mail ze złośliwymi załącznikami w formie plików tekstowych lub fałszywych linków logowania w celu przejęcia kont użytkowników; atakowanie za pomocą luk w oprogramowaniu serwerów, z których większość to systemy korzystające z oprogramowania firmy Microsoft, takiego jak Exchange i SharePoint; atakowanie za pomocą luk w witrynach internetowych, zwłaszcza luk typu SQL Injection lub poprzez sprawdzanie haseł administratorów witryn internetowych i serwerów.

Po wniknięciu do komponentu systemu, którym może być komputer użytkownika lub podatny na ataki serwer, haker będzie się ukrywał, zbierał dane logowania, a następnie rozszerzał atak na inne komputery w sieci. W rzeczywistości ataki APT mogą trwać kilka tygodni, a nawet miesięcy. Jednak wiele agencji i organizacji nie posiada systemu monitorowania bezpieczeństwa sieci ani wyspecjalizowanych ekspertów, więc w momencie ich wykrycia wiele danych zostaje utraconych, a hakerzy mają nawet wystarczająco dużo czasu, aby zatrzeć ślady włamania, co utrudnia zbadanie i naprawienie problemu. Aby zapobiec atakom APT, agencje i organizacje muszą dokonać przeglądu całego systemu, zebrać pełne dzienniki aktywności, przydzielić wyspecjalizowane osoby lub zlecić na zewnątrz usługi monitorowania bezpieczeństwa sieci.

NCS przygotował również prognozę na ostatnie 6 miesięcy roku. W związku z tym oszustwa internetowe, cyberataki i ataki APT będą nadal występować. Jednak zaangażowanie władz w likwidację niepotrzebnych kont bankowych, a zwłaszcza wejście w życie dekretu o ochronie danych osobowych, daje podstawy do nadziei na rychłe rozwiązanie problemu oszustw. Według NCS, powrót ataków DDoS, w tym atak na dużą skalę, który sparaliżował system serwerów w chmurze Microsoft Azure pod koniec czerwca, pokazuje, że pojemność i liczba botnetów będących w posiadaniu hakerów są bardzo duże. W poprzednich latach duże ataki DDoS na wietnamskie systemy sieciowe również pochodziły z zagranicznych botnetów. Jest bardzo prawdopodobne, że w ciągu ostatnich 6 miesięcy roku wystąpią podobne ataki DDoS na cele w Wietnamie. Ataki szyfrowania danych będą nadal występować w najbliższej przyszłości. Użytkownicy powinni wyposażyć się w bezpieczne rozwiązania do tworzenia kopii zapasowych danych i korzystać z oprogramowania zabezpieczającego sieć, które może zapobiec szyfrowaniu danych, aby chronić komputery i serwery.

Źródło

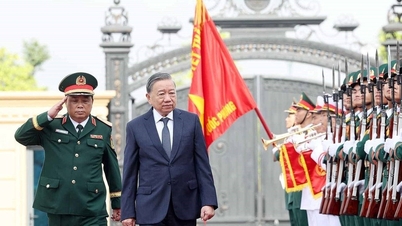

![[Zdjęcie] Sekretarz generalny To Lam przewodniczył sesji roboczej Stałego Komitetu Komitetu Partii Ministerstwa Spraw Zagranicznych](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/15/f26e945b18984e8a99ef82e5ac7b5e7d)

![[Wideo] Uroczystość zamknięcia Narodowej Wystawy Osiągnięć wieczorem 15 września 2025 r.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/15/a85c829960f340789cb947f8b5709fa8)

![[Zdjęcie] Premier Pham Minh Chinh uczestniczy w ceremonii zamknięcia wystawy osiągnięć narodowych „80 lat drogi niepodległości – wolności – szczęścia”](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/15/a1615e5ee94c49189837fdf1843cfd11)

![[Na żywo] Zakończenie Narodowej Wystawy Osiągnięć „80 lat drogi niepodległości – wolności i szczęścia”](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/15/de7064420213454aa606941f720ea20d)

Komentarz (0)