Zakrojona na szeroką skalę operacja oszustwa reklamowego na Androidzie, nazwana „SlopAds”, została udaremniona po tym, jak 224 złośliwe aplikacje w Google Play zostały wykorzystane do wygenerowania 2,3 miliarda żądań reklam dziennie.

Zespół HUMAN Satori Threat Intelligence odkrył kampanię oszustw reklamowych. Zespół informuje, że aplikacje zostały pobrane ponad 38 milionów razy i wykorzystują techniki zaciemniania i ukrywania, aby ukryć swoje złośliwe zachowanie przed Google i narzędziami bezpieczeństwa.

Prawie 224 złośliwe aplikacje są powiązane z kampanią oszukańczych reklam SlopAds.

Kampania objęła cały świat , a aplikacje zostały zainstalowane w 228 krajach, a ruch w SlopAds wyniósł 2,3 miliarda zapytań o oferty dziennie. Najwięcej wyświetleń reklam odnotowano w Stanach Zjednoczonych (30%), a następnie w Indiach (10%) i Brazylii (7%).

„Badacze nazwali tę operację „SlopAds”, ponieważ aplikacje powiązane z tym zagrożeniem mają wygląd masowo produkowany, przypominający „sztuczną inteligencję” i odnoszą się do zbioru aplikacji i usług o tematyce sztucznej inteligencji hostowanych na serwerze C2 atakującego” – wyjaśnia HUMAN.

Niezwykle wyrafinowane oszustwo reklamowe

Oszustwa reklamowe obejmują wiele poziomów taktyk unikania wykrycia przez proces oceny aplikacji i oprogramowanie zabezpieczające Google.

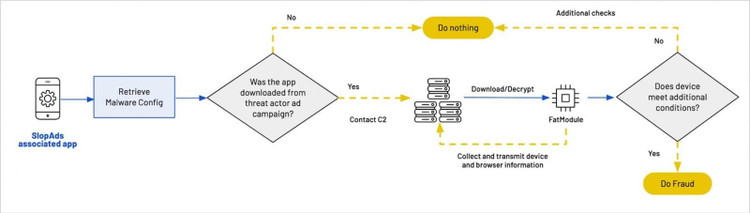

Jeśli użytkownik zainstaluje aplikację SlopAd organicznie za pośrednictwem Sklepu Play, a nie za pośrednictwem jednej z reklam kampanii, aplikacja będzie zachowywać się jak zwykła aplikacja, realizując reklamowaną funkcję w zwykły sposób.

Jeśli jednak okaże się, że aplikacja została zainstalowana przez użytkownika, który kliknął link do niej w jednej z kampanii reklamowych atakującego, oprogramowanie użyje Firebase Remote Config do pobrania zaszyfrowanego pliku konfiguracyjnego zawierającego adres URL modułu złośliwego oprogramowania wyłudzającego reklamy, serwera wypłaty środków i ładunku JavaScript.

Następnie aplikacja sprawdza, czy została zainstalowana na urządzeniu legalnego użytkownika, czy też została poddana analizie przez badacza lub oprogramowanie zabezpieczające.

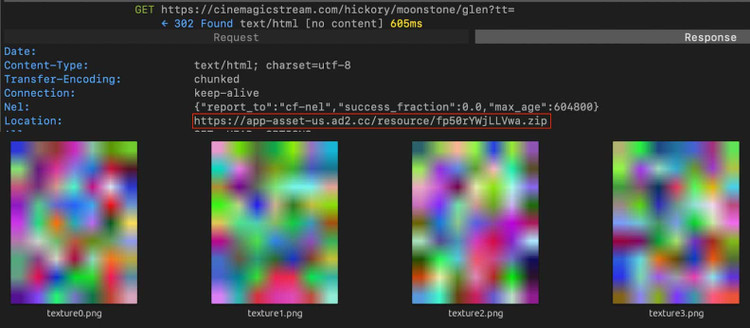

Jeśli aplikacja przejdzie pomyślnie te kontrole, pobiera cztery obrazy PNG, które wykorzystują steganografię do ukrycia części złośliwego pliku APK, wykorzystywanego do przeprowadzania kampanii oszukańczych reklam.

Po pobraniu obraz zostaje odszyfrowany i ponownie zainstalowany na urządzeniu, tworząc kompletne złośliwe oprogramowanie „FatModule”, wykorzystywane do oszustw reklamowych.

Po aktywacji FatModule używa ukrytego WebView do zbierania informacji o urządzeniu i przeglądarce, a następnie przechodzi do domen służących do oszustw reklamowych (wyłudzania pieniędzy) kontrolowanych przez atakującego.

W rezultacie urządzenie stale zużywa zasoby, w tym transfer danych, a także baterię i pamięć, aby uzyskać dostęp do witryn z ukrytymi reklamami.

Domeny te podszywają się pod gry i nowe strony internetowe, nieustannie wyświetlając reklamy na ukrytych ekranach WebView, co generuje ponad 2 miliardy fałszywych wyświetleń reklam i kliknięć dziennie, generując w ten sposób dochód dla atakujących.

Według HUMAN infrastruktura kampanii obejmowała wiele serwerów dowodzenia i kontroli oraz ponad 300 powiązanych domen reklamowych, co sugeruje, że atakujący planowali rozszerzyć zasięg kampanii poza początkowo zidentyfikowane 224 aplikacje.

Firma Google usunęła już wszystkie aplikacje SlopAds ze sklepu Play, a funkcja Google Play Protect w systemie Android została zaktualizowana i teraz ostrzega użytkowników o konieczności odinstalowania wszelkich aplikacji znajdujących się na ich urządzeniach.

Jednak HUMAN ostrzega, że wyrafinowanie kampanii oszustw reklamowych wskazuje na to, że atakujący prawdopodobnie dostosują swój plan i spróbują ponownie przeprowadzić ataki w przyszłości.

Jeśli przypadkowo pobierzesz aplikację, nie musisz się martwić o jej samodzielne odnalezienie. Użytkownicy powinni jednak uważać na swoje urządzenia – system wyświetli powiadomienie z prośbą o jej usunięcie.

Stało się tak, ponieważ Google zaktualizowało wbudowaną aplikację zabezpieczającą Androida, Google Play Protect, aby ostrzegać użytkowników o konieczności odinstalowania wszelkich złośliwych aplikacji, które mogą znajdować się na ich smartfonach lub tabletach.

Źródło: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[Zdjęcie] Związek Zawodowy Nauki i Technologii honoruje wzorowych pracowników i wybitnych działaczy związkowych](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/17/842ff35bce69449290ec23b75727934e)

![[Zdjęcie] Sekretarz generalny To Lam przewodniczy sesji roboczej Stałego Komitetu Komitetu Partii Rządowej](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/17/cf3d855fdc974fa9a45e80d380b0eb7c)

Komentarz (0)