이 스파이 활동은 아시아 태평양 (APAC) 지역의 정부 기관을 표적으로 삼고 있습니다. 이러한 결과는 카스퍼스키의 2023년 3분기 APT(지능형 지속 위협) 현황에 대한 최신 보고서에 자세히 나와 있습니다.

새로운 해커 공격 캠페인이 방금 발견되었습니다.

특히, 카스퍼스키 글로벌 조사 분석팀(GReAT)은 이전에는 볼 수 없었던 공격자가 장기간에 걸쳐 수행해 온 스파이 활동을 적발했습니다. 공격자는 아시아 태평양(APAC) 정부 기관의 민감한 데이터를 비밀리에 모니터링하고 수집해 왔습니다. 암호화된 USB 드라이브는 하드웨어 암호화로 보호되어 컴퓨터 시스템 간 데이터 저장 및 전송을 안전하게 보장합니다. 이러한 USB 드라이브는 전 세계 정부 기관에서 사용되고 있어, 앞으로 더 많은 기관이 이러한 공격의 희생자가 될 가능성이 높습니다.

이 캠페인은 공격자가 피해자의 기기를 완전히 제어할 수 있도록 하는 다양한 악성 모듈을 사용합니다. 이를 통해 공격자는 명령을 실행하고, 감염된 기기에서 파일과 정보를 수집하고, 동일하거나 다른 유형의 암호화된 USB 드라이브를 사용하여 다른 기기를 감염시킬 수 있습니다. 또한, APT는 감염된 시스템에 다른 악성 파일을 배포하는 데 능숙합니다.

카스퍼스키 글로벌 연구 분석팀(GReAT)의 수석 보안 연구원인 누신 샤밥은 "저희 연구에 따르면 이 공격은 가상화 기반 소프트웨어 암호화, 직접 SCSI 명령을 이용한 USB 드라이브와의 저수준 통신, 그리고 연결된 암호화 USB를 통한 자가 복제 등 매우 정교한 도구와 기법을 사용합니다. 이러한 공격은 민감하고 보호되는 정부 네트워크에서의 간첩 활동에 깊은 관심을 가진 고도로 숙련되고 정교한 위협 행위자에 의해 수행됩니다."라고 말했습니다.

표적형 공격의 희생자가 될 위험을 예방하기 위해 카스퍼스키 연구원들은 다음과 같은 조치를 취할 것을 권장합니다.

- 잠재적인 취약점과 보안 위험으로부터 보호받으려면 운영 체제, 애플리케이션 및 바이러스 백신 소프트웨어를 정기적으로 업데이트하세요.

- 민감한 정보를 요청하는 이메일, 메시지 또는 전화에 주의하세요. 개인 정보를 공유하거나 의심스러운 링크를 클릭하기 전에 정보를 요청하는 사람의 신원을 확인하세요.

- 보안 운영 센터(SOC)에 최신 위협 인텔리전스에 대한 액세스를 제공하세요. Kaspersky Threat Intelligence Portal은 Kaspersky의 위협 인텔리전스 및 사이버 공격 데이터에 대한 단일 액세스 지점입니다.

[광고_2]

소스 링크

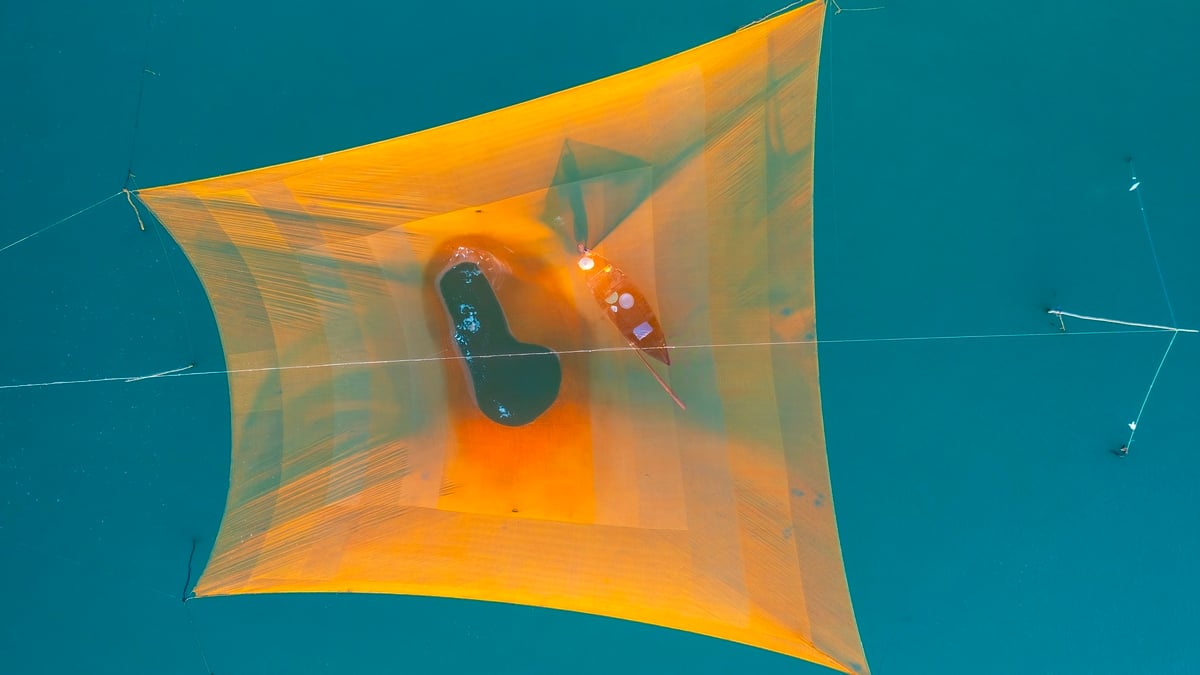

![[사진] 가라이 바다 속의 '경이로움'을 발견하세요](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/6/befd4a58bb1245419e86ebe353525f97)

![[사진] 응에안성, 홍수로 543D 지방도 심각하게 침식돼](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/5/5759d3837c26428799f6d929fa274493)

댓글 (0)