ប្រតិបត្តិការក្លែងបន្លំការផ្សាយពាណិជ្ជកម្មតាមប្រព័ន្ធប្រតិបត្តិការ Android ទ្រង់ទ្រាយធំដែលមានឈ្មោះថា "SlopAds" ត្រូវបានរំខានបន្ទាប់ពីកម្មវិធីព្យាបាទចំនួន 224 នៅលើ Google Play ត្រូវបានប្រើដើម្បីបង្កើតសំណើផ្សាយពាណិជ្ជកម្មចំនួន 2.3 ពាន់លានក្នុងមួយថ្ងៃ។

ក្រុមស៊ើបអង្កេតការគំរាមកំហែង Satori របស់ HUMAN បានរកឃើញយុទ្ធនាការក្លែងបន្លំការផ្សាយពាណិជ្ជកម្ម។ ក្រុមរាយការណ៍ថាកម្មវិធីត្រូវបានទាញយកច្រើនជាង 38 លានដង និងប្រើបច្ចេកទេសបំភ័ន្ត និងបំបាំងកាយដើម្បីលាក់អាកប្បកិរិយាព្យាបាទរបស់ពួកគេពី Google និងឧបករណ៍សុវត្ថិភាព។

កម្មវិធីព្យាបាទជិត 224 បានភ្ជាប់ទៅយុទ្ធនាការក្លែងបន្លំការផ្សាយពាណិជ្ជកម្ម SlopAds ។

យុទ្ធនាការនេះត្រូវបានដាក់ពង្រាយ ទូទាំងពិភពលោក ជាមួយនឹងការដំឡើងកម្មវិធីពី 228 ប្រទេស និងចរាចរណ៍ SlopAds មានចំនួន 2.3 ពាន់លានសំណើដេញថ្លៃក្នុងមួយថ្ងៃ។ ការផ្តោតអារម្មណ៍ខ្ពស់បំផុតនៃការផ្សាយពាណិជ្ជកម្មបានមកពីសហរដ្ឋអាមេរិក (30%) បន្ទាប់មកគឺឥណ្ឌា (10%) និងប្រេស៊ីល (7%) ។

HUMAN បានពន្យល់ថា "អ្នកស្រាវជ្រាវបានហៅប្រតិបត្តិការនេះថា "SlopAds" ពីព្រោះកម្មវិធីដែលទាក់ទងនឹងការគំរាមកំហែងនេះមានរូបរាងដែលផលិតច្រើន ស្រដៀងទៅនឹង 'AI slop' ហើយយោងទៅលើការប្រមូលផ្តុំនៃកម្មវិធី និងសេវាកម្មដែលមានប្រធានបទ AI ដែលបង្ហោះនៅលើម៉ាស៊ីនមេ C2 របស់តួអង្គគំរាមកំហែង" ។

ការក្លែងបន្លំការផ្សាយពាណិជ្ជកម្មដ៏ទំនើបបំផុត។

ការក្លែងបន្លំការផ្សាយពាណិជ្ជកម្មពាក់ព័ន្ធនឹងកម្រិតជាច្រើននៃយុទ្ធសាស្ត្រគេចវេស ដើម្បីជៀសវាងការរកឃើញដោយដំណើរការពិនិត្យកម្មវិធីរបស់ Google និងកម្មវិធីសុវត្ថិភាព។

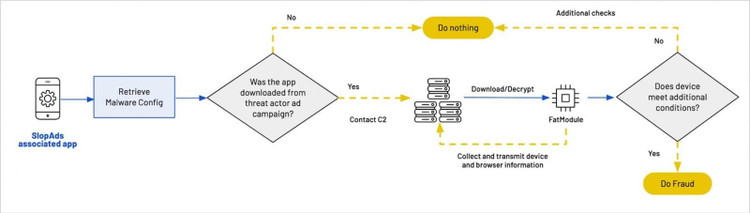

ប្រសិនបើអ្នកប្រើដំឡើងកម្មវិធី SlopAd សរីរាង្គតាមរយៈ Play Store ហើយមិនមែនមកពីការផ្សាយពាណិជ្ជកម្មរបស់យុទ្ធនាការណាមួយទេ កម្មវិធីនេះនឹងមានឥរិយាបទដូចកម្មវិធីធម្មតា ដោយដំណើរការមុខងារដែលបានផ្សព្វផ្សាយជាធម្មតា។

ទោះជាយ៉ាងណាក៏ដោយ ប្រសិនបើវាកំណត់ថាកម្មវិធីត្រូវបានដំឡើងដោយអ្នកប្រើប្រាស់ចុចលើតំណទៅកាន់វាតាមរយៈយុទ្ធនាការផ្សាយពាណិជ្ជកម្មរបស់អ្នកគំរាមកំហែងណាមួយនោះ កម្មវិធីនឹងប្រើ Firebase Remote Config ដើម្បីទាញយកឯកសារកំណត់រចនាសម្ព័ន្ធដែលបានអ៊ិនគ្រីបដែលមាន URL សម្រាប់ម៉ូឌុលមេរោគក្លែងបន្លំការផ្សាយពាណិជ្ជកម្ម ម៉ាស៊ីនមេដកប្រាក់ និងបន្ទុក JavaScript ។

បន្ទាប់មក កម្មវិធីនេះកំណត់ថាតើវាត្រូវបានដំឡើងនៅលើឧបករណ៍របស់អ្នកប្រើប្រាស់ស្របច្បាប់ ជាជាងត្រូវបានវិភាគដោយអ្នកស្រាវជ្រាវ ឬកម្មវិធីសុវត្ថិភាព។

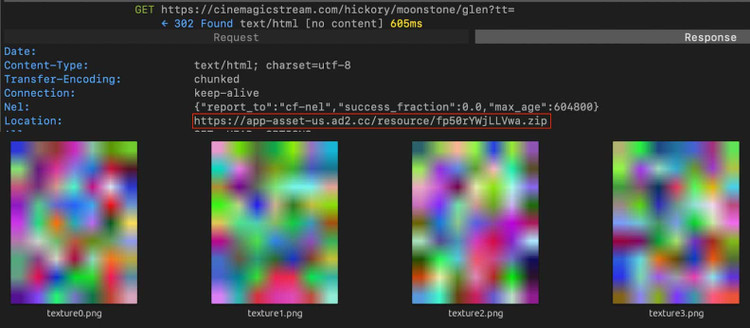

ប្រសិនបើកម្មវិធីឆ្លងកាត់ការត្រួតពិនិត្យទាំងនេះ វានឹងទាញយករូបភាព PNG ចំនួន 4 ដែលប្រើស្តេហ្គានីញ៉ាក្រាមដើម្បីលាក់ផ្នែកនៃ APK ព្យាបាទ ដែលត្រូវបានប្រើដើម្បីអនុវត្តយុទ្ធនាការក្លែងបន្លំការផ្សាយពាណិជ្ជកម្មដោយខ្លួនឯង។

នៅពេលទាញយករួច រូបភាពត្រូវបានឌិគ្រីប និងដំឡើងឡើងវិញនៅលើឧបករណ៍ដើម្បីបង្កើតមេរោគ "FatModule" ពេញលេញ ដែលត្រូវបានប្រើដើម្បីធ្វើការក្លែងបន្លំការផ្សាយពាណិជ្ជកម្ម។

នៅពេលដែល FatModule ត្រូវបានធ្វើឱ្យសកម្ម វាប្រើ WebView ដែលលាក់ដើម្បីប្រមូលព័ត៌មានឧបករណ៍ និងកម្មវិធីរុករក បន្ទាប់មករុករកទៅដែនក្លែងបន្លំការផ្សាយពាណិជ្ជកម្ម (ការដកប្រាក់) ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ។

នេះបណ្តាលឱ្យឧបករណ៍ប្រើប្រាស់ធនធានជាបន្តបន្ទាប់ រួមទាំងចរាចរណ៍ទិន្នន័យ ក៏ដូចជាអាយុកាលថ្ម និងអង្គចងចាំសម្រាប់ការចូលប្រើគេហទំព័រផ្សាយពាណិជ្ជកម្មស្ងាត់។

ដែនទាំងនេះក្លែងបន្លំជាហ្គេម និងគេហទំព័រថ្មី ដោយបន្តបង្ហាញការផ្សាយពាណិជ្ជកម្មតាមរយៈអេក្រង់ WebView ដែលលាក់ដើម្បីបង្កើតចំណាប់អារម្មណ៍ និងការចុចក្លែងបន្លំជាង 2 ពាន់លានក្នុងមួយថ្ងៃ ដោយហេតុនេះបង្កើតប្រាក់ចំណូលសម្រាប់អ្នកវាយប្រហារ។

HUMAN បាននិយាយថា ហេដ្ឋារចនាសម្ព័ន្ធនៃយុទ្ធនាការនេះ រួមមានម៉ាស៊ីនមេបញ្ជា និងគ្រប់គ្រងជាច្រើន និងដែនផ្សាយពាណិជ្ជកម្មដែលពាក់ព័ន្ធជាង 300 ដែលបង្ហាញថាអ្នកវាយប្រហារគ្រោងនឹងពង្រីកវិសាលភាពរបស់ពួកគេលើសពីកម្មវិធី 224 ដំបូងដែលបានកំណត់។

ចាប់តាំងពីពេលនោះមក Google បានលុបកម្មវិធី SlopAds ទាំងអស់ចេញពី Play Store ហើយ Google Play Protect របស់ Android ត្រូវបានធ្វើបច្ចុប្បន្នភាពដើម្បីព្រមានអ្នកប្រើប្រាស់ឱ្យលុបកម្មវិធីណាមួយដែលមាននៅលើឧបករណ៍របស់ពួកគេ។

ទោះជាយ៉ាងណាក៏ដោយ HUMAN ព្រមានថាភាពទំនើបនៃយុទ្ធនាការក្លែងបន្លំការផ្សាយពាណិជ្ជកម្មបង្ហាញថាអ្នកវាយប្រហារទំនងជានឹងកែសម្រួលផែនការរបស់ខ្លួនដើម្បីព្យាយាមម្តងទៀតនៅក្នុងការវាយប្រហារនាពេលអនាគត។

ប្រសិនបើអ្នកទាញយកកម្មវិធីដោយចៃដន្យ អ្នកមិនចាំបាច់ព្រួយបារម្ភអំពីការតាមដានវាដោយខ្លួនឯងទេ។ ទោះជាយ៉ាងណាក៏ដោយ អ្នកប្រើប្រាស់ត្រូវយកចិត្តទុកដាក់លើឧបករណ៍របស់ពួកគេ ប្រព័ន្ធនឹងបង្ហាញការជូនដំណឹង និងស្នើសុំឱ្យលុបវាចេញ។

នេះដោយសារតែ Google បានធ្វើបច្ចុប្បន្នភាពកម្មវិធីសុវត្ថិភាព Android ដែលមានស្រាប់ Google Play Protect ដើម្បីព្រមានអ្នកប្រើប្រាស់ឱ្យលុបកម្មវិធីព្យាបាទណាមួយដែលអាចមាននៅលើស្មាតហ្វូន ឬថេប្លេតរបស់ពួកគេ។

ប្រភព៖ https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[រូបថត] អគ្គលេខាធិកា To Lam ធ្វើជាអធិបតីក្នុងសម័យប្រជុំការងារជាមួយគណៈកម្មាធិការអចិន្ត្រៃយ៍នៃគណៈកម្មាធិការបក្សរដ្ឋាភិបាល](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/17/cf3d855fdc974fa9a45e80d380b0eb7c)

![[រូបថត] សហជីពវិទ្យាសាស្ត្រ និងបច្ចេកវិទ្យាផ្តល់កិត្តិយសដល់កម្មករគំរូ និងមន្ត្រីសហជីពឆ្នើម](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/17/842ff35bce69449290ec23b75727934e)

Kommentar (0)