ពួក Hacker បង្កើតគេហទំព័រក្លែងក្លាយរបស់ភ្នាក់ងាររដ្ឋាភិបាល ឬស្ថាប័នហិរញ្ញវត្ថុល្បីឈ្មោះដូចជា៖ ធនាគាររដ្ឋវៀតណាម (SBV), Sacombank (Sacombank Pay), Central Power Corporation (EVNCPC), Automobile Inspection Appointment System (TTDK)... ដំឡើងមេរោគក្រោមការក្លែងបន្លំនៃកម្មវិធី បន្ទាប់មកបញ្ឆោតអ្នកប្រើប្រាស់ឱ្យទាញយកពួកវាទៅក្នុងទូរស័ព្ទរបស់ពួកគេ ដោយប្រើសេណារីយ៉ូផ្សេងៗជាច្រើនដូចជា ការផ្ញើអ៊ីមែល ជជែកតាមកម្មវិធីស្វែងរក ឬការផ្ញើសារ...

កម្មវិធីក្លែងក្លាយត្រូវបានក្លែងបន្លំដោយឈ្មោះដូចគ្នាទៅនឹងកម្មវិធីពិត មានតែផ្នែកបន្ថែមផ្សេង (ឧ. SBV.apk) ហើយត្រូវបានរក្សាទុកនៅលើ Amazon S3 cloud ដែលធ្វើឱ្យវាងាយស្រួលសម្រាប់ពួក Hacker ក្នុងការអាប់ដេត ផ្លាស់ប្តូរ និងលាក់មាតិកាព្យាបាទ។ នៅពេលដំឡើងរួច កម្មវិធីក្លែងក្លាយសុំឱ្យអ្នកប្រើប្រាស់ផ្តល់សិទ្ធិចូលប្រើប្រព័ន្ធជ្រៅ រួមទាំងការអនុញ្ញាតការចូលប្រើ និងការត្រួតលើគ្នា។

ការរួមបញ្ចូលគ្នានៃសិទ្ធិទាំងពីរនេះ ពួក Hacker អាចត្រួតពិនិត្យប្រតិបត្តិការរបស់អ្នកប្រើប្រាស់ អានខ្លឹមសារសារ SMS ទទួលបានលេខកូដ OTP ចូលប្រើទំនាក់ទំនង និងសូម្បីតែប្រតិបត្តិការក្នុងនាមអ្នកប្រើប្រាស់ដោយមិនបន្សល់ទុកសញ្ញាច្បាស់លាស់ណាមួយឡើយ។

តាមរយៈការបំបែកកូដប្រភពនៃ RedHook អ្នកជំនាញមកពីមជ្ឈមណ្ឌលវិភាគមេរោគរបស់ Bkav បានរកឃើញថាមេរោគរួមបញ្ចូលពាក្យបញ្ជាបញ្ជាពីចម្ងាយរហូតដល់ 34 រួមទាំងការថតអេក្រង់ ការផ្ញើ និងទទួលសារ ការដំឡើង ឬលុបកម្មវិធី ការចាក់សោ និងដោះសោឧបករណ៍ និងការប្រតិបត្តិពាក្យបញ្ជាប្រព័ន្ធ។ ពួកគេប្រើ MediaProjection API ដើម្បីកត់ត្រាមាតិកាទាំងអស់ដែលបង្ហាញនៅលើអេក្រង់ឧបករណ៍ ហើយបន្ទាប់មកផ្ទេរវាទៅម៉ាស៊ីនមេ។

RedHook មានយន្តការផ្ទៀងផ្ទាត់ JSON Web Token (JWT) ដែលជួយឱ្យអ្នកវាយប្រហាររក្សាការគ្រប់គ្រងឧបករណ៍ឱ្យបានយូរ ទោះបីជាឧបករណ៍ត្រូវបានបិទដំណើរការឡើងវិញក៏ដោយ។

ក្នុងអំឡុងពេលនៃការវិភាគ Bkav បានរកឃើញផ្នែកកូដ និងខ្សែចំណុចប្រទាក់ជាច្រើនដោយប្រើភាសាចិន រួមជាមួយនឹងដានច្បាស់លាស់ជាច្រើនទៀតនៃប្រភពដើមនៃការអភិវឌ្ឍន៍របស់ក្រុមហេគឃ័រ ក៏ដូចជាយុទ្ធនាការចែកចាយ RedHook ទាក់ទងនឹងសកម្មភាពក្លែងបន្លំដែលបានបង្ហាញខ្លួននៅក្នុងប្រទេសវៀតណាម។

ឧទាហរណ៍ ការប្រើប្រាស់ឈ្មោះដែន mailisa[.]me ដែលជាសេវាកម្មកែសម្ផស្សដ៏ពេញនិយមដែលត្រូវបានកេងប្រវ័ញ្ចនាពេលកន្លងមក ដើម្បីផ្សព្វផ្សាយមេរោគបង្ហាញថា RedHook មិនមែនដំណើរការតែម្នាក់ឯងទេ ប៉ុន្តែជាផលិតផលនៃការវាយប្រហារជាបន្តបន្ទាប់ ដែលមានលក្ខណៈស្មុគ្រស្មាញទាំងផ្នែកបច្ចេកទេស និងយុទ្ធសាស្ត្រ។ ដែនម៉ាស៊ីនមេគ្រប់គ្រងដែលប្រើក្នុងយុទ្ធនាការនេះរួមមាន api9.iosgaxx423.xyz និង skt9.iosgaxx423.xyz ដែលជាអាសយដ្ឋានអនាមិកដែលមានទីតាំងនៅក្រៅប្រទេស ហើយមិនអាចតាមដានបានយ៉ាងងាយស្រួល។

Bkav ផ្តល់អនុសាសន៍ថាអ្នកប្រើប្រាស់ដាច់ខាតមិនត្រូវដំឡើងកម្មវិធីនៅខាងក្រៅ Google Play ជាពិសេសឯកសារ APK ដែលទទួលបានតាមរយៈសារ អ៊ីមែល ឬបណ្តាញសង្គម។ កុំផ្តល់សិទ្ធិចូលប្រើកម្មវិធីដែលមានប្រភពដើមមិនស្គាល់។ អង្គការត្រូវដាក់ពង្រាយវិធានការត្រួតពិនិត្យការចូលប្រើ តម្រង DNS និងរៀបចំការព្រមានសម្រាប់ការតភ្ជាប់ទៅកាន់ដែនមិនធម្មតាដែលទាក់ទងនឹងហេដ្ឋារចនាសម្ព័ន្ធគ្រប់គ្រងមេរោគ។ ប្រសិនបើអ្នកសង្ស័យថាមានការឆ្លង សូមផ្តាច់ចេញពីអ៊ីនធឺណិតភ្លាមៗ បម្រុងទុកទិន្នន័យសំខាន់ៗ ធ្វើការកំណត់ឡើងវិញពីរោងចក្រ ផ្លាស់ប្តូរពាក្យសម្ងាត់គណនីទាំងអស់ ហើយទាក់ទងធនាគាររបស់អ្នកដើម្បីពិនិត្យមើលស្ថានភាពគណនីរបស់អ្នក។

ប្រភព៖ https://www.sggp.org.vn/dien-thoai-android-tai-viet-nam-dang-bi-tan-cong-co-chu-dich-post807230.html

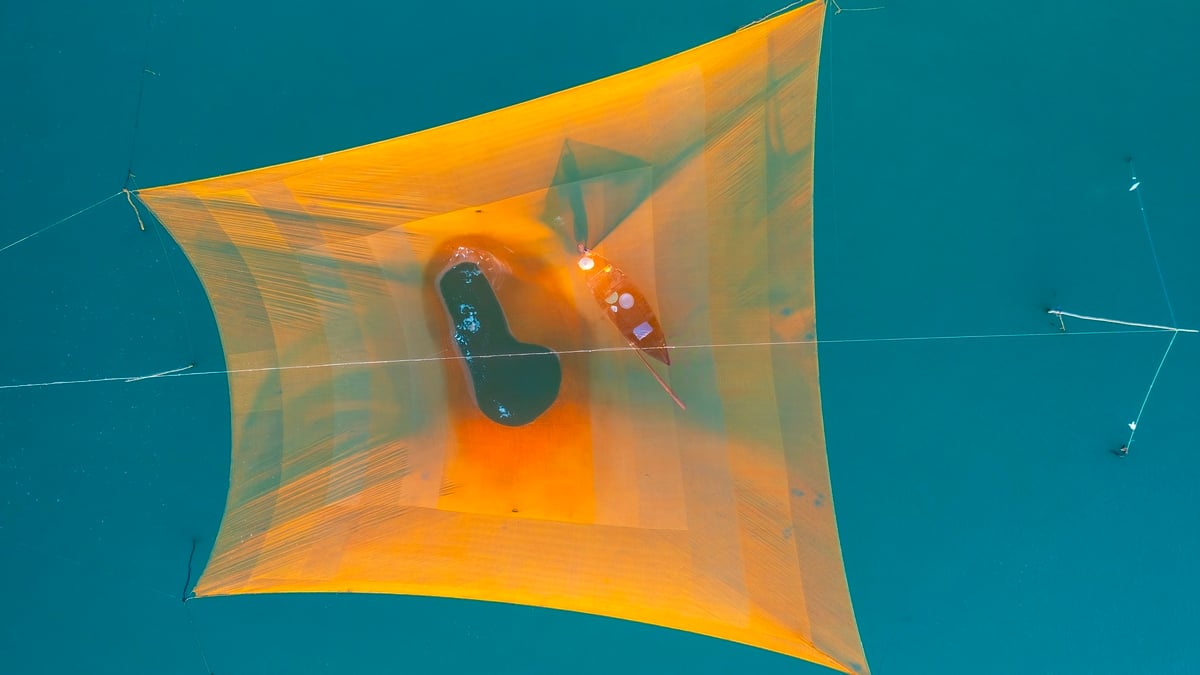

![[រូបថត] ស្វែងយល់ពី "អច្ឆរិយៈ" នៅក្រោមសមុទ្រ Gia Lai](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/6/befd4a58bb1245419e86ebe353525f97)

![[រូបថត] Nghe An: ផ្លូវខេត្ត 543D បានបាក់យ៉ាងធ្ងន់ធ្ងរដោយសារទឹកជំនន់](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/8/5/5759d3837c26428799f6d929fa274493)

Kommentar (0)