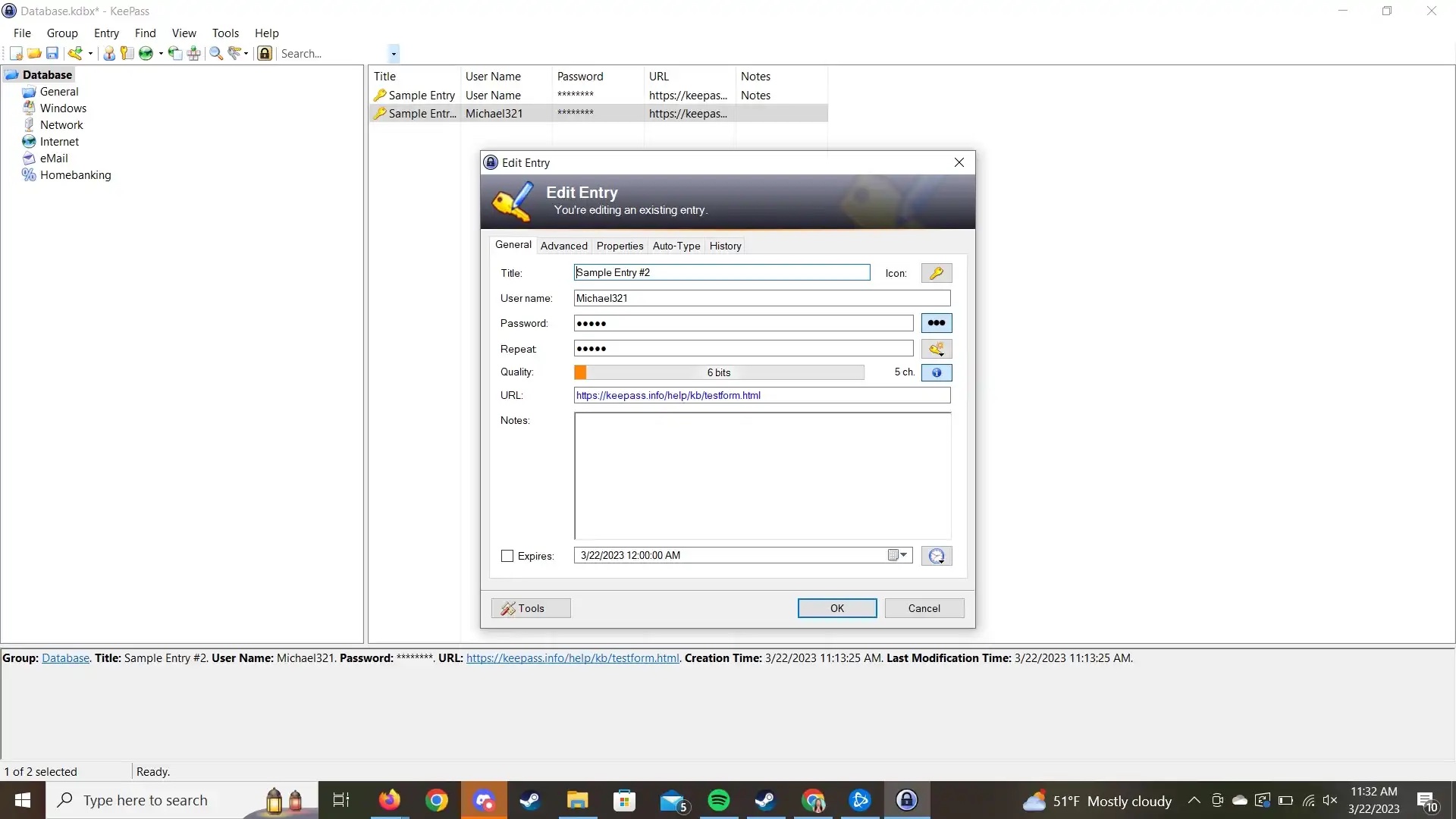

Menurut Bleeping Computer , kerentanan dump memori yang baru ditemukan pada aplikasi KeePass dapat memungkinkan penyerang mengambil kata sandi utama dalam teks biasa meskipun basis data terkunci atau program ditutup. Patch untuk kerentanan kritis ini baru akan tersedia paling cepat awal Juni.

Seorang peneliti keamanan melaporkan kerentanan tersebut, dan menerbitkan eksploitasi bukti konsep yang memungkinkan penyerang mengekstrak kata sandi utama dalam bentuk teks biasa, meskipun basis data KeePass ditutup, program terkunci, atau bahkan tidak terbuka. Ketika diambil dari memori, satu atau dua karakter pertama kata sandi akan hilang, tetapi seluruh rangkaian kata sandi dapat ditebak.

Eksploitasi ini dirancang untuk Windows, tetapi Linux dan macOS juga diyakini rentan karena masalahnya ada pada KeePass, bukan pada sistem operasinya. Untuk mengeksploitasi kata sandi, penyerang memerlukan akses ke komputer jarak jauh (yang diperoleh melalui malware) atau langsung ke komputer korban.

Menurut pakar keamanan, semua versi KeePass 2.x terdampak. Namun, KeePass 1.x, KeePassXC, dan Strongbox—pengelola kata sandi lain yang kompatibel dengan berkas basis data KeePass—tidak terdampak.

Perbaikan tersebut akan disertakan dalam KeePass versi 2.54, yang mungkin dirilis pada awal Juni.

Cacat keamanan baru membuat KeePass berisiko karena belum ada patch yang tersedia

Sekarang ada versi uji KeePass yang tidak stabil dengan mitigasi yang sudah diterapkan, tetapi laporan dari Bleeping Computer mengatakan peneliti keamanan tidak dapat mereproduksi pencurian kata sandi dari kerentanan tersebut.

Namun, bahkan setelah KeePass diperbarui ke versi tetap, kata sandi masih dapat dilihat di berkas memori program. Untuk perlindungan menyeluruh, pengguna perlu menghapus data komputer secara menyeluruh dengan menimpa data yang ada, lalu menginstal ulang sistem operasi yang baru.

Para ahli menyarankan bahwa program antivirus yang bagus akan meminimalkan kemungkinan tersebut, dan bahwa pengguna harus mengubah kata sandi utama KeePass mereka setelah versi resminya tersedia.

[iklan_2]

Tautan sumber

![[Foto] Politbiro bekerja sama dengan Komite Tetap Partai Provinsi Dong Thap dan Quang Tri](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/8/3e1c690a190746faa2d4651ac6ddd01a)

![[Foto] Politbiro bekerja sama dengan Komite Tetap Partai Provinsi Vinh Long dan Thai Nguyen](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/8/4f046c454726499e830b662497ea1893)

![[Foto] Gerhana bulan total yang menakjubkan di banyak tempat di seluruh dunia](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/8/7f695f794f1849639ff82b64909a6e3d)

Komentar (0)