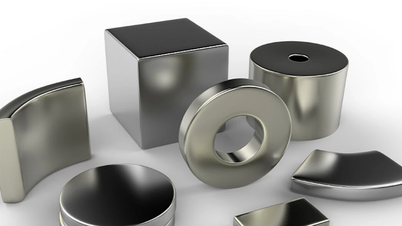

Das Zero-Trust-Modell verbindet jedes Gerät mit Authentifizierungsanforderungen

Laut dem Forschungs- und Umfragebericht zur Cybersicherheit in Vietnam 2024, der von der Technologieabteilung der National Cyber Security Association durchgeführt wurde, werden 46,15 % der vietnamesischen Behörden und Unternehmen im Jahr 2024 Opfer von Cyberangriffen werden, wobei die Zahl der Cyberangriffe auf über 659.000 Fälle geschätzt wird.

Warum viele vietnamesische Unternehmen von Cyberangriffen betroffen sind

Laut einer Studie von Tuoi Tre Online haben Unternehmen in der Vergangenheit häufig standardmäßig eine externe „Firewall“ eingerichtet, um Geräte und Benutzer innerhalb des Systems zu schützen und ihnen Vertrauen zu schenken. Da Netzwerkgrenzen jedoch zunehmend verschwimmen, insbesondere durch die Popularität von Cloud Computing, IoT und Remote-Arbeit, hat dieser Ansatz viele Grenzen aufgezeigt.

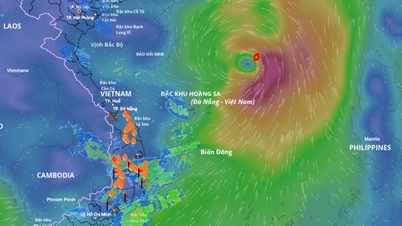

In Vietnam kam es in den letzten Jahren zu einer Reihe schwerwiegender Cyberangriffe, von Ransomware bis hin zu Datendiebstahl durch Phishing. Gleichzeitig erfreut sich das hybride Arbeitsmodell (die Kombination von Büro- und Remote-Arbeit) zunehmender Beliebtheit, was es Unternehmen unmöglich macht, die Geräteumgebung ihrer Mitarbeiter vollständig zu kontrollieren.

Darüber hinaus schreitet der digitale Transformationsprozess mit der Entstehung von Cloud-Anwendungen, offenen APIs und IoT-Ökosystemen rasant voran. Dadurch werden Unternehmen auch anfällig für Hacker, wenn sie sich ausschließlich auf traditionelle Sicherheitsmethoden verlassen.

Tuoi Tre Online berichtete insbesondere über einen Angriff auf Direct Securities am 24. März. Anleger, die Konten bei der VNDirect Securities Company eröffnet hatten, saßen daraufhin „auf dem Trockenen“, da sie weder kaufen noch verkaufen noch ihren Kontostand überprüfen konnten. Der Angriff auf das System der VNDirect Securities Company ist eine Mahnung für den gesamten Markt, weiterhin Maßnahmen zur Gewährleistung der Systemsicherheit zu ergreifen.

Aufgrund dieser Situation ist es dringend erforderlich, die Anwendung fortschrittlicher Sicherheitsmodelle zu beschleunigen, die Ausbildung des Personals zu verbessern, professionelle Prozesse zur Reaktion auf Vorfälle aufzubauen und in Frühwarnsysteme zu investieren.

Mitarbeiter können remote mit Geräten arbeiten, die über ein Zero-Trust-System verbunden sind

Was ist das Besondere an Zero Trust?

Zero Trust eignet sich für Remote-Arbeitsumgebungen, Cloud Computing und SaaS-Plattformen, überwindet die Einschränkungen herkömmlicher Sicherheitsmodelle und wird von vielen großen Organisationen sowie nationalen Cybersicherheitsstrategien empfohlen, um auf immer ausgefeiltere Cyberbedrohungen zu reagieren.

Mit der Philosophie „kein Vertrauen standardmäßig“ trägt Zero Trust dazu bei, das Risiko interner Datenlecks zu minimieren und zu verhindern, dass Geräte vom System mit Malware infiziert werden.

Durch die Implementierung von Multi-Faktor-Authentifizierung, die Überwachung des Benutzerverhaltens und kontinuierliche Zugriffskontrollen minimiert Zero Trust das Risiko, dass Hacker gestohlene Anmeldeinformationen ausnutzen. Darüber hinaus hilft der Mechanismus zur Mikrosegmentierung des Netzwerks, Vorfälle schnell zu isolieren und zu lokalisieren und so ihre Ausbreitung im gesamten System zu verhindern.

Ein vollständiges Zero-Trust-System umfasst typischerweise mehrere Ebenen eng aufeinander abgestimmter Komponenten, darunter Identitäts- und Zugriffsverwaltung (IAM), die sicherstellt, dass nur autorisierte Benutzer und Geräte auf das System zugreifen können, und Multi-Faktor-Authentifizierung (MFA) für zusätzliche Sicherheit.

Darüber hinaus zwingt die Gerätekontrolle die angeschlossenen Geräte zur Einhaltung etablierter Sicherheitsstandards, während die Mikrosegmentierung dabei hilft, das Netzwerk aufzuteilen und so die Reichweite eines Angriffs zu begrenzen.

Darüber hinaus integriert das System auch eine Benutzerverhaltensanalyse (UEBA), um abnormales Verhalten umgehend zu erkennen, sowie einen Überwachungs- und Vorfallreaktionsmechanismus (Security Operations), um Anzeichen eines Eindringens kontinuierlich zu überwachen und schnell zu behandeln.

In Vietnam haben viele Behörden und Unternehmen begonnen, Zero Trust zu erlernen und anzuwenden, insbesondere in den Bereichen Bankwesen, Finanzen, E- Government und Unternehmen mit sensiblen Daten.

Die Barrieren

Allerdings gibt es noch immer viele Hindernisse, wenn die anfänglichen Investitionskosten für Zero Trust recht hoch sind, da Unternehmen ihre Netzwerkinfrastruktur aufrüsten, starke Authentifizierungslösungen einsetzen, eine kontinuierliche Überwachung durchführen und in erweiterte Zugriffsverwaltungstools investieren müssen.

Darüber hinaus können Benutzer „gehemmt“ oder sogar reaktiv werden, wenn sie mehrere Authentifizierungsebenen und ständige Überprüfungen durchlaufen müssen, um auf Ressourcen zuzugreifen.

Eine weitere Herausforderung ist der Mangel an Personal mit Erfahrung in der Entwicklung und dem Betrieb von Zero-Trust-Systemen. Eine übereilte und unvorbereitete Implementierung von Zero Trust kann zu Betriebsstörungen führen und so die Arbeitsleistung und das Benutzererlebnis beeinträchtigen.

Abbildung eines SOC-Raums (Security Operation Center) in Banken, großen Unternehmen usw.

Zero Trust oder „No Trust by Default“ ist ein Cybersicherheitsmodell, das die inhärenten Einschränkungen herkömmlicher Sicherheitssysteme überwindet. Unternehmen vertrauen häufig auf interne Verbindungen und gehen davon aus, dass alle Benutzer und Geräte innerhalb des Netzwerks vertrauenswürdig sind, nachdem sie externe Prüfbarrieren (wie Firewalls) passiert haben.

Dies stellt jedoch eine ernste Schwachstelle dar. Wenn ein Angreifer erfolgreich eindringt (z. B. über eine Software-Sicherheitslücke oder durch Diebstahl eines gültigen Kontos), kann er sich frei im internen System bewegen, was schwerwiegende Folgen haben kann.

Zero-Trust-Systeme erfordern eine kontinuierliche Überprüfung der Benutzer- und Geräteidentitäten während einer Sitzung, nicht nur einmal bei der Anmeldung, um ungewöhnliches Verhalten umgehend zu erkennen und potenzielle Risiken zu vermeiden.

Gleichzeitig wird der Zugriff nur minimal gewährt, also nur so viel, wie für eine bestimmte Aufgabe erforderlich ist, um den Schaden im Falle einer Ausnutzung des Kontos zu begrenzen. Darüber hinaus überwacht Zero Trust das Zugriffsverhalten genau, analysiert es in Echtzeit und warnt frühzeitig, wenn Auffälligkeiten auftreten.

Ein weiteres wichtiges Element ist die Segmentierung des Netzwerks in kleine Zonen mit eigenen Kontrollrichtlinien. Diese helfen dabei, Vorfälle zu isolieren und Angreifer daran zu hindern, sich seitlich im System zu bewegen. Alle diese Komponenten bilden zusammen ein proaktives Sicherheitsmodell, das Unternehmen hilft, ihre Abwehrmaßnahmen zu stärken und Daten vor immer komplexeren Bedrohungen zu schützen.

Quelle: https://tuoitre.vn/hon-659-000-vu-tan-cong-mang-nham-vao-co-quan-doanh-nghiep-viet-tuong-lua-nao-giup-bao-ve-20250701100122787.htm

![[Foto] Generalsekretär To Lam nimmt am 80. Jahrestag des Generalstabs der Vietnamesischen Volksarmee teil](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/6/126697ab3e904fd68a2a510323659767)

![[Foto] Rettung von Menschen in überfluteten Gebieten am Fuße des Prennpasses über Nacht](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/6/19095b01eb844de98c406cc135b2f96c)

![[Foto] 80. Jahrestag des Generalstabs der vietnamesischen Volksarmee](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/6/49153e2a2ffc43b7b5b5396399b0c471)

![[Foto] Premierminister Pham Minh Chinh nimmt an der 80. Jahrestagung der Vietnam Posts and Telecommunications Group teil](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/6/39a89e5461774c2ca64c006d227c6a4e)

![[Foto] Viele Menschen erleben direkt den geliebten Onkel Ho und die Generalsekretäre](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/6/2f4d9a1c1ef14be3933dbef3cd5403f6)

Kommentar (0)