هناك العديد من الحواجز

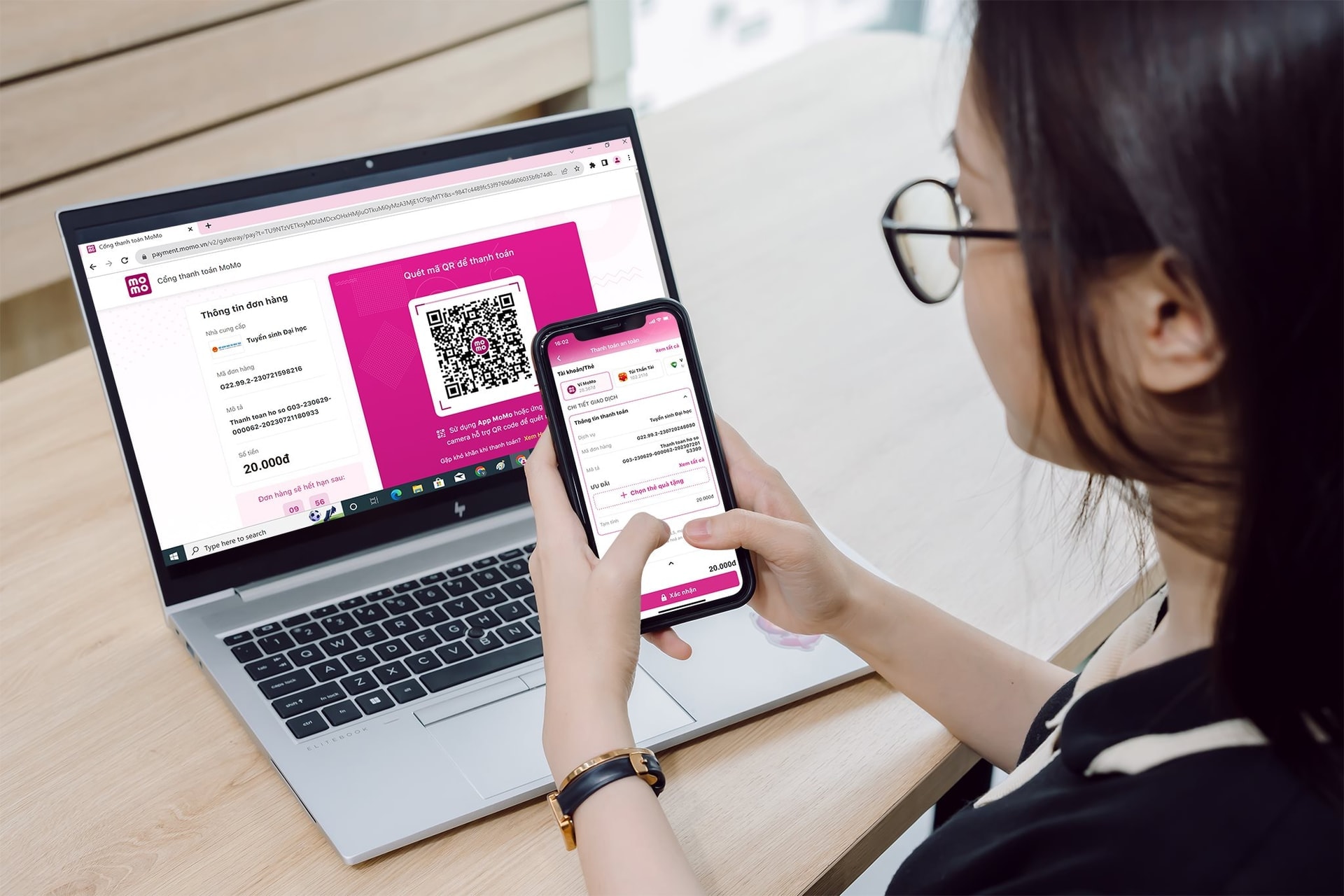

لقد ساهمت أدوات الدفع الحديثة، مثل المحافظ الإلكترونية والبطاقات الدولية وخدمات التكنولوجيا المالية، في تقريب المسافات، وربط ملايين الشركات والأفراد حول العالم ، وهي تُعدّ دافعًا قويًا للتجارة الإلكترونية والسياحة والاستثمار الدولي. ومع ذلك، يُظهر الواقع في فيتنام والعديد من دول العالم أن هناك العديد من العوائق.

وتعتبر قصة السيد نجوين هوانج لونج، نائب المدير العام لشركة فيتنام الوطنية للدفع المساهمة (ناباس)، عندما لم يتمكن من الدفع ببطاقة دولية في أحد مراكز التسوق في الصين، مثالاً واضحاً.

وعلى الرغم من وجود أدوات دولية، فإن منظومة الدفع في العديد من الأسواق تظل مجزأة، مما يسبب صعوبات للسياح والشركات على حد سواء.

ويحدث هذا الوضع أيضًا في فيتنام، عندما يواجه السائحون القادمون من الصين أو تايلاند أو كوريا صعوبات عند الإنفاق في المتاجر الصغيرة والأسواق التقليدية.

وهذا ليس غير مريح فحسب، بل يتسبب أيضاً في حرمان فيتنام من قدر كبير من الإيرادات المحتملة.

إدراكًا منها لذلك، تتخذ فيتنام خطوات إيجابية. فقد تواصلت ناباس مع شركاء إقليميين مثل تايلاند وكمبوديا ولاوس وإندونيسيا وسنغافورة، مما يتيح للناس الدفع مباشرةً بالعملة المحلية لكل دولة.

على وجه الخصوص، يجري العمل على قدم وساق على ربط فيتنام بالصين، أكبر سوق سياحية لها. ومن المتوقع أن يبدأ التشغيل التجريبي للنظام بنهاية هذا العام، مما يتيح فرصًا واعدة لقطاعي السياحة والتجارة.

العديد من المخاطر المحتملة

ومع ذلك، فإن الراحة تأتي دائما مع المخاطر، كما زاد خطر الهجمات الإلكترونية وانتهاكات البيانات الشخصية بشكل كبير، مما تسبب في خسائر مالية ضخمة وتقويض ثقة المستخدمين وإحداث تأثير عميق على الأمن الاقتصادي العالمي.

أشار السيد فو نغوك سون، رئيس قسم الأبحاث والاستشارات وتطوير التكنولوجيا والتعاون الدولي (الجمعية الوطنية للأمن السيبراني)، إلى المخاطر القائمة، مشيرًا إلى أن أشكال الهجمات تزداد تعقيدًا وتنوعًا.

أولاً، التصيد الاحتيالي والانتحال. يرسل المخترقون رسائل بريد إلكتروني أو رسائل نصية أو ينشئون مواقع إلكترونية مزيفة للبنوك وبوابات الدفع لسرقة معلومات تسجيل الدخول، ثم إجراء معاملات غير قانونية.

ثانيًا، استخدام برمجيات خبيثة (برمجيات خبيثة، برامج فدية، أحصنة طروادة) لاختراق النظام. تُسجِّل هذه البرمجيات ضغطات المفاتيح، وتُغيِّر أرقام الحسابات، أو تُشفِّر جميع البيانات للمطالبة بفدية.

ثالثًا، هناك عمليات اختطاف الحسابات والاحتيال في المعاملات. يتحكم المخترقون بالحسابات المصرفية أو نظام سويفت لإصدار أوامر تحويل أموال مزيفة. هذا النوع من الهجمات خطير للغاية لأن المعاملات غالبًا ما تمر عبر العديد من البنوك الوسيطة، مما يجعل استردادها صعبًا.

رابعًا، تسريب البيانات الشخصية والمالية. غالبًا ما تُسرق وتُباع بيانات حساسة، مثل معلومات بطاقات الائتمان وأرقام الحسابات وبيانات "اعرف عميلك" (KYC)، على "الإنترنت المظلم". ثم تُستخدم هذه المعلومات لفتح حسابات وهمية أو ارتكاب أعمال احتيالية أخرى.

خامسًا، هجمات سلاسل التوريد. ثغرة أمنية من شريك صغير قد تفتح الباب أمام المتسللين لاختراق نظام ضخم بأكمله.

سادساً، هجمات رفض الخدمة الموزعة (DDoS)، والتي تعمل على شلل أنظمة الدفع الرئيسية مؤقتاً، وتعطل المعاملات العالمية وتؤثر بشكل مباشر على المستخدمين.

وفقًا للأستاذ المشارك، الدكتور فام ثي هوانغ آنه (أكاديمية المصارف)، تتطلب المعاملات العابرة للحدود إطارًا قانونيًا ثنائيًا واضحًا، ومعايير فنية موحدة، وآلية تنسيق للتعامل مع الحوادث. بالنسبة للهيئات الإدارية، تتمثل الأولوية في مواءمة القوانين وفقًا للممارسات الدولية مثل اللائحة العامة لحماية البيانات (GDPR) أو معيار ISO/IEC 27001. سيساعد التوحيد المبكر في تقليل النزاعات عند وقوع الحوادث، مع بناء الثقة بين المستخدمين والشركات.

وفقًا للسيد فو نغوك سون، يتعين على المؤسسات المالية والشركات اتخاذ إجراءات حاسمة. أولًا، تحديث وتحديث البرامج بشكل عاجل. ثانيًا، تطبيق المصادقة متعددة العوامل (MFA)، مما يضيف طبقة أمان إضافية تتجاوز كلمات المرور. ثالثًا، بناء نظام مراقبة المعاملات غير الطبيعية قائم على الذكاء الاصطناعي للكشف عن السلوك الاحتيالي ومنعه بشكل استباقي. رابعًا، التدقيق والتقييم الدوري لأمن الشركاء والجهات الخارجية في سلسلة التوريد.

ومع ذلك، فإن الطبقة الأخيرة والأهم من الحماية لا تزال تقع على عاتق المستخدم نفسه، حيث يحتاج كل فرد إلى رفع مستوى الوعي وتزويد نفسه بمهارات الحماية الذاتية.

يعتقد العديد من الخبراء أن التنمية المستدامة للمدفوعات الرقمية العابرة للحدود تعتمد على بناء نظام أمني متين. ولا يمكن لفيتنام أن تُرسي أساسًا متينًا للتوسع والتطوير الشاملين للاقتصاد الرقمي إلا من خلال حماية البيانات الشخصية بشكل آمن وتعزيز ثقة المستخدمين.

الطاقة الكهروضوئية (التوليف)المصدر: https://baohaiphong.vn/tang-cuong-bao-ve-du-lieu-giao-dich-thanh-toan-xuyen-bien-gioi-520757.html

![[صورة] ترأس الأمين العام تو لام جلسة عمل مع اللجنة الدائمة للجنة الحزب بوزارة الخارجية](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/15/f26e945b18984e8a99ef82e5ac7b5e7d)

![[صورة] مؤتمر وطني لنشر وتطبيق 4 قرارات للمكتب السياسي](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/16/5996b8d8466e41558c7abaa7a749f0e6)

![[صورة] الأمين العام تو لام يحضر المؤتمر الوطني لنشر وتنفيذ 4 قرارات للمكتب السياسي](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/16/70c6a8ceb60a4f72a0cacf436c1a6b54)

![[صورة] رئيس الوزراء فام مينه تشينه يحضر حفل اختتام معرض الإنجازات الوطنية "80 عامًا من رحلة الاستقلال - الحرية - السعادة"](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/15/a1615e5ee94c49189837fdf1843cfd11)

تعليق (0)